Kami ingin membagikan sedikit pilihan insiden keamanan informasi untuk Juni 2020. Mari kita membuat reservasi segera bahwa itu tidak berpura-pura menjadi gambaran lengkap dari semua berita dunia di bidang keamanan informasi. Kami hanya meminta perhatian Anda yang tampaknya paling menarik bagi spesialis Reksoft.

SPBU di St. Petersburg

Penipu meretas ke server pompa bensin di St. Petersburg dan mencuri bahan bakar.

Secara total, mereka berhasil mengeksekusi 417 pompa bensin gratis di 15 pompa bensin

dan mencuri lebih dari 2 juta rubel. Untuk melakukan kegiatan ilegal, digunakan program jahat yang mengganggu kestabilan kerja server di pompa bensin. Akibatnya, segera setelah mengisi ulang bahan bakar dalam jumlah yang diperlukan, uang yang dibayarkan secara otomatis dikembalikan ke kartu bank salah satu penjahat.

Para penyerang menuangkan bahan bakar curian ke sebuah truk Gazelle dengan tangki 1.000 liter, dan kemudian menjualnya kembali di tempat parkir kendaraan berat.

Sumber

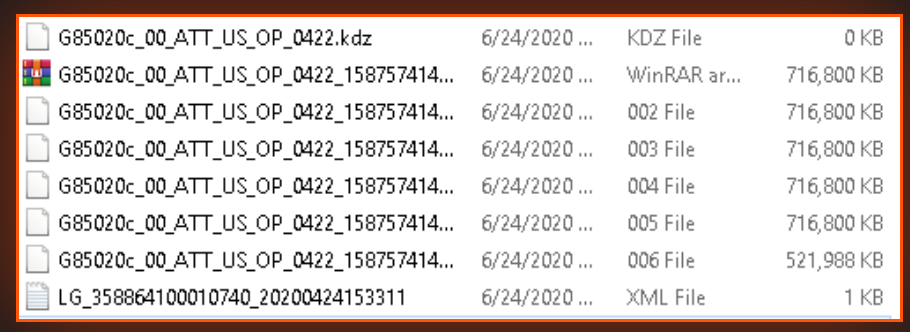

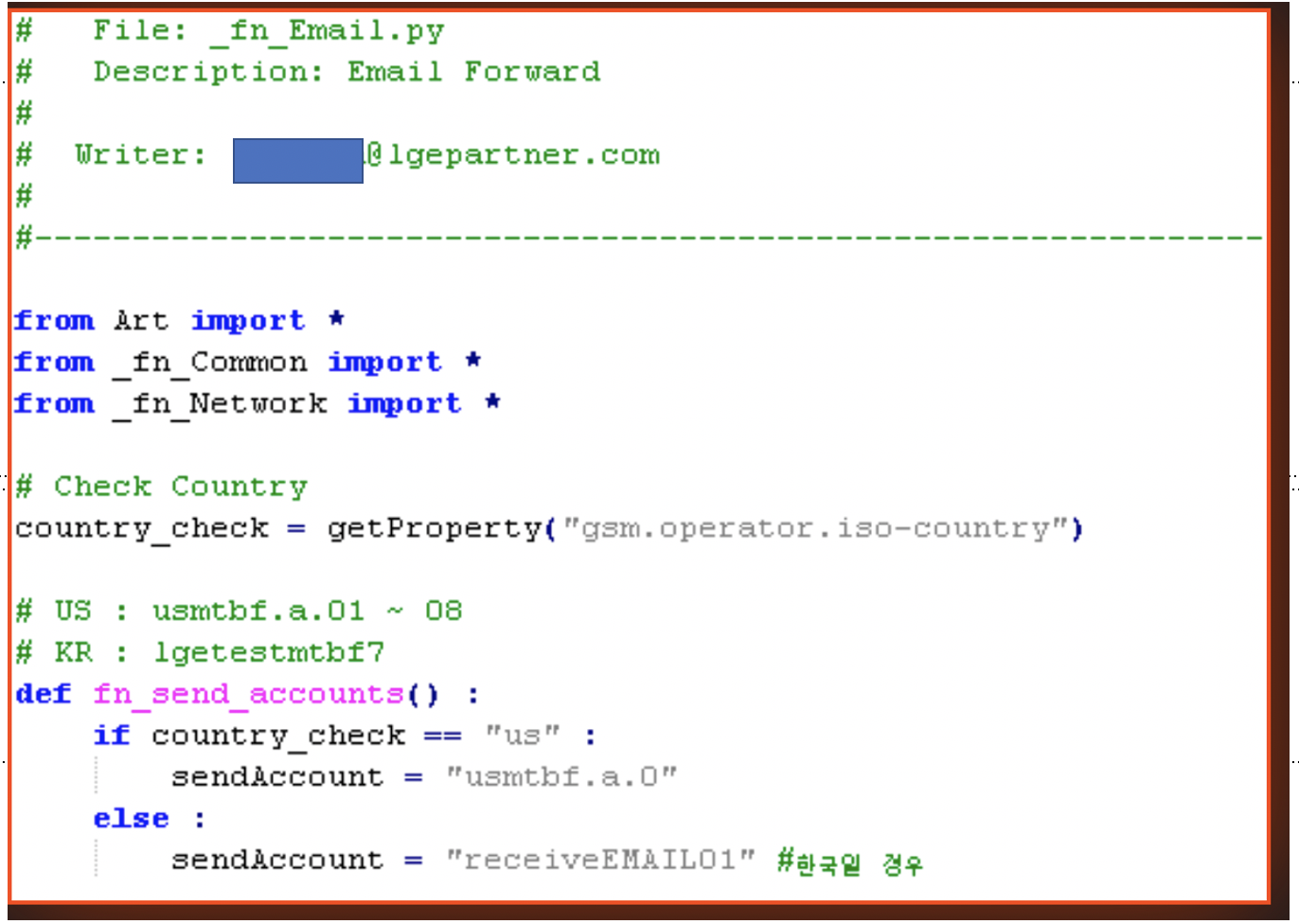

Elektronik lg

Grup hacker Maze melaporkan serangan yang sukses terhadap LG Electronics.

Dalam siaran pers, penjahat cyber memperingatkan perusahaan yang berusaha memulihkan data yang hilang. Untuk membuktikan peretasan, tangkapan layar dengan daftar file firmware dan kode sumber dan dump sql dari salah satu database perusahaan dilampirkan pada siaran pers.

Sumber: https://cybleinc.com/2020/06/25/maze-ransomware-operators-claims-to-breach-lg-electronics-a-ren owned-south-korean-multinational-electronics-company-data-leak/

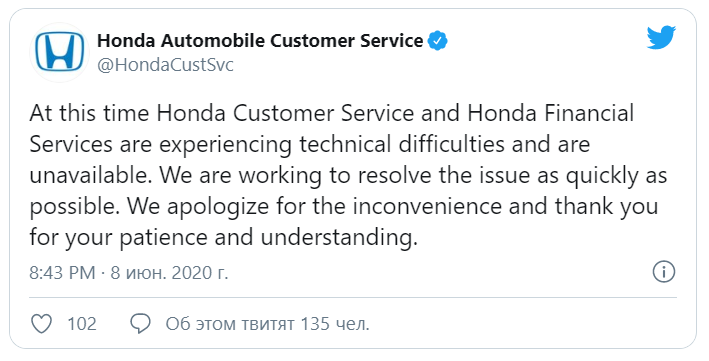

Honda

Honda mengatakan itu adalah korban serangan cyber ransomware. Insiden itu mempengaruhi beberapa operasi perusahaan, termasuk sistem produksi di luar Jepang.

Menurut data awal, salah satu server internal perusahaan terinfeksi dengan ransomware Snake. Program ini memblokir ACS dari General Electric yang digunakan di perusahaan industri.

Para peneliti menemukan sampel perangkat lunak Snake di VirusTotal yang memvalidasi nama domain mds.honda.com Honda. Jika nama domain tidak dapat diselesaikan (tentukan alamat IP), ransomware berakhir tanpa mengenkripsi file apa pun. Menurut para peneliti, ini mungkin menunjukkan tindakan yang disengaja dari para penyerang.

Sumber

Telegram

Database dengan data beberapa juta pengguna messenger Telegram telah muncul di jaringan, volumenya sekitar 900 MB.

Layanan pers Telegram mengkonfirmasi keberadaan basis data, menjelaskan bahwa informasi dikumpulkan melalui fungsi impor kontak bawaan bahkan selama pendaftaran pengguna. Perwakilan perusahaan menambahkan bahwa tidak ada layanan yang memungkinkan pengguna untuk berkomunikasi dengan kontak dari buku telepon mereka benar-benar dapat mengesampingkan bust tersebut.

Petugas pers juga menekankan bahwa sebagian besar akun "bocor" tidak lagi relevan, dan tindakan yang diambil oleh perusahaan pada 2019 membantu untuk tidak "menyinari" nomor Anda.

Sumber

Elexon

Penjahat dunia maya dari grup REvil memposting di halaman mereka data rahasia dari perusahaan tenaga listrik Elexon, yang dicuri saat serangan dunia maya pada 14 Mei 2020. Data yang dirilis mencakup 1.280 file, termasuk paspor karyawan Elexon dan informasi rahasia perusahaan.

Para penyerang mengeksploitasi kerentanan CVE-2019-11510 dalam versi usang dari server VPN SSL Pulsa Aman yang digunakan oleh perusahaan. Agaknya, perusahaan menolak untuk memenuhi tuntutan ransomware dan memulihkan infrastruktur TI dari cadangan. Setelah itu, para penyerang mempublikasikan informasi rahasia perusahaan.

Sumber

Postbank

Sebagai hasil dari tindakan orang dalam yang mencuri kunci utama di salah satu pusat data, Postbank Afrika Selatan harus mengganti lebih dari 12 juta kartu bank. Pegawai bank itu sendiri berada di balik kejadian itu.

Postbank akan dipaksa untuk menerbitkan kembali semua kartu pelanggan yang pernah dibuat dengan kunci utama ini. Bank percaya akan menelan biaya sekitar $ 58 juta. Baik kartu pembayaran reguler dan kartu sosial harus diganti untuk menerima manfaat sosial negara.

Sumber

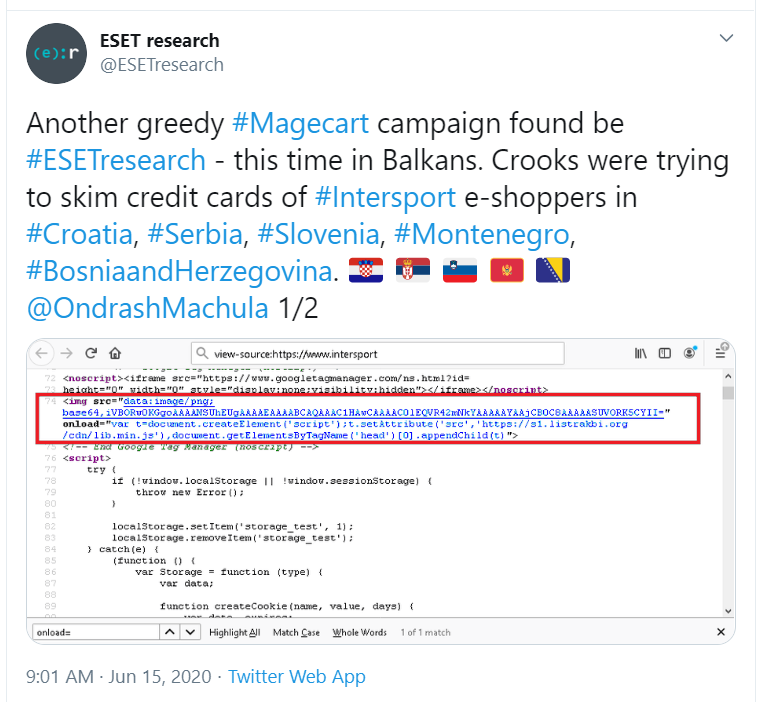

Claire dan Intersport

Grup peretas web-skimming (juga dikenal sebagai Magecart) meretas pengecer online Claire dan Intersport dan menyuntikkan kode jahat yang mencatat data kartu pembayaran yang dimasukkan ke dalam formulir tunai.

Kode yang disematkan oleh penjahat cyber mencegat semua data pengguna yang dimasukkan ke dalam formulir dan mengirimkannya ke server claires-assets (.) Com. Domain telah didaftarkan empat minggu sebelum serangan dimulai khusus untuk kampanye berbahaya ini.

Sumber

Apa yang Anda ingat dari bulan Juni?