Tiga tahun yang lalu kami menerbitkan artikel " Alat online untuk Pentest yang paling sederhana ". Di sana kami berbicara tentang cara-cara yang terjangkau dan cepat untuk memeriksa perlindungan perimeter jaringan Anda menggunakan alat-alat seperti Check Point CheckMe , Fortinet Test Your Metal , dll. Tetapi kadang-kadang tes yang lebih serius diperlukan ketika Anda ingin "membuat suara" sudah ada di dalam jaringan (dan lebih baik aman untuk infrastruktur). Alat gratis seperti Infection Monkey bisa sangat berguna untuk tujuan ini . Sebagai contoh, kami memutuskan untuk memindai jaringan melalui gateway Check Point dan melihat apa yang dilihat IPS. Meskipun tidak ada yang mencegah Anda melakukan percobaan serupa dengan solusi lain untuk memeriksa bagaimana sistem IPS atau NGFW Anda bekerja. Hasil di bawah cut.

Monyet Infeksi

Alat ini dapat diklasifikasikan sebagai sistem BAS (Pelanggaran dan Simulasi Serangan) yang memungkinkan Anda menilai keamanan jaringan Anda dalam mode otomatis. Pada saat yang sama, "pentest" aman dari infrastruktur Anda dilakukan. Alat ini open source dan dikembangkan secara aktif. Mungkin perbedaan utamanya adalah semua tes dilakukan di dalam jaringan Anda, seolah-olah seorang penyerang telah menembus Anda. Mayoritas masih berkonsentrasi pada perlindungan perimeter, sambil melupakan perlunya tindakan lain. IDS / IPS yang sama sangat penting untuk perlindungan yang kompleks memungkinkan Anda untuk mengidentifikasi ancaman yang sudah ada di dalam jaringan. Infection Monkey adalah cara yang baik untuk menilai kematangan keamanan informasi di perusahaan Anda.

Platform yang didukung

Infection Monkey sendiri dapat digunakan sebagai mesin virtual. Platform berikut ini didukung:

- VMware

- Hyper-V

- AWS

- Buruh pelabuhan

- Biru langit

- Platform cloud Google

AWS memiliki template siap pakai yang dapat Anda gunakan dengan akun gratis Anda. Kami paling sering menggunakan ESXi. Gambar dapat diminta di kantor. situs web , atau bersama kami .

Instalasi

Instalasi itu sendiri sangat sederhana dan dijelaskan di sini , saya tidak melihat alasan untuk menggandakan informasi ini. Ada juga instruksi untuk memulai pemeriksaan. Kami sebaiknya fokus pada hasil tes.

Teknik serangan digunakan

Infection Monkey menggunakan beberapa vektor serangan dan memungkinkan Anda untuk melihat hal-hal berikut:

1) Host yang rentan . Menemukan host dengan kata sandi yang lemah, versi perangkat lunak lama, atau kerentanan yang diketahui. Berikut adalah daftar eksploitasi onboard:

- Eksploitasi SMB

- Exploiter WMI

- MSSQL Exploiter

- MS08-067 Exploiter

- SSH Exploiter (dasarnya brute force)

- Pengeksploitasi shellshock

- Eksploitasi SambaCry

- Exploiter ElasticGroovy

- Struts2 Exploiter

- WebLogic Exploiter

- Hadoop / Yarn Expoiter

- VSFTPD Exploiter

2) Interaksi terlarang . Dimungkinkan untuk menemukan interaksi antara jaringan yang harus dilarang di tingkat DOE atau router.

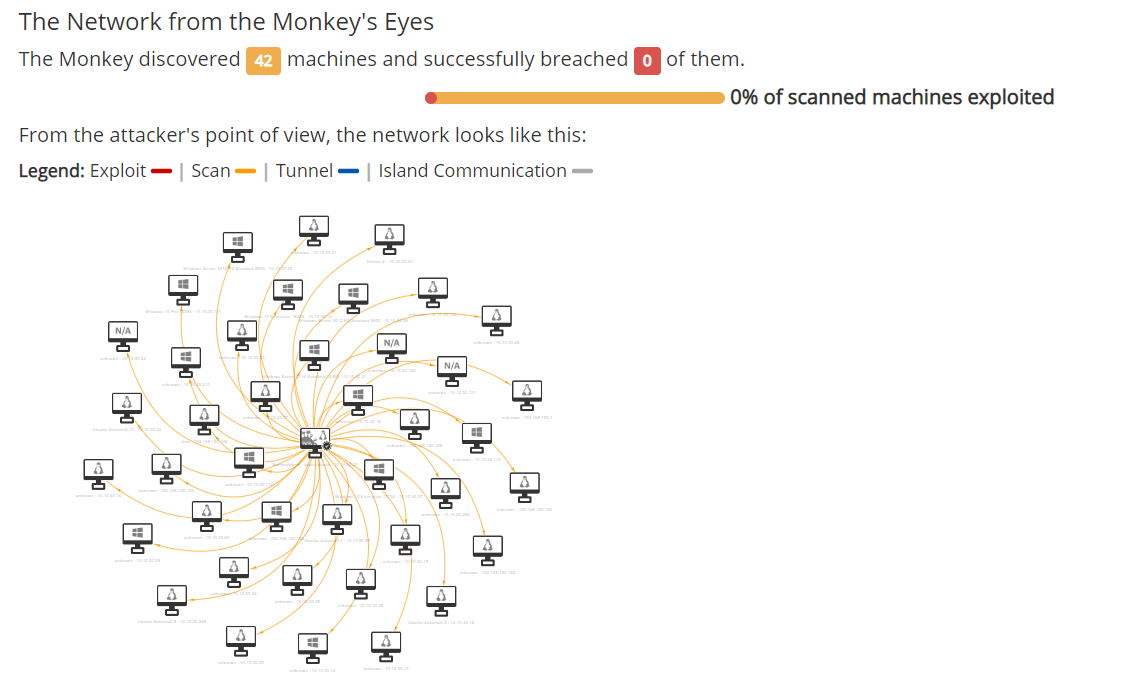

3) Penyebaran horizontal . Tampilan grafis dari pergerakan "malware". Bagaimana bot "transplantasi" di jaringan Anda.

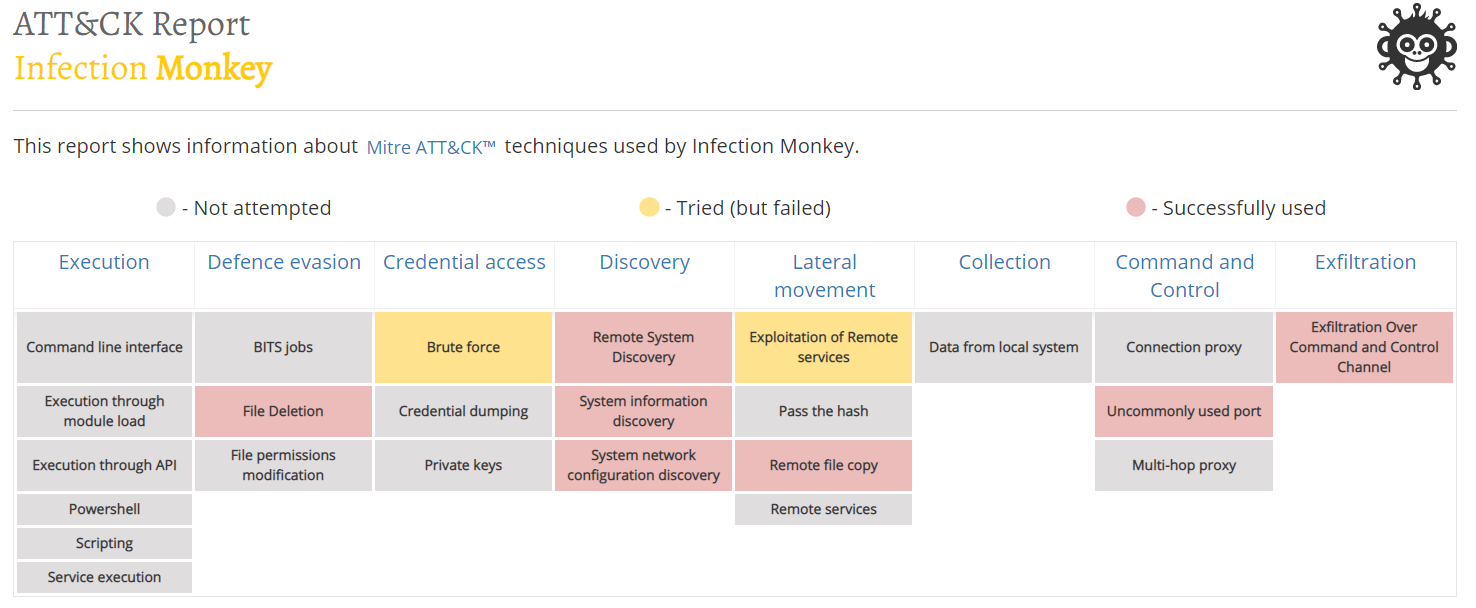

Semua ini dilengkapi dengan pelaporan terperinci. Misalnya menggunakan matriks MITER ATT & CK:

Scanmap:

Zero Trust Model Report : Ini

juga merupakan pemeriksaan yang baik untuk pertahanan yang ada. Apakah mereka dapat mendeteksi aktivitas ini? Sudahkah semua log tiba di SIEM Anda?

FAQ Monyet Infeksi

Sebelum beralih ke hasil tes, saya ingin menjawab beberapa pertanyaan paling umum tentang Infection Monkey.

Apakah tes ini berbahaya untuk infrastruktur saya?

. Infection Monkey ,

Bisakah saya membersihkan perangkat yang 'terinfeksi' setelah tes?

Infection Monkey

Apakah ada jejak yang tersisa pada sistem 'terinfeksi' setelah menghapus Infection Monkey?

. . Windows %temp%\\~df1563.tmp. Linux — /tmp/user-1563

Apakah sistem Infection Monkey sedang stres?

. (Windows Server) Monkey 0.6% CPU 80

Apakah program ini membutuhkan akses Internet?

, , . (updates.infectionmonkey.com) «» (www.google.com).

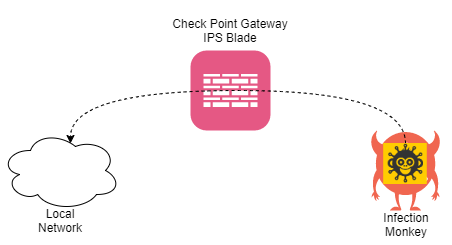

Skema pengujian

Skema ini cukup sederhana. Mesin virtual dengan Infection Monkey berada di segmen khusus. Dari sana kami memindai segmen jaringan lokal melalui gateway Check Point:

Periksa Point IPS Hasil dengan Profil Dioptimalkan

Bahkan dalam kursus Check Point , saya mencoba menunjukkan secara maksimal seberapa berbahaya pengaturan defaultnya. Ini berlaku untuk semua vendor. Anda harus bisa "mengencangkan" mur dengan benar. Dalam hal ini, saya memutuskan untuk memeriksa dulu profil default Titik Periksa - Dioptimalkan. Hasilnya dapat dilihat pada gambar di bawah ini:

Perlu dicatat bahwa dengan profil default Infection Monkey berhasil "meretas" host tes (terlepas dari keutamaan serangan). Tanda tangan yang diperlukan sama sekali tidak termasuk.

Periksa Point IPS Hasil dengan Profil Saya

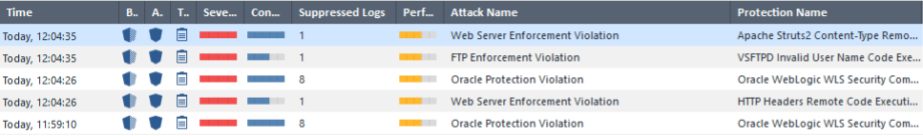

Pengaturan dibuat sesuai dengan rekomendasi yang diberikan dalam kursus " Periksa Titik ke Maksimum ". Hasilnya benar-benar berbeda:

Pada saat yang sama, IPS mencegah infeksi inang dan penyebaran Infection Monkey lebih lanjut.

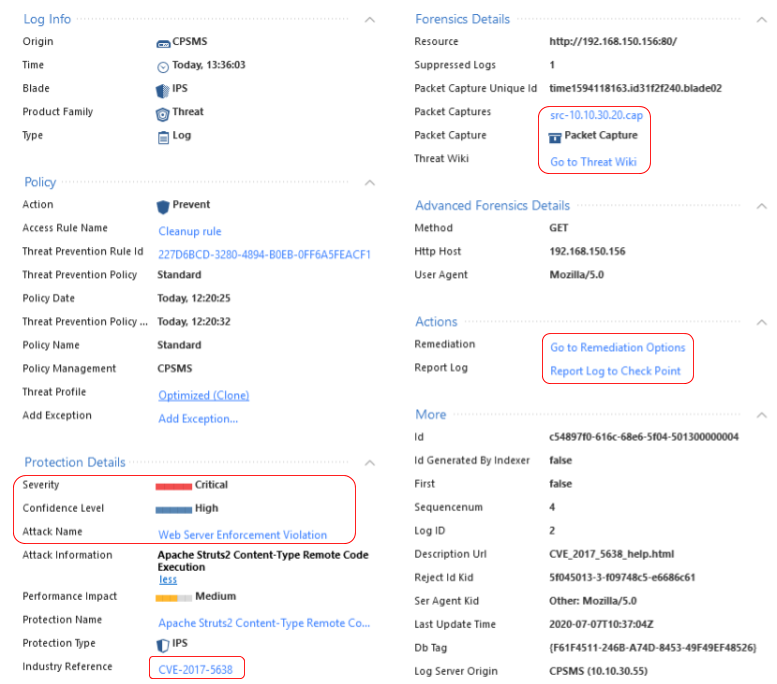

Perlu dicatat bahwa Check Point memiliki forensik yang cukup bagus. Ini adalah bagaimana log itu sendiri terlihat:

Di sini Anda dapat melihat dump lalu lintas, dan nomor CVE, dan jenis serangan, dan informasi terperinci tentang itu, serta rekomendasi untuk mengkonfigurasi Titik Periksa. Contoh:

Dalam hal ini, Titik Periksa melakukan pekerjaan dengan baik, karena mereka memiliki basis pengetahuan yang kaya dari semua jenis malware.

Kesimpulan

Tentu saja, Infection Monkey bukanlah obat mujarab dan tidak dapat mengatasi semua masalah keamanan jaringan yang potensial. Tetapi untuk alat gratis, ini lebih dari menarik. Seperti yang saya katakan, Anda dapat “membuat kebisingan” di internet dan melihat bagaimana produk keamanan Anda berperilaku. NGFW yang sama dengan pengaturan default dapat berperilaku sangat tidak memuaskan. Jika Anda tidak puas dengan hasilnya, kami dapat membantu Anda menganalisis konfigurasi Anda .

Dalam waktu dekat kami berencana untuk menerbitkan tes serupa untuk alat lain ( Cymulate ), yang dapat digunakan secara gratis, versi percobaan. Sudah ada banyak opsi serangan. Selain hasil, kami akan membagikan rekomendasi tentang cara memperkuat perlindungan. Agar tidak ketinggalan artikel berikut ini, tetap ikuti perkembangan saluran kami (Telegram , Facebook , VK , TS Solution Blog )!