Artikel sebelumnya membahas beberapa topik luas tentang solusi pemantauan Cisco StealthWatch . Izinkan saya mengingatkan Anda bahwa StealthWatch adalah solusi untuk memantau lalu lintas jaringan untuk insiden keamanan dan keabsahan interaksi jaringan. StealthWatch didasarkan pada pengumpulan NetFlow dan IPFIX dari router, sakelar, dan perangkat jaringan lainnya.

Tautan ke semua artikel dalam siklus:

1) StealthWatch: konsep dasar dan persyaratan minimum. Bagian 1

2) StealthWatch: penyebaran dan konfigurasi. Bagian 2

3) StealthWatch: analisis dan investigasi insiden. Bagian 3

4) StealthWatch: Integrasi dengan Cisco ISE. Bagian 4

5)Stealthwatch Cloud. Solusi cepat, nyaman, dan efisien untuk cloud dan infrastruktur perusahaan. Bagian 5

Pemantauan, khususnya Cisco StealthWatch, pada dasarnya adalah solusi deteksi ancaman dan serangan. Semua solusi pemantauan tidak menyiratkan pencegahan ancaman, tetapi seringkali diperlukan. StealthWatch memiliki integrasi di luar kotak dengan Cisco ISE (Identity Services Engine). Integrasi tersebut terdiri dari fakta bahwa StealthWatch mendeteksi insiden keamanan, dan Cisco ISE mengarantina host hingga administrator menyerahkannya dari karantina.

Artikel ini membahas penyiapan integrasi dan contoh pemicuan.

Cisco ISE adalah

Singkatnya, Cisco ISE adalah solusi Network Access Control (NAC) untuk menyediakan kontrol akses peka konteks kepada pengguna di jaringan internal. Cisco ISE memungkinkan Anda untuk:

- Buat akses tamu dengan cepat dan mudah

- Mendeteksi perangkat BYOD (seperti PC rumah karyawan yang mereka bawa ke kantor)

- Pusatkan dan terapkan kebijakan keamanan ke pengguna domain dan non-domain menggunakan label grup keamanan SGT (teknologi TrustSec )

- Periksa komputer untuk perangkat lunak tertentu yang diinstal dan sesuai dengan standar (postur)

- Mengklasifikasikan dan membuat profil titik akhir dan perangkat jaringan

- Berikan visibilitas titik akhir

- Kirim log peristiwa logon / logoff pengguna, akun mereka (identitas) di NGFW untuk membentuk kebijakan berbasis pengguna

- Lakukan semua yang dapat dilakukan server AAA

Banyak kolega di industri menulis tentang Cisco ISE, saya sarankan Anda membiasakan diri dengan: praktik penerapan Cisco ISE , cara mempersiapkan penerapan Cisco ISE dan integrasi dengan Cisco FirePOWER .

Cara kerja karantina

Alur kerja kebijakan ANC "tambahkan / hapus dari karantina" (Kontrol Jaringan Adaptif) di Cisco ISE digambarkan di bawah ini:

- Pengguna harus terlebih dahulu masuk ke jaringan perusahaan melalui WLC (pengontrol titik akses). Kemudian permintaan karantina REST API dikirim dari Policy Administration Node .

- (Monitoring Node), , PrRT PSN (Policy Service Node, ISE). CoA .

- .

- .

- RADIUS (Monitoring Node).

- .

- , .

- , .

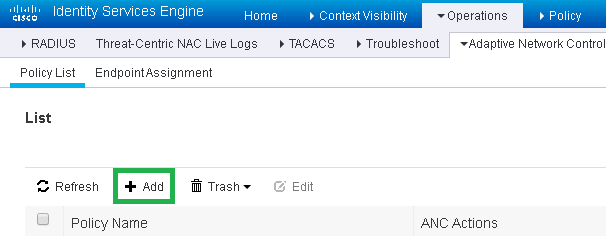

1. Di antarmuka web Cisco ISE, buka tab Operations> Policy List dan buat kebijakan baru dengan mengklik Add .

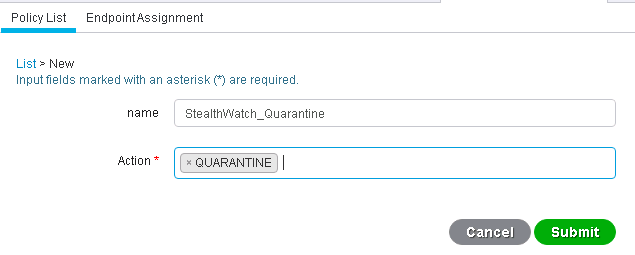

2. Beri nama StealthWatch_Quarantine dan pilih tindakan "Karantina " dan klik Kirim .

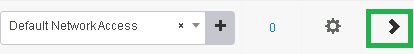

3. Langkah selanjutnya adalah mengkonfigurasi kebijakan. Buka Kebijakan> Kumpulan Kebijakan dan klik panah paling kanan di bawah kolom Tampilan .

4. Di tab Kebijakan Otorisasi> Pengecualian Global , aturan baru dibuat (klik "+"). Selanjutnya, di kolom Ketentuan, klik "+" lagi dan pilih atribut Sesi ANCPolicy . Tindakan dalam aturan iniSama dengan - StealthWatch_Quarantine .

Di kolom Profil> DenyAccess dan secara opsional di kolom Grup Keamanan , Anda dapat menentukan grup keamanan Anda (misalnya, tamu atau departemen pemasaran). Terakhir, simpan perubahannya.

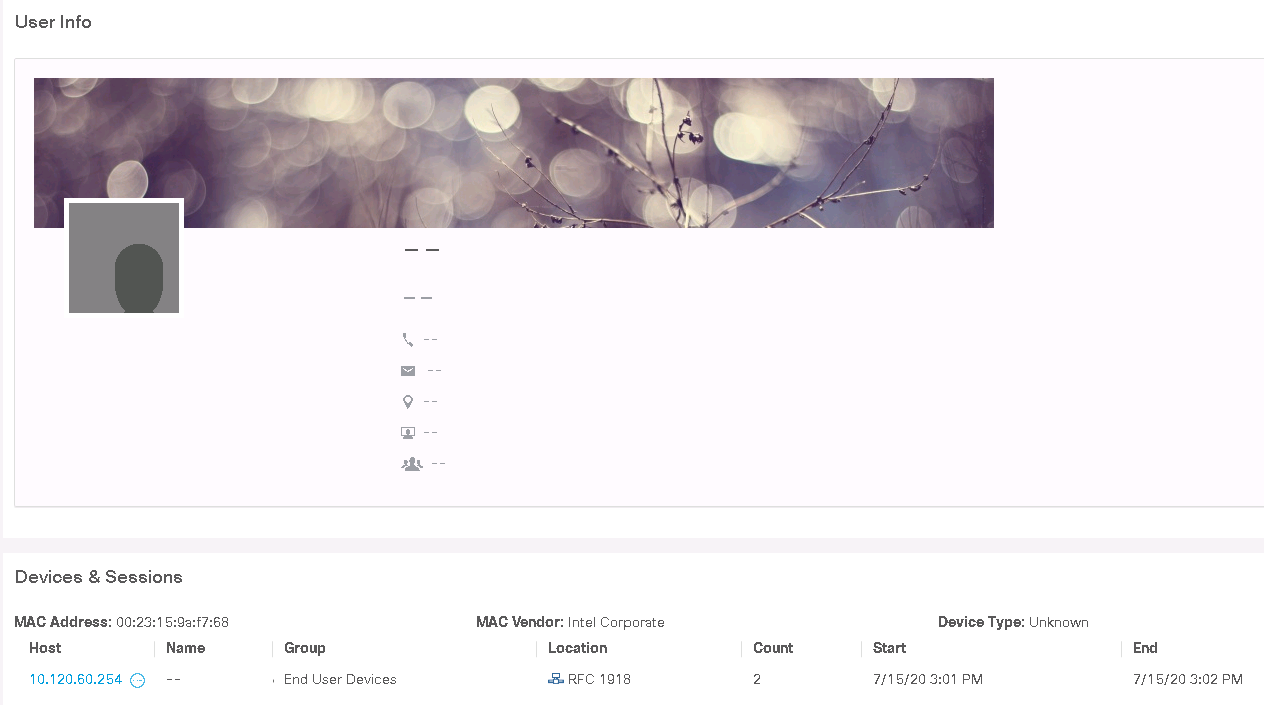

5. Di tab Operations> Live Logs (RADIUS atau TACACS), Anda dapat melihat log menurut pengguna atau alamat. Misalkan kita menemukan pengguna wesley.

6. Buka antarmuka web StealthWatch dan temukan pengguna ini di tab Monitor> Users .

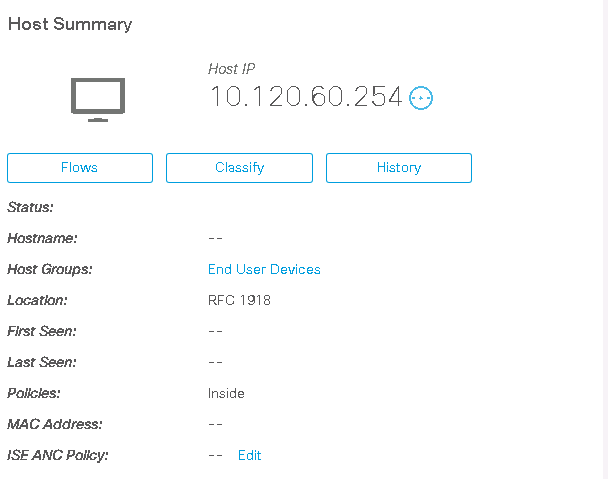

7. Masuk ke hostnya dengan mengklik alamat IP.

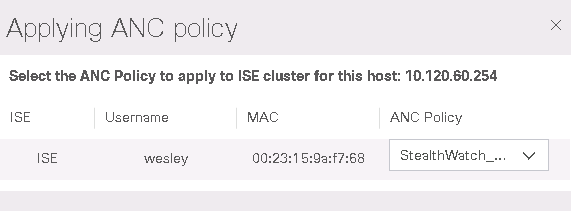

8. Dalam Kebijakan ISE ANC, pilih Edit> StealthWatch_Quarantine> Simpan... Tuan rumah dikarantina menunggu penyelidikan lebih lanjut.

Selain itu, kebijakan ANC dapat menggunakan tindakan port_shutdown (mematikan port perangkat jaringan) dan port_bounce (mematikan / tidak mematikan perangkat). Misalnya, jika malware berhasil menyebar ke seluruh VLAN, maka akan lebih logis dan lebih cepat untuk menonaktifkan port pada sakelar tingkat akses, daripada mengarantina setiap host.

Kesimpulan

Sama seperti Cisco StealthWatch adalah solusi pemantauan insiden keamanan yang layak, Cisco ISE adalah solusi kontrol akses pengguna yang sangat baik. Integrasi kedua solusi ini benar-benar berfungsi dan memungkinkan Anda meminimalkan waktu respons terhadap insiden keamanan informasi.

Segera, Cisco berjanji untuk menambahkan respons otomatis ke insiden yang dipilih dan menerapkan kebijakan ANC padanya, atau Anda dapat menulis skrip sendiri. Baik StealthWatch dan ISE memiliki REST API terbuka . Namun, integrasi otomatis ini harus dikonfigurasi hanya setelah waktu yang lama, ketika StealthWatch telah membentuk model perilaku host yang benar dan jumlah positif palsu minimal.

Informasi lebih lanjut tentang Cisco StealthWatch tersedia di situs web . Dalam waktu dekat kami merencanakan beberapa publikasi teknis tentang berbagai produk keamanan informasi. Jika Anda tertarik dengan topik ini, pantau terus saluran kami ( Telegram , Facebook , VK , TS Solution Blog )!