Pada hari Rabu tanggal 15 Juli, Twitter mengalami kekacauan saat akun orang-orang paling terkenal di dunia, direktur perusahaan, dan selebriti, mulai menautkan ke situs palsu pengumpulan Bitcoin. Twitter mengatakan serangan ini mungkin terjadi karena seseorang menipu atau memaksa salah satu karyawan perusahaan untuk memberi mereka akses ke alat administrasi internal platform. Dalam artikel ini, saya akan mencoba merencanakan garis waktu untuk serangan ini dan menunjukkan bukti siapa yang mungkin berada di baliknya.

Bukti pertama dari serangan tersebut menjadi terlihat oleh publik sekitar pukul 3 sore EST (UTC-5; musim panas UTC-4), ketika sebuah pesan muncul di akun bursa cryptocurrency Binance bahwa bursa tersebut telah bermitra dengan organisasi CryptoForHealth dengan tujuan mendistribusikan 5.000 bitcoin kepada mereka yang membutuhkan. dan juga tautan di mana orang dapat mengirim donasi.

Beberapa menit kemudian, tweet serupa muncul di akun pertukaran cryptocurrency lainnya, serta di akun kandidat presiden AS Joe Biden, kepala Amazon Jeff Bezos, mantan Presiden AS Barack Obama, CEO Tesla Elon Musk, mantan Walikota New York Michael Bloomberg dan investor Warren Buffett.

Tampaknya menggelikan bahwa seseorang akan benar-benar mempercayai permintaan ini dan mengirimi mereka uang, tetapi analisis dompet BTC, yang diiklankan oleh banyak akun yang diretas, menunjukkan bahwa dalam 24 jam terakhir ia memproses 383 transaksi dan menerima hampir 13 bitcoin, yang kira-kira sama. $ 117.000.

Twitter merilis pernyataan bahwa “serangan manipulasi psikologis yang terkoordinasi terhadap beberapa karyawan kami terdeteksi, yang mengakibatkan akses ke sistem dan alat internal. Kami tahu bahwa penjahat dunia maya menggunakan akses yang diperoleh untuk mengendalikan banyak akun populer (termasuk terverifikasi) dan memposting pesan atas nama mereka. Kami sedang menyelidiki tindakan jahat lain yang mungkin telah mereka lakukan atau informasi apa yang dapat mereka akses, dan akan membagikan hasilnya segera setelah kami mendapatkannya. "

Ada indikasi kuat bahwa serangan itu dilakukan oleh orang-orang yang secara tradisional mengkhususkan diri pada peretasan jejaring sosial melalui "pertukaran SIM" - jenis kejahatan yang semakin umum yang melibatkan penyuapan, peretasan, atau pemaksaan karyawan operator seluler atau jejaring sosial untuk mendapatkan akses ke akun korban.

Tokoh dari komunitas SIM swapping suka mencegat akses ke akun sosial dari apa yang disebut. kategori "OG". OG, atau gangster asli, adalah nama akun pendek seperti @B ataujoe... Memiliki akun semacam itu meningkatkan status, pengaruh, dan bobot sosial di kalangan peretas yang terlibat dalam pertukaran SIM, karena terkadang Anda bisa mendapatkan beberapa ribu dolar untuk menjual kembali akun semacam itu.

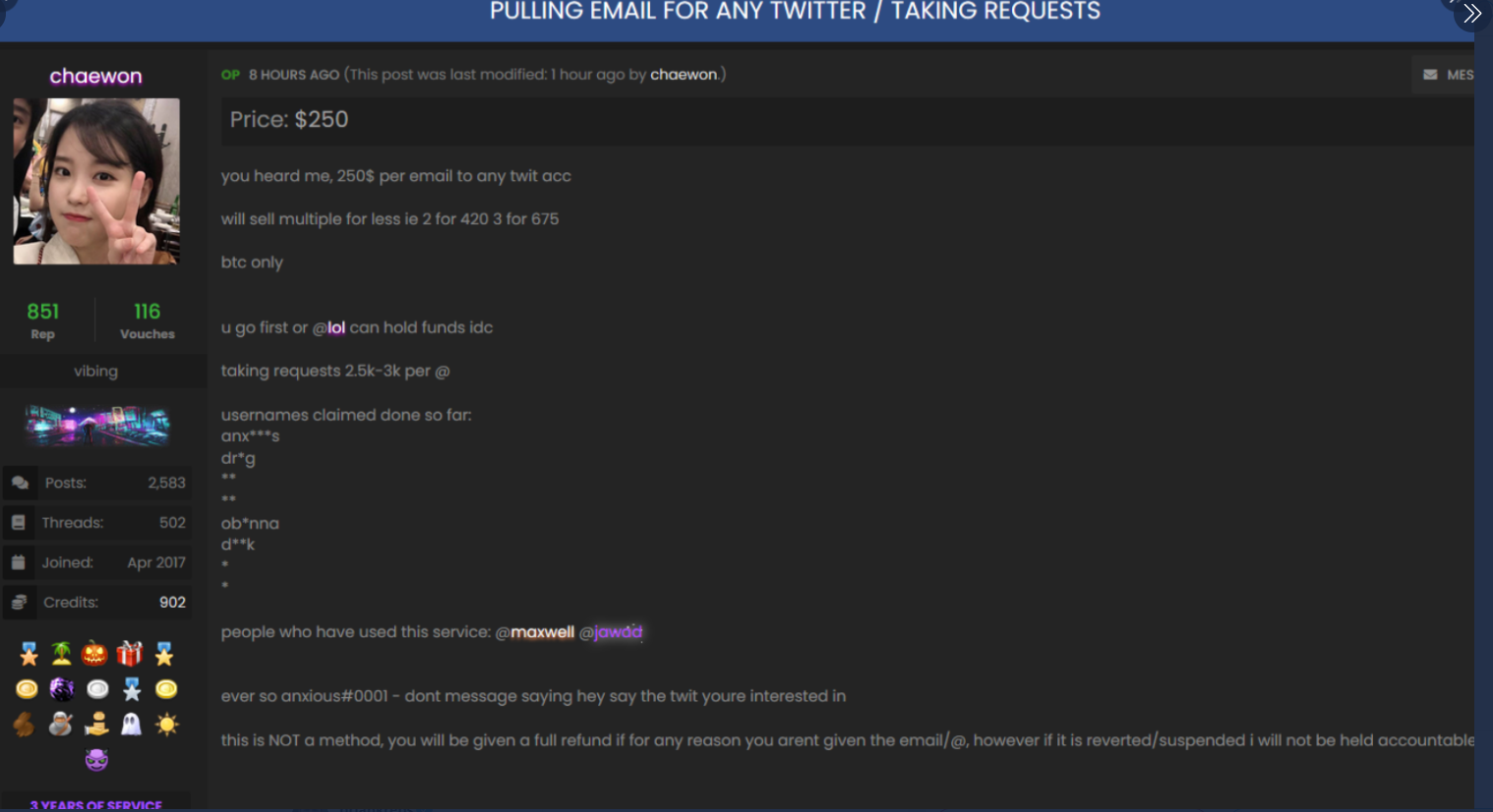

Pada hari-hari menjelang serangan Rabu, ada tanda-tanda di Internet bahwa beberapa anggota komunitas peretasan menjual kemampuan untuk mengubah email yang terkait dengan akun Twitter mana pun. Dalam sebuah posting di forum OGusers yang didedikasikan untuk meretas akun, pengguna Chaewon mengiklankan kemampuan untuk mengikat email yang diberikan ke akun Twitter mana pun seharga $ 250 dan akses ke akun seharga $ 2000- $ 3000.

“Ini bukan metode khusus. Jika Anda tidak diberi email, kami akan mengembalikan uang Anda. Jika akun diblokir, kami tidak bertanggung jawab, "tulis Chaewon dalam postingan berjudul" Permintaan Spoofing Email Twitter ".

Beberapa jam sebelum panggilan untuk mendonasikan bitcoin mulai muncul di akun pertukaran kripto dan orang-orang terkenal di Twitter, penyerang fokus pada peretasan beberapa akun OG, termasuk "@ 6".

Akun tersebut sebelumnya dimiliki oleh mendiang Adrian Lamo , yang dikenal sebagai "peretas tunawisma" yang meretas jaringan New York Times dan diserahkan kepada otoritas AS Bradley Manning , seorang militer yang menyerahkan dokumen dengan berbagai tingkat kerahasiaan ke situs web WikiLeaks. @ 6 sekarang dijalankan oleh teman lama Lamo, peneliti keamanan dantelepon phreaker yang meminta untuk dipanggil Lucky225 dalam cerita ini.

Lucky225 mengatakan bahwa sebelum jam 2 siang ET Rabu, dia menerima kode untuk mengonfirmasi pengaturan ulang kata sandi untuk akun @ 6 melalui Google Voice. Lucky225 mengatakan bahwa sebelumnya telah melarang pengiriman notifikasi SMS untuk otorisasi multi-langkah, dan menggunakan kode sementara yang dibuat oleh aplikasi seluler.

Namun karena penyerang dapat mengubah alamat email yang terkait dengan akun @ 6 dan menonaktifkan otorisasi multi-langkah, kode konfirmasi satu kali dikirim ke akun Google Voice miliknya dan ke email baru yang didaftarkan oleh penyerang.

"Serangan itu dilakukan karena fakta bahwa alat administratif Twitter, tampaknya, memungkinkan untuk memperbarui alamat email pengguna mana pun tanpa mengirimkan pemberitahuan apa pun," kata Lucky225. "Oleh karena itu, penyerang dapat menghindari deteksi dengan memperbarui email akun terlebih dahulu, lalu mengaktifkan autentikasi dua faktor."

Lucky225 mengatakan bahwa dia masih tidak memiliki cara untuk memeriksa apakah ada tweet yang dikirim dari alamatnya setelah dia diretas, karena dia belum memiliki akses ke sana (dia menganalisis keseluruhan episode ini secara rinci dalam sebuah posting di situs web Sedang ).

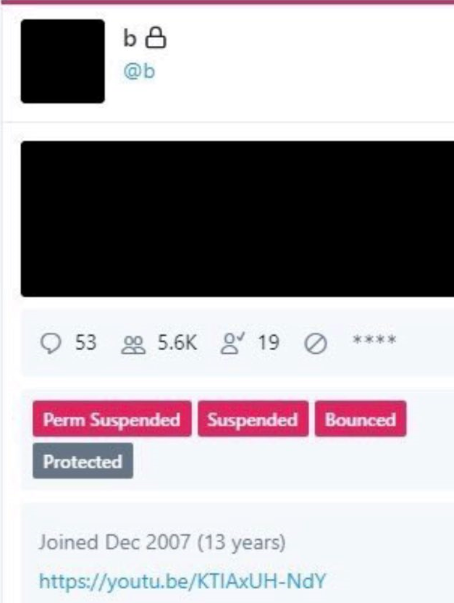

Sekitar waktu yang sama saat @ 6 dihapus, akun lain, @B, diambil alih. Kemudian seseorang mulai memposting gambar area admin Twitter yang menunjukkan akun @B.

Twitter menanggapi dengan menghapus semua tangkapan layar alat internal mereka dari platform dan, dalam beberapa kasus, memblokir akun untuk sementara.

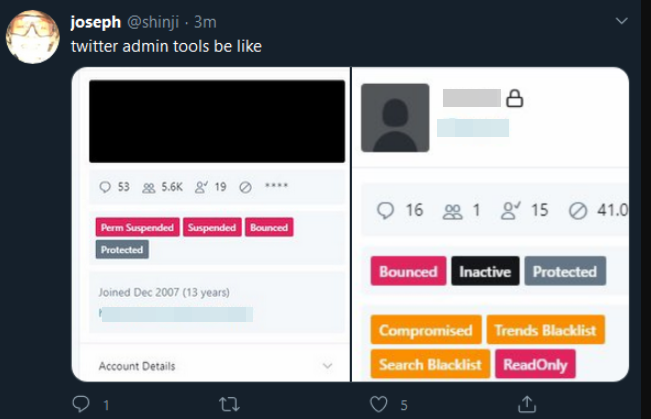

Dalam satu akun lagi -shinji- juga mengunggah gambar alat twitter internal. Beberapa menit sebelum pemblokiran, mereka memposting tweet yang mendesak mereka untuk berlangganan @ 6, akun yang telah dicuri dari Lucky225.

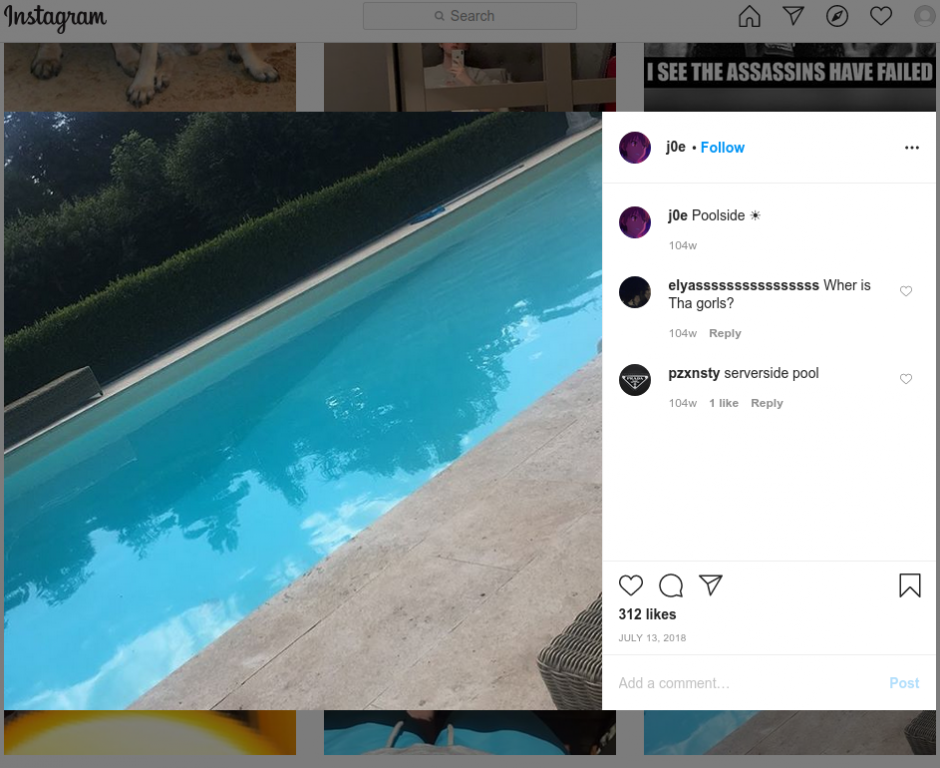

Di sini dan di sini, di Internet Archive Anda dapat mengunduh tweet versi cacheShinjisebelum serangan hari Rabu. Mereka menunjukkan bahwa pengguna mengklaim memiliki dua akun OG di Instagram - "j0e" dan "dead".

Sumber keamanan dari salah satu operator seluler terbesar AS memberi tahu kami bahwa akun "j0e" dan "mati" terkait dengan peretas penukar SIM terkenal bernama PlugWalkJoe. Para peneliti telah memantau PlugWalkJoe karena diyakini telah melakukan beberapa pertukaran SIM selama bertahun-tahun, diikuti oleh pencurian bitcoin dalam jumlah besar.

Sekarang mari kita lihat gambar profil di arsip akun lainshinji(di bawah). Gambar itu sama dengan tangkapan layar dari Rabu ketika Joseph / @ Shinji memposting foto alat internal Twitter ke umpan.

Sumber kami mengatakan bahwa orang ini adalah salah satu orang kunci dalam grup pertukaran SIM yang disebut ChucklingSquad. Hal ini diyakini mereka mengambil akun di Twitter Jack Dorsey [pencipta Twitter / prim.perev.] Tahun lalu . Wired menulis bahwa akun tersebutmendongkrakdiambil ketika peretas mengatur penggantian kartu SIM operator AT&T - nomor penyedia ini terkait dengan akun Dorsey.

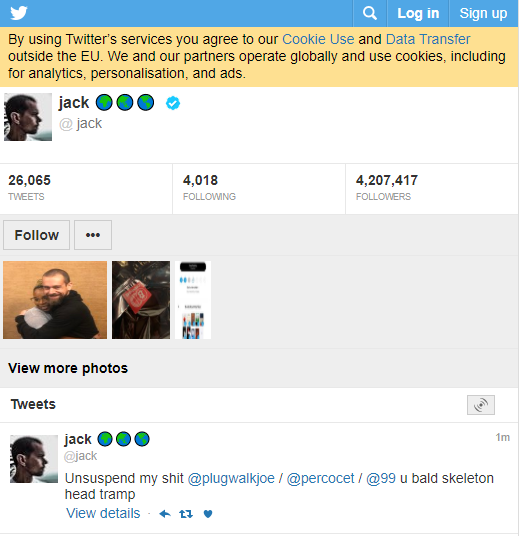

Sebuah tweet yang dikirim dari akun Jack Dorsey ketika diretas menyebutkan PlugWalkJoe dan anggota Chuckling Squad lainnya.

Sumber dari industri keamanan seluler memberi tahu kami bahwa di kehidupan nyata PlugWalkJoe adalah Joseph James Connor, seorang penduduk Liverpool berusia 21 tahun. Dia sekarang berada di Spanyol, tempat dia belajar di universitas, dan belum dapat kembali ke rumah karena pembatasan perjalanan yang terkait dengan virus corona.

Sumber tersebut mengatakan PlugWalkJoe sedang dalam pengawasan dan seorang penyelidik wanita dipekerjakan untuk mengenalnya dan meyakinkannya untuk melakukan obrolan video. Kemudian, dalam video yang direkam dalam obrolan ini, penyelidik menemukan sebuah kumpulan karakteristik.

Sumber tersebut mengatakan bahwa kolam yang terlihat pada foto di Instagram PlugWalkJoe, instagram.com/j0e, sama persis dengan yang mereka lihat di video chat.

Jika PlugWalkJoe terlibat langsung dalam peretasan Twitter, tampaknya pantas bahwa hal itu terungkap sebagian berkat rekayasa sosial. Mungkin kita harus bersyukur bahwa peretas Twitter tidak menargetkan sesuatu yang lebih ambisius, seperti mengganggu pemilihan umum atau pasar keuangan yang runtuh, atau mencoba memulai perang melalui pernyataan palsu dan memecah belah dari para pemimpin dunia.

Juga jelas bahwa peretasan Twitter ini dapat memberi peretas akses ke korespondensi antara akun mana pun - dan informasi ini hampir tidak dapat ditaksir terlalu tinggi, terlepas dari kenyataan bahwa hal itu mungkin menarik minat berbagai individu dan organisasi, dari negara hingga mata-mata perusahaan dan pemeras.

Lihat juga:

- " Peretas meretas Twitter dan menerbitkan tangkapan layar dari antarmuka internal layanan "

- " Setelah serangan itu, Twitter memblokir semua akun yang kata sandinya mereka coba ubah dalam 30 hari terakhir. "

- " Minggu Keamanan 30: bc1qxy2kgdygjrsqtzq2n0yrf2493p833kkf ... "