Peneliti keamanan siber di Check Point telah menemukan kerentanan kritis baru yang memengaruhi Windows Server versi 2003–2019 dengan peringkat kekritisan CVSS 10 dari 10.

Cacat perangkat lunak selama 17 tahun menyebabkan eksekusi kode jarak jauh (CVE-2020-1350) yang dijuluki oleh Check Point "SigRed" dan dapat memungkinkan penyerang jarak jauh yang tidak diautentikasi mendapatkan hak istimewa administrator domain atas server target dan mengambil kendali penuh atas infrastruktur TI organisasi.

Penyerang dapat mengeksploitasi kerentanan SigRed dengan mengirimkan kueri DNS berbahaya yang dibuat khusus ke server DNS Windows dan menjalankan kode arbitrer, memungkinkan peretas untuk mencegat dan memproses email pengguna dan lalu lintas jaringan, mengumpulkan kredensial pengguna, dan banyak lagi.

Dalam laporan yang diterbitkan di blog perusahaan , peneliti Check Point Saga Tzadik menegaskan bahwa cacat itu mengerikan, memungkinkan penyerang untuk melancarkan serangan yang dapat menyebar dari satu komputer yang rentan ke komputer lain tanpa campur tangan manusia. Itu. kerentanannya jelas bersifat "wormable".

, Check Point Microsoft, Windows , , , 122 .

Microsoft , , , .

«Windows DNS Server — . , , , Windows ».

, DNS- IP- (, www.google.com ), DNS- (NS).

, SigRed NS («deadbeef.fun») («ns1.41414141.club») DNS- , , .

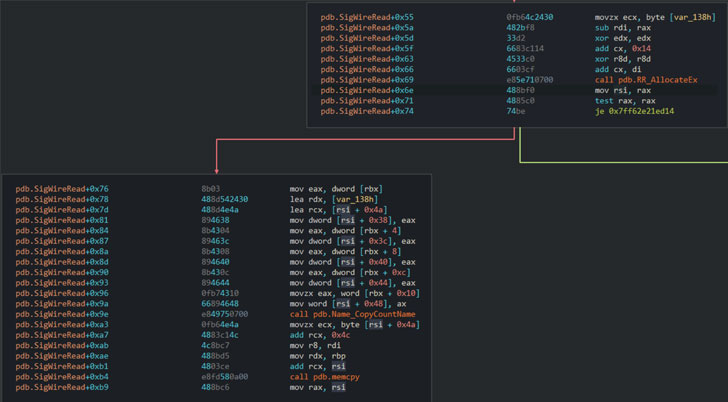

, («dns.exe!SigWireRead»), DNS, SIG 64 , .

, («RR_AllocateEx»), 65 535 , , , .

DNS, 512 UDP ( 4096 , ) 65 535 TCP, , SIG , .

, DNS- DNS, .

SigRed (, Internet Explorer Microsoft Edge Chromium), DNS- Windows , «» DNS- HTTP- DNS- - .

DNS- («dnsapi.dll») , , Microsoft DNS- DNS- .

, DNS- Windows .

Sebagai solusi sementara, panjang pesan DNS maksimum (melalui TCP) dapat disetel ke "0xFF00" untuk menghilangkan kemungkinan buffer overflow:

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DNS\Parameters" /v "TcpReceivePacketSize" /t REG_DWORD /d 0xFF00 /f && net stop DNS && net start DNS