Di artikel terakhir , kami berbicara tentang Nemesida WAF Free - alat gratis untuk melindungi situs dan API dari serangan peretas, dan dalam artikel ini kami memutuskan untuk meninjau pemindai kerentanan Wapiti yang populer .

Memindai situs untuk mencari kerentanan adalah tindakan yang diperlukan, yang, bersama dengan analisis kode sumber, memungkinkan Anda menilai tingkat perlindungannya terhadap ancaman penyusupan. Anda dapat memindai sumber daya web menggunakan alat khusus.

Nikto, W3af (ditulis dengan Python 2.7, yang dukungannya telah berakhir) atau Arachni (tidak lagi didukung sejak Februari) adalah solusi paling populer yang disajikan di segmen gratis. Tentu saja, ada orang lain, misalnya Wapiti, yang kami putuskan untuk dihentikan.

Wapiti bekerja dengan jenis kerentanan berikut:

- perluasan file (lokal dan jarak jauh, fopen, readfile);

- injeksi (injeksi PHP / JSP / ASP / SQL dan injeksi XPath);

- XSS (Cross Site Scripting) (Tercermin dan Persisten);

- deteksi dan eksekusi perintah (eval (), system (), passtru ());

- Injeksi CRLF (respons HTTP terpisah, fiksasi sesi);

- XXE (XML ) ;

- SSRF ( );

- ( Nikto);

- .htaccess, ;

- , ( );

- Shellshock;

- ;

- HTTP, (PUT).

:

- HTTP, HTTPS SOCKS5;

- : Basic, Digest, Kerberos NTLM;

- (, , , URL-);

- URL;

- (: ifor, );

- URL- ( );

- URL- (: URL logout);

- cookie ( wapiti-getcookie);

- / SSL;

- URL JavaScript ( JS-);

- HTML5;

- crawler’a;

- ;

- HTTP- User-Agent.

:

- (HTML, XML, JSON, TXT);

- ( SQLite3);

- ;

- ;

- / .

Wapiti 2 :

Wapiti .

Wapiti sites.vulns.pentestit.ru ( ), (Injection, XSS, LFI/RFI) -.

. !

:

# wapiti -u <target> <options>, :

--scope —

URL scope, , , , .

-s -x — URL-. , URL- .

--skip — , . , - , .

--verify-ssl — .

Wapiti . , , , , -m . , . :

# wapiti -u http://sites.vulns.pentestit.ru/ -m sql,xss,xxe, SQL, XSS XXE . , . -m “xss: get, blindsql: post, xxe: post”. xss , GET, blibdsql — POST- .. , - , , , Ctrl+C , .

Wapiti - -p -a. : Basi, Digest, Kerberos NTLM. . , ( User-Agent) .

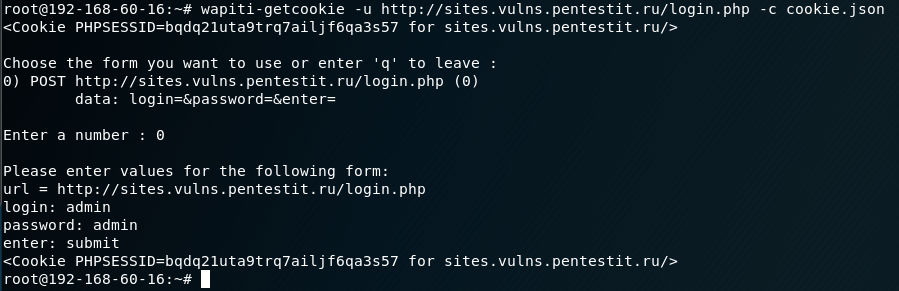

wapiti-getcookie. C cookie, Wapiti . cookie :

# wapiti-getcookie -u http://sites.vulns.pentestit.ru/login.php -c cookie.json: , :

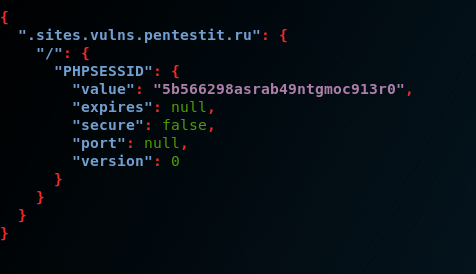

JSON. — -d:

# wapiti-getcookie - http://sites.vulns.pentestit.ru/login.php -c cookie.json -d "username=admin&password=admin&enter=submit":

, - :

# wapiti --level 1 -u http://sites.vulns.pentestit.ru/ -f html -o /tmp/vulns.html -m all --color - cookie.json --scope folder --flush-session -A 'Pentestit Scans' -p http://myproxy:3128:

-f -o — ;

-m — — , .. ;

--color — Wapiti;

-c — cookie, wapiti-getcookie;

--scope — . folder URL, . URL ( );

--flush-session — , ;

-A — User-Agent;

-p — -, .

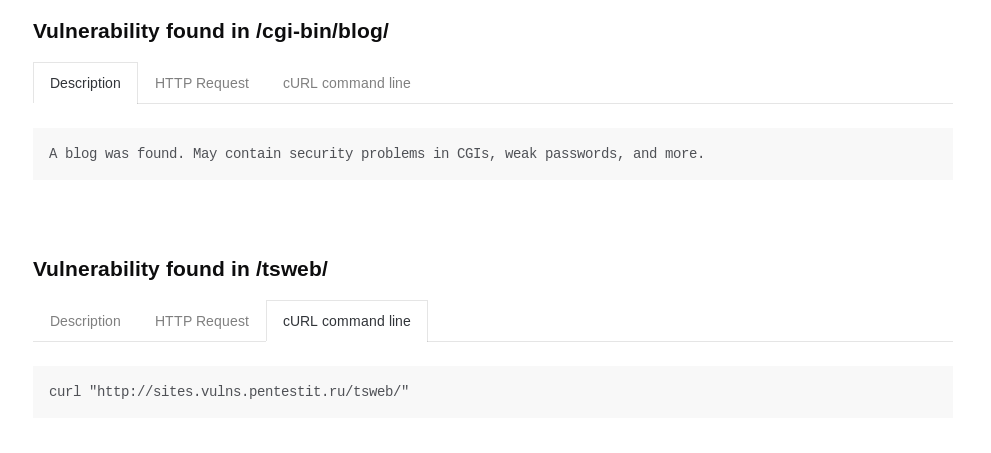

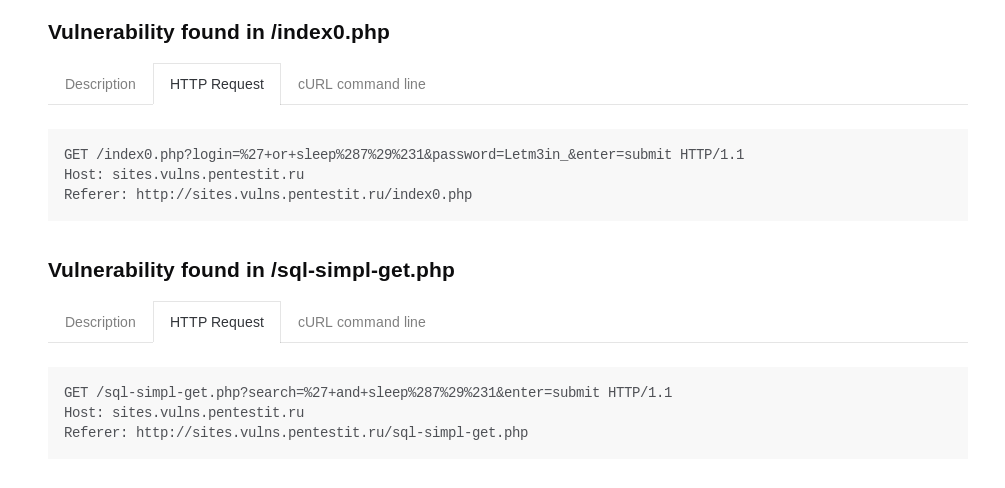

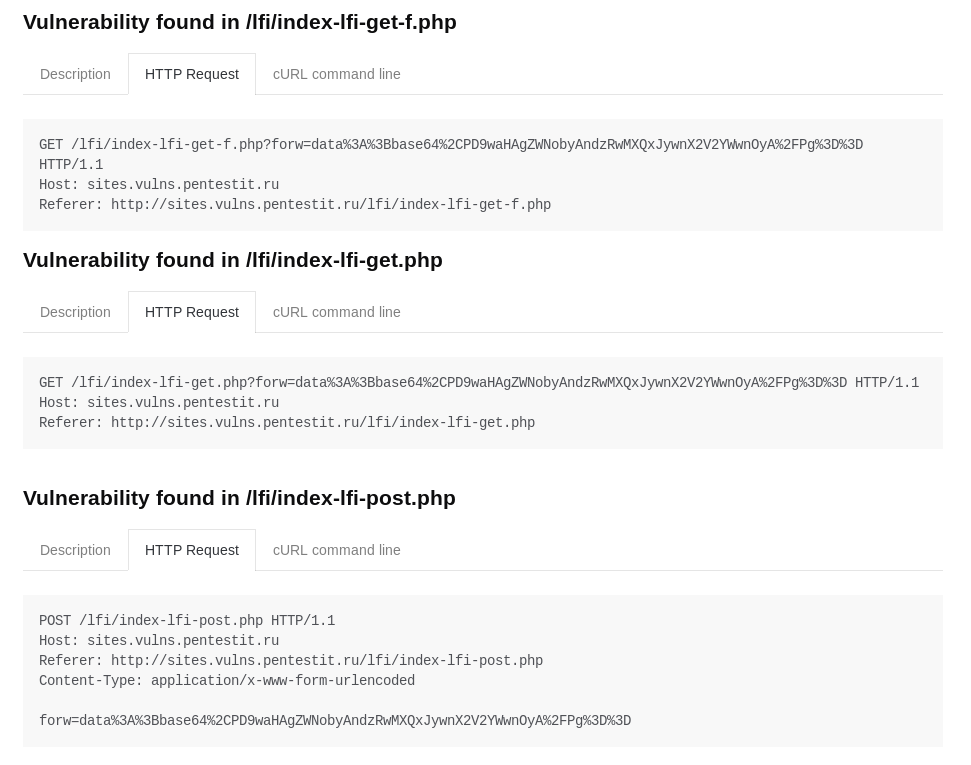

HTML-, . , , , curl , . , :

— -, , . . « » « ». , :

, . ( ), . , — --color :

.

SQLi

C SQLi. SQL- , , :

, , cookie, " " cookie . , , -x, . . , , - .

XSS

:

LFI/RFI

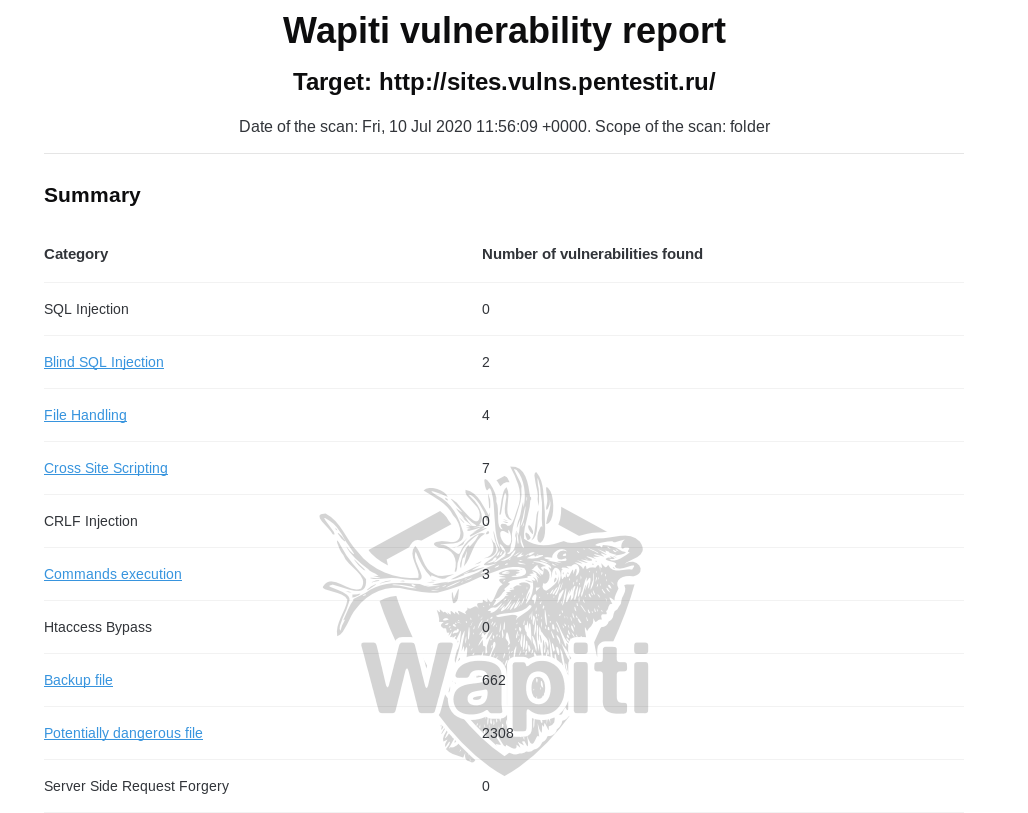

Pemindai menemukan semua kerentanan yang melekat:

Secara umum, meskipun ada kesalahan positif dan kerentanan yang hilang, Wapiti, sebagai perangkat gratis, menunjukkan hasil yang cukup baik. Bagaimanapun, perlu diketahui bahwa pemindai cukup kuat, fleksibel dan multifungsi, dan yang paling penting, gratis, oleh karena itu ia berhak menggunakannya, membantu administrator dan pengembang untuk menerima informasi dasar tentang status keamanan aplikasi web.

Tetap sehat dan terlindungi!