Perburuan ancaman atau TH adalah pencarian proaktif untuk jejak peretasan atau fungsi malware yang tidak terdeteksi dengan cara perlindungan standar. Hari ini kita akan berbicara tentang bagaimana proses ini bekerja, alat apa yang dapat digunakan untuk mencari ancaman, dan apa yang harus diingat ketika membentuk dan menguji hipotesis.

Apa itu berburu ancaman dan mengapa itu dibutuhkan

Dalam proses berburu ancaman, analis tidak menunggu sampai sensor dari sistem perlindungan dipicu, tetapi dengan sengaja mencari jejak kompromi. Untuk melakukan ini, ia mengembangkan dan memverifikasi asumsi tentang bagaimana penyerang bisa masuk ke jaringan. Pemeriksaan semacam itu harus konsisten dan teratur.

Implementasi proses yang benar harus mempertimbangkan prinsip-prinsip:

- Harus diasumsikan bahwa sistem telah dikompromikan. Tujuan utamanya adalah untuk menemukan jejak penetrasi.

- Untuk mencari, Anda memerlukan hipotesis tentang bagaimana tepatnya sistem dikompromikan.

- Pencarian harus dilakukan secara iteratif, yaitu, setelah menguji hipotesis berikutnya, analis mengajukan yang baru dan melanjutkan pencarian.

Seringkali, pertahanan otomatis tradisional kehilangan serangan bertarget canggih . Alasannya adalah bahwa serangan seperti itu sering tersebar dari waktu ke waktu, sehingga alat keamanan tidak dapat mengkorelasikan dua fase serangan. Pada saat yang sama, penyerang dengan hati-hati memikirkan vektor penetrasi dan mengembangkan skenario untuk tindakan dalam infrastruktur. Ini memungkinkan mereka untuk tidak melakukan tindakan membuka kedok dan menyerahkan aktivitas mereka sebagai yang sah. Penyerang terus meningkatkan pengetahuan mereka, membeli atau mengembangkan alat baru.

Masalah mengidentifikasi serangan yang ditargetkan sangat relevan untuk organisasi yang sebelumnya diretas. Menurut laporan ituFireEye M-Trends, 64% dari organisasi yang sebelumnya dikompromikan diserang lagi. Ternyata lebih dari setengah perusahaan yang diretas masih berisiko. Ini berarti bahwa perlu untuk menerapkan langkah-langkah untuk deteksi dini fakta-fakta kompromi - ini dapat dicapai dengan bantuan TH.

Pemburuan ancaman membantu spesialis keamanan informasi mengurangi waktu untuk mendeteksi pelanggaran, serta memperbarui pengetahuan tentang infrastruktur yang dilindungi. TH juga berguna saat menggunakan intelijen ancaman (TI) - terutama ketika indikator TI digunakan saat membuat hipotesis.

Bagaimana membentuk hipotesis untuk pengujian

Karena ketika melakukan TH, dianggap priori bahwa penyerang telah menembus infrastruktur, hal pertama yang harus dilakukan adalah melokalkan lokasi pencarian jejak peretasan. Hal ini dapat ditentukan dengan mengajukan hipotesis tentang bagaimana penetrasi terjadi dan konfirmasi apa yang dapat ditemukan dalam infrastruktur. Setelah merumuskan hipotesis, analis memeriksa kebenaran asumsinya. Jika hipotesis tidak dikonfirmasi, ahli melanjutkan untuk mengembangkan dan menguji yang baru. Jika, sebagai hasil dari pengujian hipotesis, jejak peretasan ditemukan atau keberadaan malware dibuat, penyelidikan dimulai.

Gambar 2. Skema perburuan ancaman

Gagasan hipotesis dapat lahir dari pengalaman pribadi analis, tetapi ada sumber lain untuk konstruksinya, misalnya:

- threat intelligence (TI-). , : X, MD5- Y.

- , (TTPs). TTPs MITRE ATT&CK. : .

- . . , asset management . .

- , .

threat hunting

Setelah merumuskan hipotesis, perlu untuk mengidentifikasi sumber data yang dapat berisi informasi untuk mengujinya. Seringkali, sumber seperti itu mengandung terlalu banyak data, di antaranya Anda perlu menemukan yang relevan. Dengan demikian, proses TH bermula untuk meneliti, memfilter dan menganalisis sejumlah besar data tentang apa yang terjadi di infrastruktur. Pertimbangkan sumber di mana informasi dapat ditemukan untuk menguji hipotesis pencarian:

Gambar 3. Klasifikasi sumber informasi untuk melakukan TH

Jumlah terbesar dari informasi yang relevan terkandung dalam log dan lalu lintas jaringan. Produk dari kelas SIEM (informasi keamanan dan manajemen acara) dan NTA (analisis lalu lintas jaringan) membantu menganalisis informasi dari mereka. Sumber eksternal (seperti umpan TI) juga harus dimasukkan dalam proses analisis.

Cara kerjanya dalam praktik

Tujuan utama TH adalah untuk mendeteksi pelanggaran yang belum terdeteksi oleh alat keamanan otomatis.

Misalnya, pertimbangkan menguji dua hipotesis. Dalam praktiknya, kami akan menunjukkan bagaimana analisis lalu lintas dan sistem analisis log saling melengkapi dalam proses pengujian hipotesis.

Hipotesis No. 1: penyerang memasuki jaringan melalui workstation dan mencoba untuk mendapatkan kontrol atas node lain di jaringan, menggunakan eksekusi perintah WMI untuk maju.

Para penyerang memperoleh kredensial pengguna root. Setelah itu, mereka mencoba untuk mengendalikan node lain di jaringan untuk mendapatkan host dengan data yang berharga. Salah satu metode untuk meluncurkan program pada sistem jarak jauh adalah menggunakan teknologi Windows Management Instrumentation (WMI). Dia bertanggung jawab atas manajemen terpusat dan pemantauan berbagai bagian infrastruktur komputer. Namun, pencipta memperkirakan kemungkinan menerapkan pendekatan ini pada komponen dan sumber daya tidak hanya satu host, tetapi juga komputer jarak jauh. Untuk ini, transmisi perintah dan tanggapan melalui protokol DCERPC diimplementasikan.

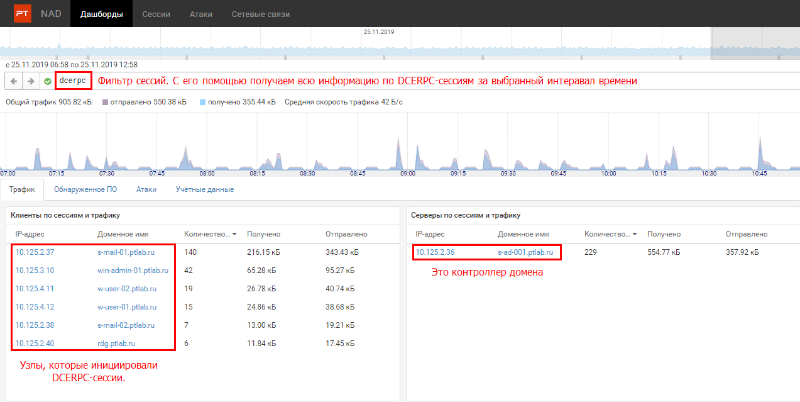

Oleh karena itu, untuk menguji hipotesis, Anda perlu memeriksa permintaan DCERPC. Mari kita tunjukkan bagaimana ini dapat dilakukan dengan menggunakan analisis lalu lintas dan sistem SIEM. Dalam gbr. 4 memperlihatkan semua interaksi jaringan DCERPC yang difilter. Misalnya, kami telah memilih interval waktu dari 06:58 hingga 12:58. Gambar 4. Sesi DCERPC yang difilter . 4 kita melihat dua dashboard. Di sebelah kiri adalah node yang memulai koneksi DCERPC. Di sebelah kanan adalah node yang terhubung dengan klien. Seperti yang Anda lihat dari gambar, semua klien di jaringan hanya mengakses pengontrol domain. Ini adalah aktivitas yang sah, karena host yang disatukan dalam domain Active Directory menggunakan protokol DCERPC untuk menghubungi pengendali domain untuk sinkronisasi. Akan dianggap mencurigakan jika terjadi komunikasi antara host pengguna.

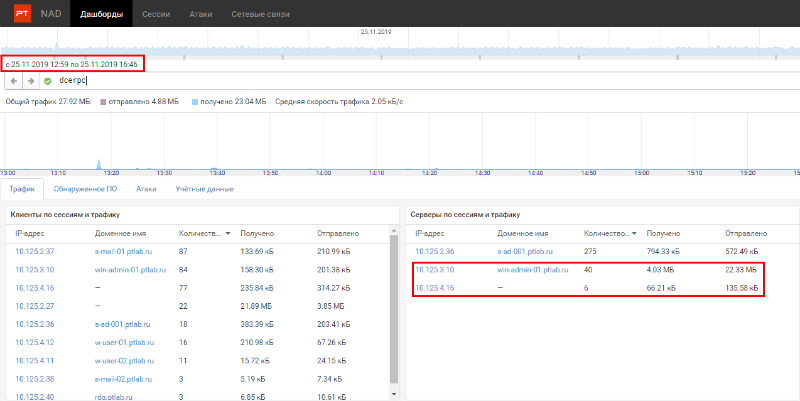

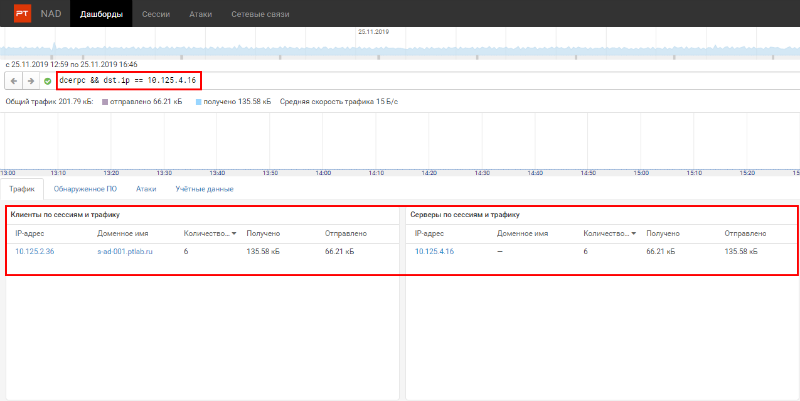

Karena tidak ada yang mencurigakan telah diidentifikasi untuk periode waktu yang dipilih, bergerak di sepanjang garis waktu, kami memilih 4 jam berikutnya. Sekarang ini adalah interval dari 12:59 hingga 16:46. Di dalamnya, kami melihat perubahan aneh dalam daftar host tujuan (lihat Gambar. 5). Gambar 5. Setelah mengubah interval waktu, dua node baru muncul di daftar server.Dalam daftar host tujuan, ada dua node baru. Pertimbangkan yang tanpa nama DNS (10.125.4.16). Gambar 6. Perbaikan filter untuk mencari tahu siapa yang terhubung ke 10.125.4.16 Seperti yang dapat Anda lihat dari gambar. 6, pengontrol domain 10.125.2.36 mengaksesnya (lihat Gambar 4), yang berarti bahwa interaksi ini sah.

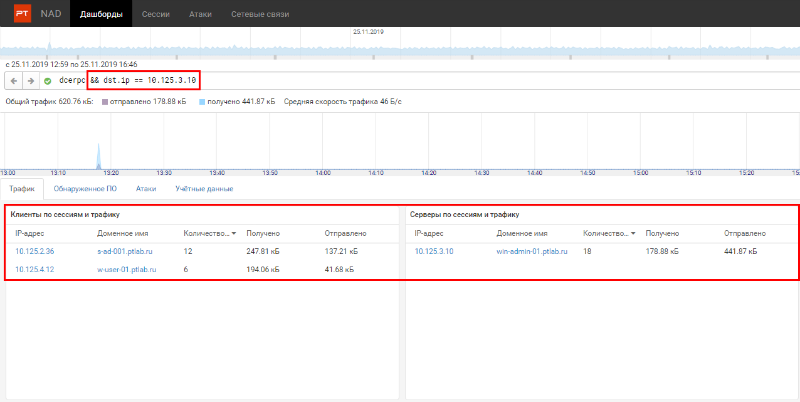

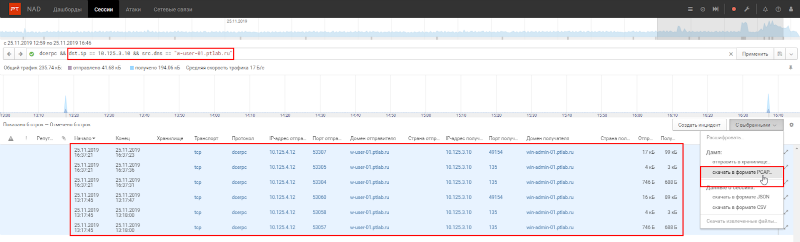

Selanjutnya, Anda perlu menganalisis siapa yang terhubung ke node baru kedua, pada Gambar. 5 adalah win-admin-01.ptlab.ru (10.125.3.10). Dari nama node berikut ini adalah komputer administrator. Setelah filter disaring, hanya dua node sumber sesi yang tersisa. Gambar 7. Saring filter untuk mencari tahu siapa yang terhubung ke win-admin-01 Demikian pula dengan kasus sebelumnya, salah satu inisiator adalah pengontrol domain. Sesi ini tidak mencurigakan karena umum di lingkungan Active Directory. Namun, simpul kedua (w-user-01.ptlab.ru), dilihat dari namanya, adalah komputer pengguna - koneksi tersebut adalah anomali. Jika Anda pergi ke tab Sesi dengan filter ini, Anda dapat mengunduh lalu lintas dan melihat detailnya di Wireshark. Gambar 8. Mengunduh sesi yang relevan

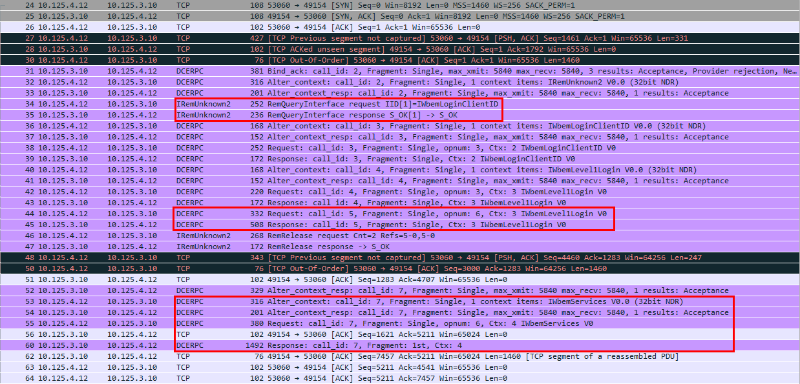

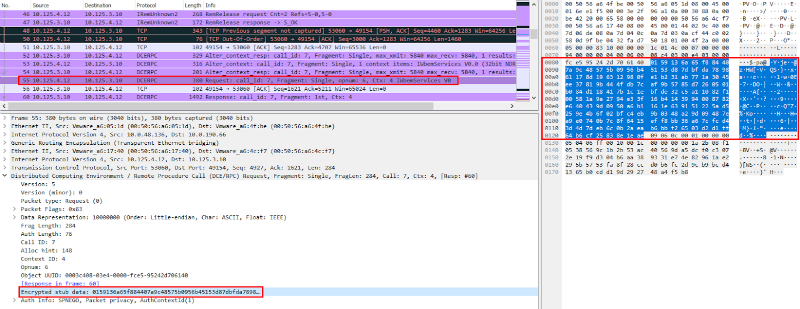

Dalam lalu lintas, Anda dapat melihat panggilan ke antarmuka IWbemServices, yang menunjukkan penggunaan koneksi WMI. Gambar 9. Memanggil antarmuka IWbemServices (Wireshark) Selain itu, panggilan yang dikirim dienkripsi, sehingga perintah khusus tidak diketahui. Gambar 10. Lalu lintas DCERPC dienkripsi, sehingga perintah yang ditransmisikan tidak terlihat (Wireshark). Untuk akhirnya mengkonfirmasi hipotesis bahwa komunikasi tersebut tidak sah, Anda perlu memeriksa log host. Anda dapat pergi ke host dan melihat log sistem secara lokal, tetapi lebih nyaman menggunakan sistem SIEM. Di antarmuka SIEM, kami memperkenalkan suatu kondisi ke dalam filter yang hanya menyisakan log dari simpul target pada saat membuat koneksi DCERPC, dan melihat gambar berikut:

Gambar 11. Log sistem win-admin-01 pada saat membuat koneksi DCERPC

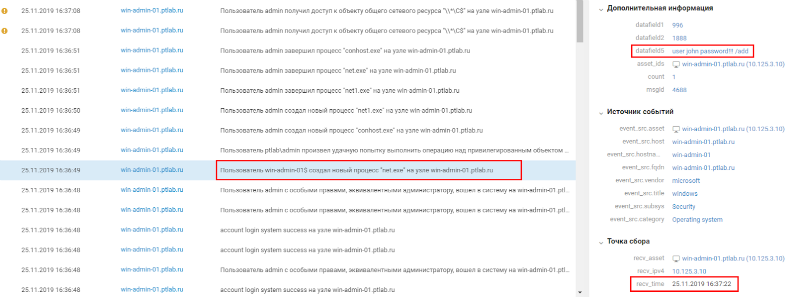

Dalam log, kami melihat kecocokan persis dengan waktu mulai sesi pertama (lihat Gambar 9), pemrakarsa koneksi adalah host w-user-01. Analisis lebih lanjut dari log menunjukkan bahwa mereka terhubung di bawah akun PTLAB \ Admin dan menjalankan perintah (lihat Gambar 12) untuk membuat john pengguna dengan kata sandi kata sandi !!!: net user john kata sandi !!! / Menambahkan. Gambar 12. Perintah yang dijalankan selama koneksi

Kami menemukan bahwa dari node 10.125.3.10 seseorang menggunakan WMI atas nama akun PTLAB \ Admin menambahkan pengguna baru ke host win-admin-01.ptlab.ru. Ketika melakukan TH nyata, langkah selanjutnya adalah mencari tahu apakah ini merupakan kegiatan administratif. Untuk melakukan ini, Anda harus menghubungi pemilik akun PTLAB \ Admin dan mencari tahu apakah dia melakukan tindakan yang dijelaskan. Karena contoh yang dipertimbangkan adalah sintetis, kami akan menganggap bahwa kegiatan ini tidak sah. Juga, ketika melakukan TN nyata, dalam kasus mengungkap fakta penggunaan ilegal akun, Anda perlu membuat insiden dan melakukan investigasi terperinci.

Hipotesis No. 2: seorang penyerang telah menembus jaringan dan berada pada tahap exfiltrasi data, menggunakan traffic tunneling untuk menghasilkan data.

Tunneling traffic - mengatur saluran sedemikian rupa sehingga paket-paket dari satu protokol jaringan (mungkin dalam bentuk yang dimodifikasi) ditransmisikan di dalam bidang protokol jaringan lain. Contoh umum dari tunneling adalah membangun pipa terenkripsi seperti SSH. Saluran terenkripsi memastikan kerahasiaan informasi yang dikirimkan dan umum di jaringan perusahaan modern. Namun, ada opsi eksotis seperti terowongan ICMP atau DNS. Terowongan semacam itu digunakan oleh penjahat dunia maya untuk menyamarkan aktivitas mereka sebagai yang sah.

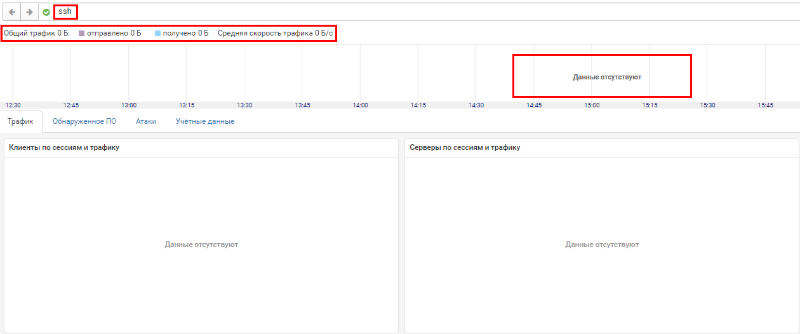

Mari kita mulai dengan menemukan cara paling umum untuk mengarahkan lalu lintas melalui protokol SSH. Untuk melakukan ini, kami akan memfilter semua sesi menggunakan protokol SSH: Gambar 13. Mencari sesi DNS dalam lalu lintas

Pada gambar, Anda dapat melihat bahwa tidak ada lalu lintas SSH dalam infrastruktur, jadi Anda harus memilih protokol berikut yang dapat digunakan untuk penerowongan. Karena lalu lintas DNS selalu diizinkan di jaringan perusahaan, kami akan mempertimbangkannya di bawah ini.

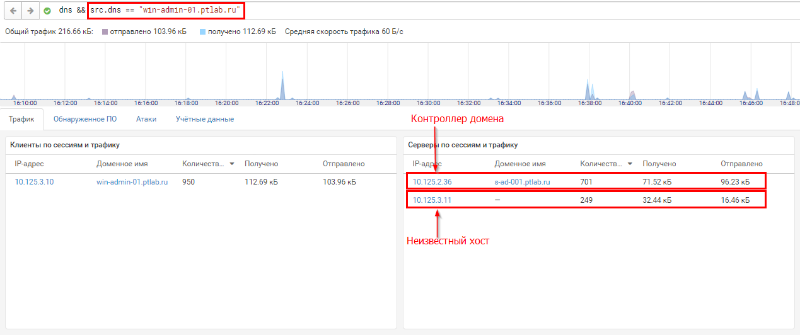

Jika Anda memfilter lalu lintas berdasarkan DNS, Anda dapat melihat bahwa salah satu node memiliki sejumlah besar permintaan DNS.

Gambar 14. Widget dengan statistik sesi klien DNS

Setelah memfilter sesi berdasarkan sumber permintaan, kami mempelajari di mana jumlah lalu lintas yang tidak normal ini dikirim dan bagaimana didistribusikan di antara node tujuan. Dalam gbr. Gambar 15 menunjukkan bahwa beberapa lalu lintas pergi ke pengontrol domain, yang bertindak sebagai server DNS lokal. Namun, sebagian besar permintaan dikirim ke host yang tidak dikenal. Dalam jaringan perusahaan yang dibangun di Direktori Aktif, komputer pengguna untuk resolusi nama DNS tidak boleh menggunakan server DNS eksternal untuk memintas server perusahaan. Jika aktivitas tersebut terdeteksi, Anda perlu mencari tahu apa yang sedang dikirim dalam lalu lintas dan ke mana semua permintaan ini dikirim. Gambar 15. Mencari lalu lintas untuk sesi SSH

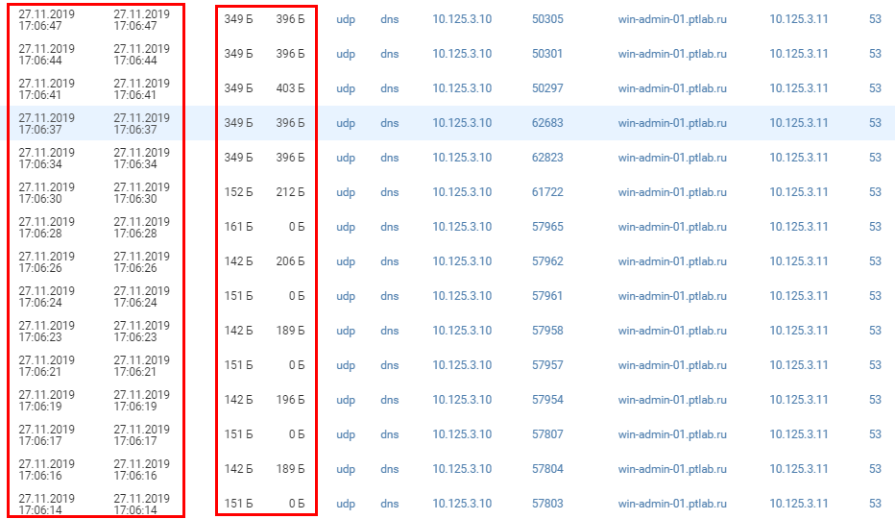

Jika Anda membuka tab "Sesi", Anda dapat melihat apa yang dikirimkan dalam permintaan ke server yang mencurigakan. Waktu antara permintaan agak pendek, dan ada banyak sesi. Parameter seperti itu tidak umum untuk lalu lintas DNS yang sah.

Gambar 16. Parameter lalu lintas DNS

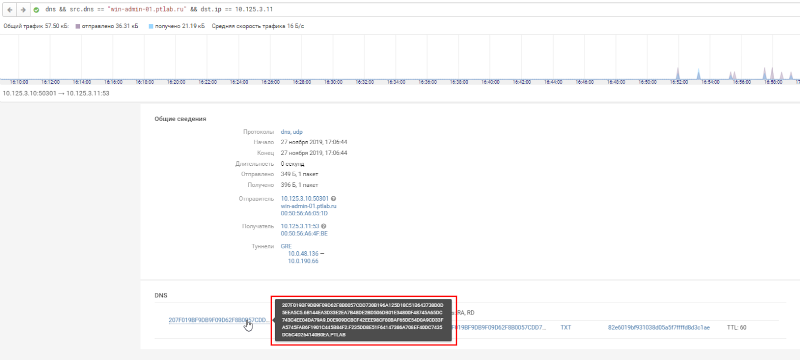

Setelah membuka kartu sesi apa pun, kami melihat deskripsi rinci tentang permintaan dan respons. Balasan dari server tidak mengandung kesalahan, tetapi catatan yang diminta terlihat sangat mencurigakan, karena biasanya node memiliki nama DNS yang lebih pendek dan lebih bermakna. Gambar 17. Permintaan catatan DNS yang mencurigakan Analisis lalu lintas menunjukkan bahwa aktivitas mencurigakan dalam mengirim permintaan DNS sedang berlangsung pada host win-admin-01. Saatnya untuk menganalisis log dari node jaringan - sumber aktivitas ini. Untuk melakukan ini, buka SIEM.

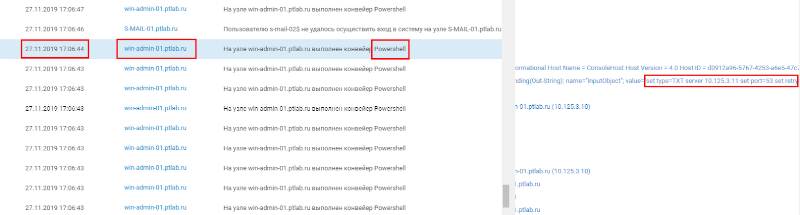

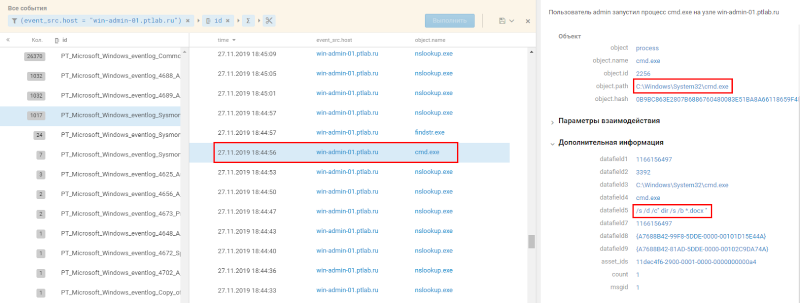

Kita perlu menemukan log sistem win-admin-01 dan melihat apa yang terjadi sekitar 17:06. Anda dapat melihat bahwa skrip PowerShell yang mencurigakan sedang berjalan pada saat yang sama. Gambar 18. Eksekusi PowerShell pada saat yang sama dengan mengirim permintaan mencurigakan Log mencatat skrip mana yang sedang dieksekusi. Gambar 19. Memperbaiki nama skrip yang berjalan di log Nama skrip yang dieksekusi admin_script.ps1 mengisyaratkan legitimasi, tetapi administrator biasanya memberi nama skrip untuk fungsi tertentu, dan di sini namanya umum. Apalagi skrip ini berada di folder untuk file sementara. Tidak mungkin skrip administratif penting akan berakhir di folder yang dapat dikosongkan kapan saja.

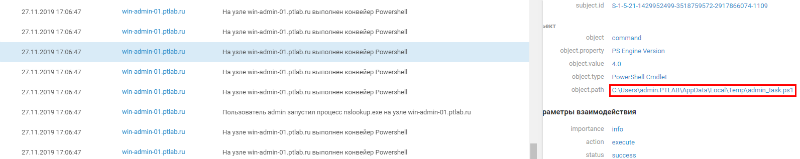

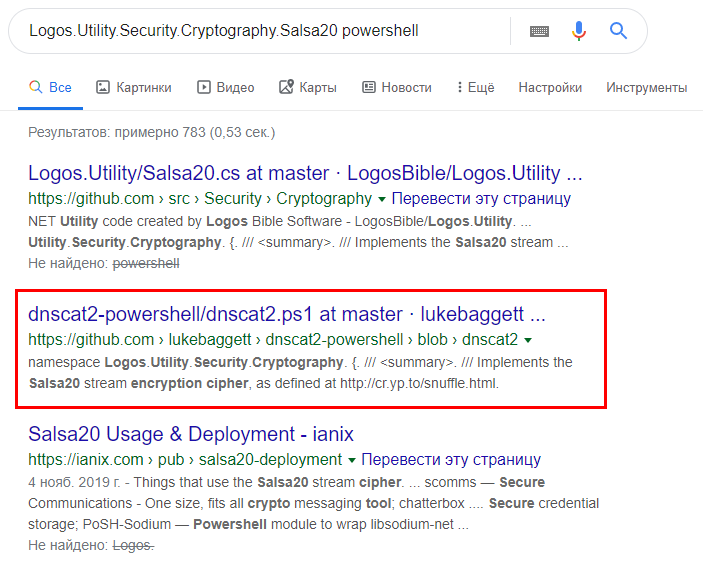

Di antara peristiwa yang ditemukan adalah penciptaan kelas kriptografi yang tidak biasa dari perpustakaan Logos.Utility. Perpustakaan ini jarang dan tidak lagi didukung oleh pengembang, sehingga membuat kelasnya tidak biasa. Mari kita coba cari proyek yang menggunakannya. Gambar 20. Membuat kelas kriptografi khusus Jika Anda menggunakan pencarian, Anda dapat menemukan utilitas yang mengatur terowongan DNS dan menggunakan kelas ini menggunakan tautan kedua. Gambar 21. Mencari informasi tentang skrip dengan nama kelas Untuk akhirnya memastikan bahwa ini adalah utilitas yang kita butuhkan, mari kita mencari tanda-tanda tambahan di log. Jadi buktinya terungkap. Yang pertama adalah menjalankan utilitas nslookup menggunakan skrip. Gambar 22. Menjalankan utilitas nslookup oleh skrip

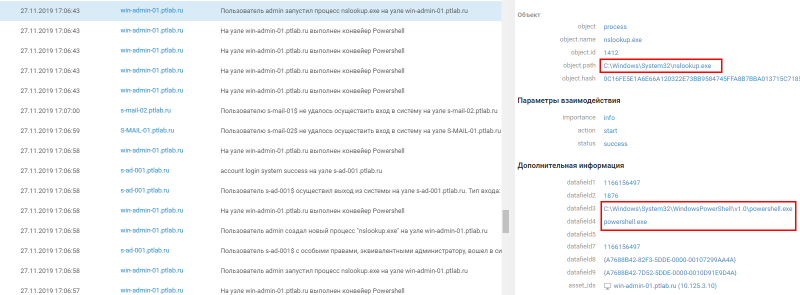

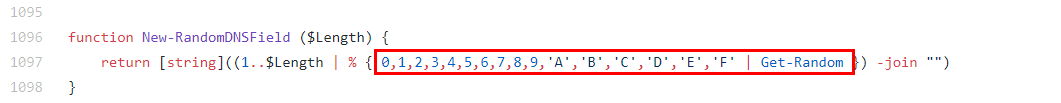

Utilitas nslookup.exr digunakan selama diagnostik jaringan dan jarang dijalankan oleh pengguna biasa. Mulai terlihat dalam kode sumber utilitas. Gambar 23. Kode untuk meluncurkan utilitas nslookup (GitHub) Bukti kedua adalah string yang agak unik untuk menghasilkan nilai acak. Gambar 24. Menghasilkan nilai acak dengan skrip Jika Anda menggunakan pencarian dalam kode sumber, Anda dapat melihat baris ini. Gambar 25. Kode untuk menghasilkan nilai acak Hipotesis terowongan dikonfirmasi, tetapi esensi dari tindakan yang dilakukan tetap tidak jelas. Selama analisis log selanjutnya, kami melihat dua proses peluncuran. Gambar 26. Cari dokumen kantor untuk exfiltration lebih lanjut

Garis peluncuran dari proses yang ditemukan menunjukkan pencarian dokumen untuk diunduh. Dengan demikian, hipotesis itu sepenuhnya dikonfirmasi, para penyerang benar-benar menggunakan tunneling traffic untuk mengunduh data.

kesimpulan

Seperti yang ditunjukkan oleh laporan penelitian terbaru , waktu rata-rata penyerang tetap di infrastruktur tetap lama. Karena itu, jangan menunggu sinyal dari pertahanan otomatis - bertindak proaktif. Pelajari infrastruktur dan metode serangan modern Anda, dan gunakan penelitian yang dilakukan oleh tim TI ( FireEye , Cisco , PT Expert Security Center ).

Saya tidak menyerukan ditinggalkannya perlindungan otomatis. Namun, orang tidak boleh berasumsi bahwa instalasi dan konfigurasi yang benar dari sistem tersebut adalah titik akhir. Ini hanya langkah pertama yang perlu. Selanjutnya, Anda perlu memantau perkembangan dan fungsi dari lingkungan jaringan yang terkontrol, menjaga jari Anda pada denyut nadi.

Kiat-kiat berikut akan membantu Anda:

- . . , .

- . , .

- . , . . , TH , .

- Otomatiskan tugas-tugas rutin sehingga Anda memiliki lebih banyak waktu untuk menjadi kreatif dan mencoba solusi kreatif.

- Sederhanakan proses analisis data dalam jumlah besar. Untuk melakukan ini, penting untuk menggunakan alat yang membantu analis melihat apa yang terjadi pada jaringan dan pada node jaringan sebagai satu gambar. Alat-alat ini termasuk platform untuk bertukar indikator TI , sistem analisis lalu lintas dan sistem SIEM .

Diposting oleh Anton Kutepov, PT Expert Security Center di Positive Technologies.

Seluruh analisis dilakukan dalam sistem analisis lalu lintas PT Network Attack Discovery dan sistem manajemen acara keamanan SIEM MaxPatrol.