Bagaimana semuanya dimulai

Beberapa waktu lalu, apartemen itu terhubung ke Internet dari penyedia baru, sebelumnya, layanan Internet dikirim ke apartemen menggunakan teknologi ADSL. Karena saya menghabiskan sedikit waktu di rumah, Internet seluler lebih diminati daripada di rumah. Dengan transisi ke lokasi yang jauh, saya memutuskan bahwa kecepatan 50-60 Mb / s untuk internet di rumah cukup kecil dan memutuskan untuk meningkatkan kecepatan. Dengan teknologi ADSL, karena alasan teknis, kecepatan di atas 60 Mb / s tidak dapat dinaikkan. Diputuskan untuk beralih ke penyedia lain dengan kecepatan kerja yang dinyatakan berbeda dan sudah dengan penyediaan layanan non-ADSL.

Entah bagaimana itu bisa berbeda

Saya menghubungi perwakilan penyedia Internet. Pemasang datang, mengebor lubang ke apartemen, dan memasang kabel patch RJ-45. Mereka memberikan kontrak dan instruksi dengan pengaturan jaringan yang perlu diatur pada router (ip khusus, gateway, subnet mask, dan alamat ip DNS mereka), mengambil pembayaran untuk bulan pertama kerja dan pergi. Ketika saya memasukkan pengaturan jaringan yang diberikan kepada saya ke router rumah saya, Internet masuk ke apartemen. Prosedur untuk entri awal ke jaringan pelanggan baru tampak terlalu sederhana bagi saya. Tidak ada otorisasi awal yang dilakukan, dan pengidentifikasi saya adalah alamat ip yang diberikan kepada saya. Internet bekerja dengan cepat dan stabil, sebuah router wifi bekerja di apartemen dan kecepatan koneksi turun sedikit melalui dinding yang menahan beban. Suatu hari, itu perlu untuk mengunduh file dua puluh gigabyte. saya pikirmengapa tidak menghubungkan RJ-45 pergi ke apartemen langsung ke pc.

Kenali tetangga Anda

Setelah mengunduh seluruh file, saya memutuskan untuk mengenal tetangga soket dengan lebih baik.

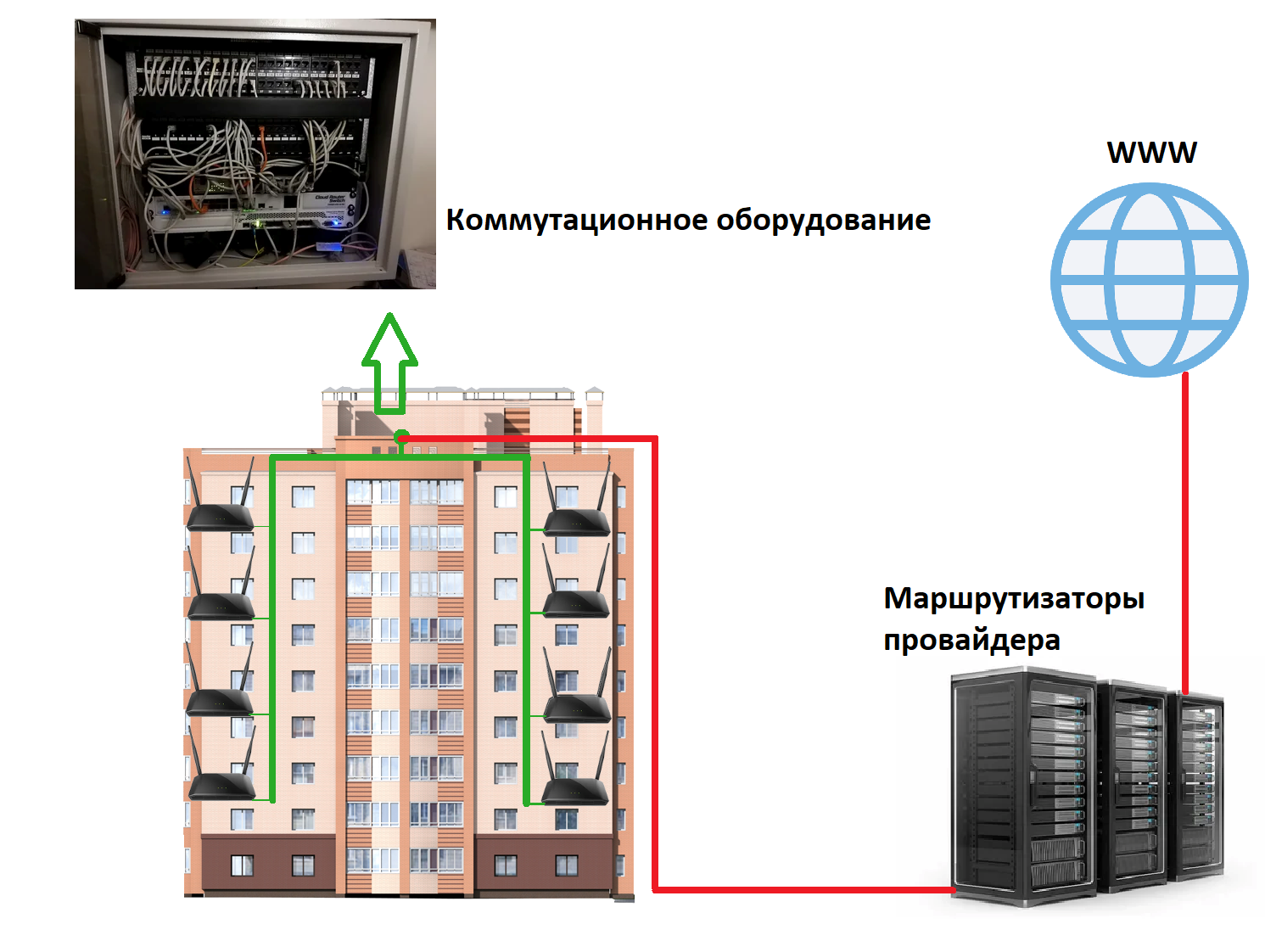

Di gedung apartemen, koneksi Internet sering berpindah dari penyedia melalui optik, memasuki lemari kabel di salah satu sakelar dan didistribusikan di antara pintu masuk, apartemen melalui kabel Ethernet, jika kita mempertimbangkan skema koneksi yang paling primitif. Ya, sudah ada teknologi ketika optik langsung menuju ke apartemen (GPON), tetapi ini belum begitu luas.

Jika kita mengambil topologi yang sangat sederhana pada skala satu rumah, maka terlihat seperti ini:

Ternyata klien dari penyedia ini, beberapa apartemen tetangga, bekerja di jaringan lokal yang sama pada peralatan switching yang sama.

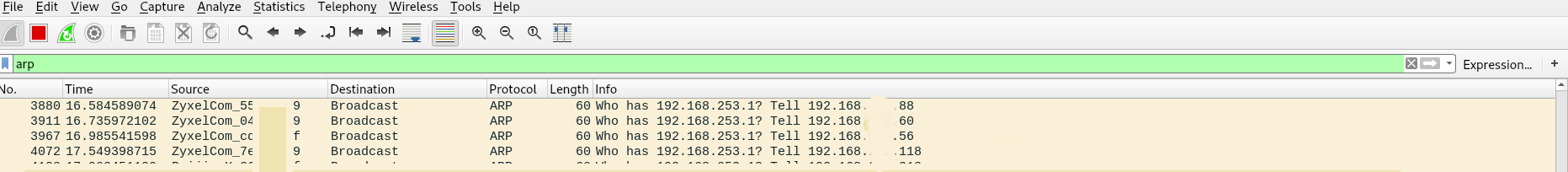

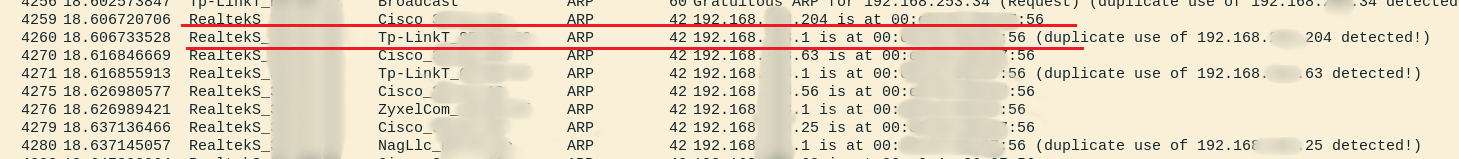

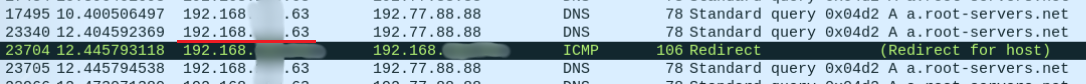

Dengan mengaktifkan mendengarkan pada antarmuka yang terhubung langsung ke jaringan penyedia layanan, Anda dapat melihat siaran ARP terbang dari semua host di jaringan.

Penyedia memutuskan untuk tidak terlalu repot dengan membagi jaringan menjadi segmen-segmen kecil, sehingga lalu lintas siaran dari 253 host dapat berjalan dalam saklar yang sama, tidak menghitung yang dimatikan, sehingga menyumbat bandwidth saluran.

Setelah memindai jaringan menggunakan nmap, kami menentukan jumlah host aktif dari seluruh kumpulan alamat, versi perangkat lunak, dan port terbuka dari sakelar utama:

Dan di mana ARP ada dan spoofing ARP

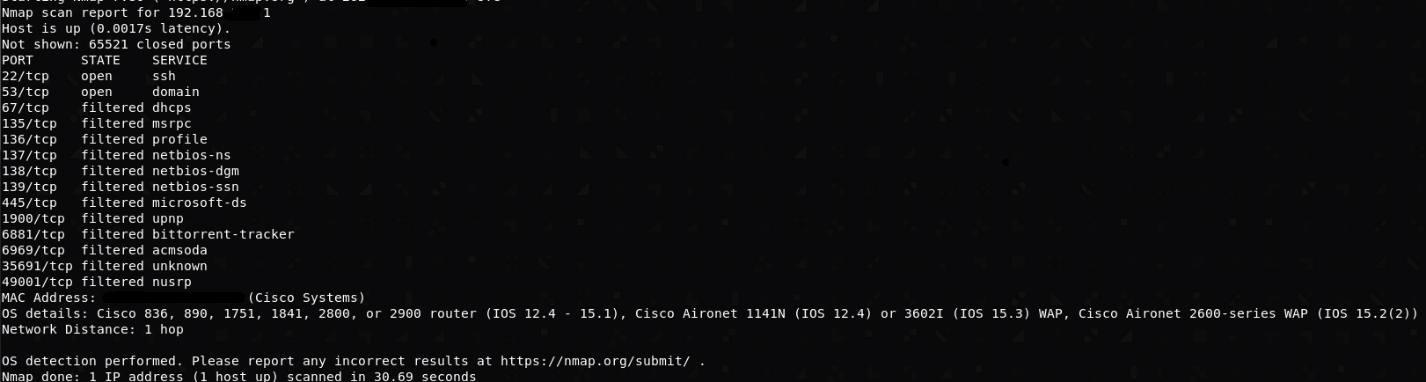

Untuk melakukan tindakan lebih lanjut, utilitas ettercap-graphical digunakan, ada analog yang lebih modern, tetapi perangkat lunak ini menarik dengan antarmuka grafis primitif dan kemudahan penggunaan.

Kolom pertama berisi alamat IP semua router yang merespons ping, dan yang kedua berisi alamat fisiknya.

Alamat fisiknya unik, dapat digunakan untuk mengumpulkan informasi tentang lokasi geografis router, dll., Sehingga akan disembunyikan dalam kerangka kerja artikel ini.

Sasaran 1 menambahkan gateway utama dengan alamat 192.168.xxx.1, sasaran 2 menambahkan salah satu alamat lainnya.

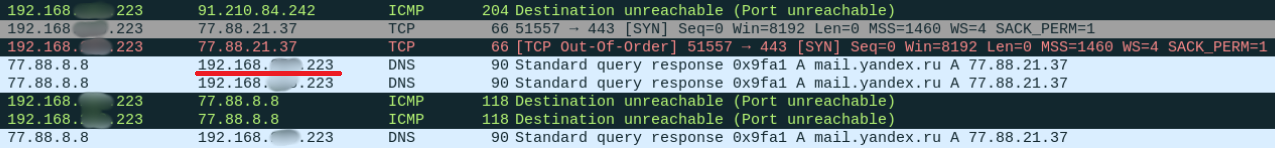

Kami menampilkan diri ke gateway sebagai tuan rumah dengan alamat 192.168.xxx.204, tetapi dengan alamat MAC sendiri. Kemudian kami menampilkan diri ke router pengguna sebagai gateway dengan alamat 192.168.xxx.1 dengan MAC kami. Rincian kerentanan ARP ini dirinci dalam artikel-artikel lain yang mudah di-Google-go.

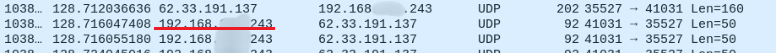

Sebagai hasil dari semua manipulasi, kami memiliki lalu lintas dari host yang melewati kami, setelah sebelumnya mengaktifkan penerusan paket:

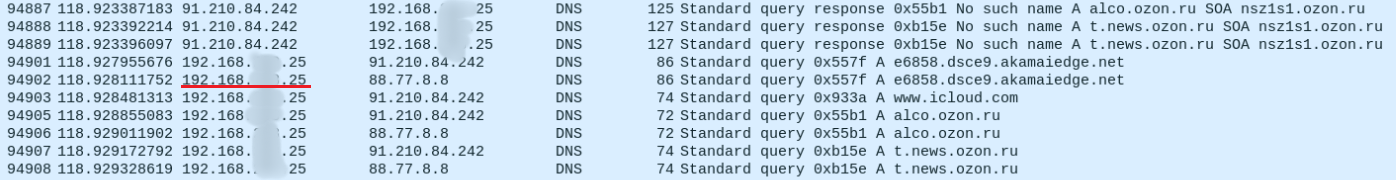

Ya, https sudah digunakan hampir di mana-mana, tetapi jaringan masih penuh dengan protokol tidak aman lainnya. Misalnya, DNS yang sama dengan serangan spoofing DNS. Fakta bahwa serangan MITM mungkin memunculkan banyak serangan lainnya. Hal-hal menjadi lebih buruk ketika ada beberapa lusin host aktif yang tersedia di jaringan. Perlu mempertimbangkan bahwa ini adalah sektor swasta, bukan jaringan perusahaan, dan tidak semua orang memiliki sarana perlindungan untuk mendeteksi dan melawan serangan terkait.

Bagaimana cara menghindarinya

Penyedia harus khawatir tentang masalah ini, sangat sederhana untuk mengkonfigurasi perlindungan terhadap serangan tersebut, dalam kasus switch Cisco yang sama.

Mengaktifkan Dynamic ARP Inspection (DAI) akan mencegah master gateway memalsukan alamat MAC. Memisahkan domain broadcast menjadi segmen yang lebih kecil mencegah setidaknya penyebaran traffic ARP ke semua host secara berurutan dan penurunan jumlah host yang dapat diserang. Klien, pada gilirannya, dapat melindungi terhadap manipulasi semacam itu dengan mengatur VPN secara langsung di router rumah, sebagian besar perangkat sudah mendukung fungsi ini.

kesimpulan

Kemungkinan besar, penyedia tidak peduli tentang ini, semua upaya ditujukan untuk meningkatkan jumlah pelanggan. Materi ini ditulis bukan untuk menunjukkan serangan, tetapi untuk mengingatkan Anda bahwa bahkan jaringan ISP Anda mungkin tidak terlalu aman untuk transmisi data Anda. Saya yakin bahwa ada banyak penyedia layanan Internet regional kecil yang telah melakukan tidak lebih dari yang diperlukan untuk operasi dasar peralatan jaringan.