Dalam panduan langkah demi langkah ini, saya akan memberi tahu Anda cara mengkonfigurasi Mikrotik sehingga situs terlarang dibuka secara otomatis melalui VPN ini dan Anda dapat menghindari menari dengan rebana: Saya mengaturnya sekali dan semuanya berfungsi.

Saya memilih SoftEther sebagai VPN saya: mudah untuk mengatur RRAS dan secepatnya. Diaktifkan Secure NAT di sisi server VPN, tidak ada pengaturan lain yang dibuat.

Saya menganggap RRAS sebagai alternatif, tetapi Mikrotik tidak tahu bagaimana cara menggunakannya. Koneksi dibuat, VPN berfungsi, tetapi Mikrotik tidak dapat mempertahankan koneksi tanpa penyambungan kembali dan kesalahan yang konstan dalam log.

Konfigurasi dilakukan menggunakan contoh RB3011UiAS-RM pada firmware versi 6.46.11.

Sekarang, secara berurutan, apa dan mengapa.

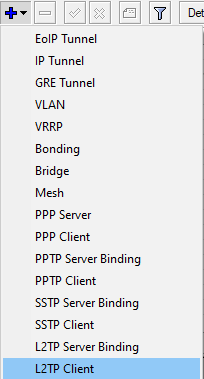

1. Buat koneksi VPN

Sebagai solusi VPN, tentu saja, SoftEther, L2TP dengan kunci yang dibagikan sebelumnya dipilih. Tingkat keamanan ini cukup untuk siapa saja, karena hanya router dan pemiliknya yang tahu kuncinya.

Pergi ke bagian antarmuka. Pertama kita menambahkan antarmuka baru, dan kemudian kita memasukkan ip, login, kata sandi, dan kunci bersama ke antarmuka. Kami menekan ok.

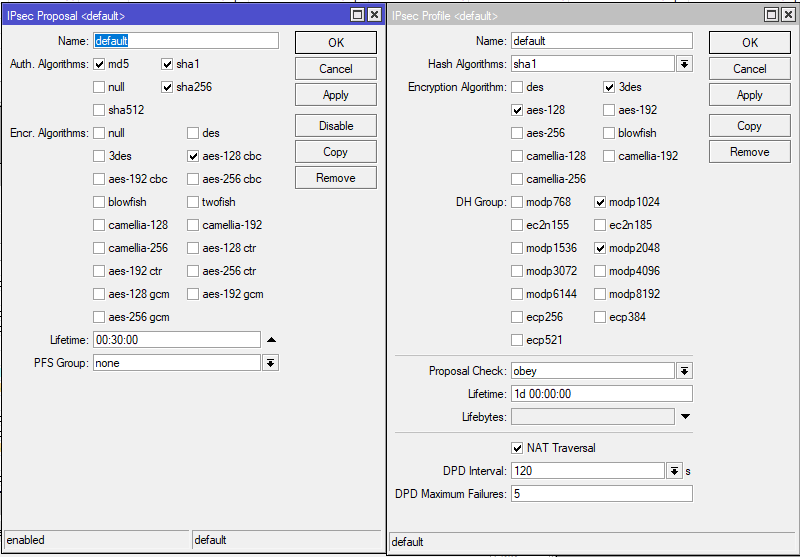

Perintah yang sama: SoftEther akan bekerja tanpa mengubah proposal ipsec dan profil ipsec, kami tidak mempertimbangkan konfigurasi mereka, tetapi penulis meninggalkan screenshot profilnya, untuk berjaga-jaga.

/interface l2tp-client

name="LD8" connect-to=45.134.254.112 user="Administrator" password="PASSWORD" profile=default-encryption use-ipsec=yes ipsec-secret="vpn"

Untuk RRAS dalam Proposal IPsec, cukup mengubah Grup PFS menjadi tidak ada.

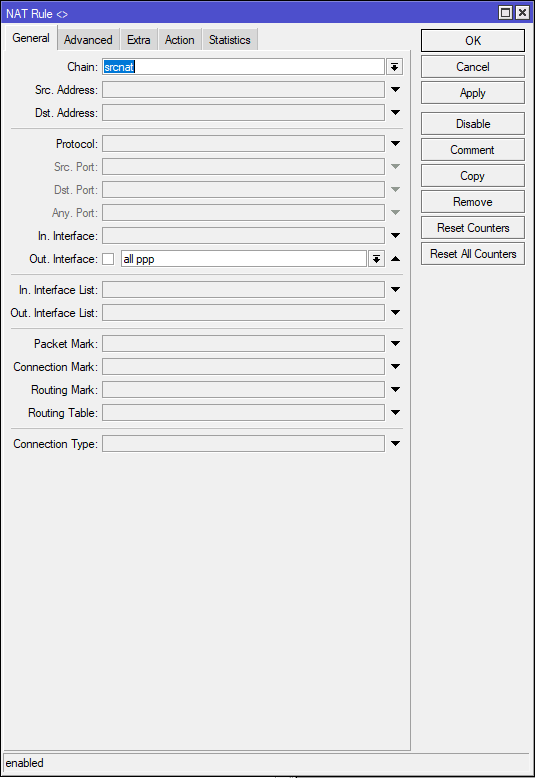

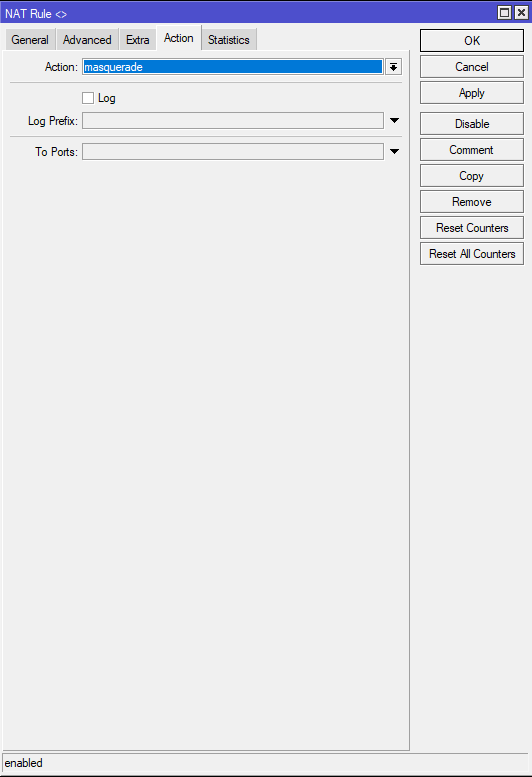

Sekarang Anda harus berada di belakang NAT dari server VPN ini. Untuk melakukan ini, kita harus pergi ke IP> Firewall> NAT.

Di sini kami mengaktifkan penyamaran untuk antarmuka PPP tertentu atau semua. Router penulis terhubung ke tiga VPN sekaligus, jadi ia melakukan ini:

Sama dengan perintah:

/ip firewall nat

chain=srcnat action=masquerade out-interface=all-ppp

2. Tambahkan aturan ke Mangle

Langkah pertama, tentu saja, adalah untuk melindungi segala sesuatu yang paling berharga dan tidak berdaya, yaitu lalu lintas DNS dan HTTP. Mari kita mulai dengan HTTP.

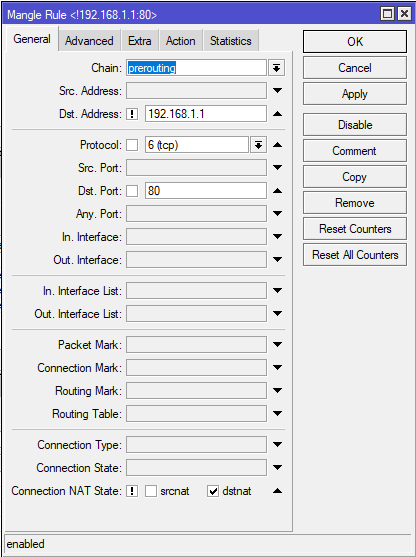

Buka IP → Firewall → Mangle dan buat aturan baru.

Dalam aturan Rantai, pilih Prerouting.

Jika ada Smart SFP atau router lain di depan router, dan Anda ingin menghubungkannya melalui antarmuka web, di bidang Dst. Alamat, Anda harus memasukkan alamat IP atau subnet dan memberi tanda negatif agar tidak menerapkan Mangle ke alamat atau ke subnet ini. Penulis memiliki SFP GPON ONU dalam mode bridge, sehingga penulis tetap dapat terhubung ke webmord-nya.

Secara default, Mangle akan menerapkan aturannya ke semua Negara NAT, ini akan membuat penerusan port pada IP putih Anda menjadi tidak mungkin, oleh karena itu, di Negara Koneksi NAT, beri tanda centang pada dstnat dan tanda negatif. Ini akan memungkinkan kami untuk mengirim lalu lintas keluar melalui jaringan melalui VPN, tetapi masih melewati port melalui IP putih kami.

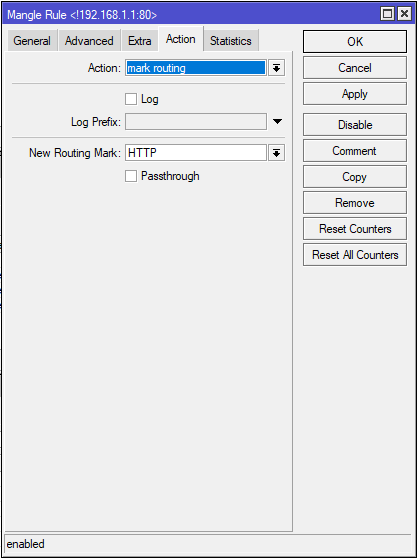

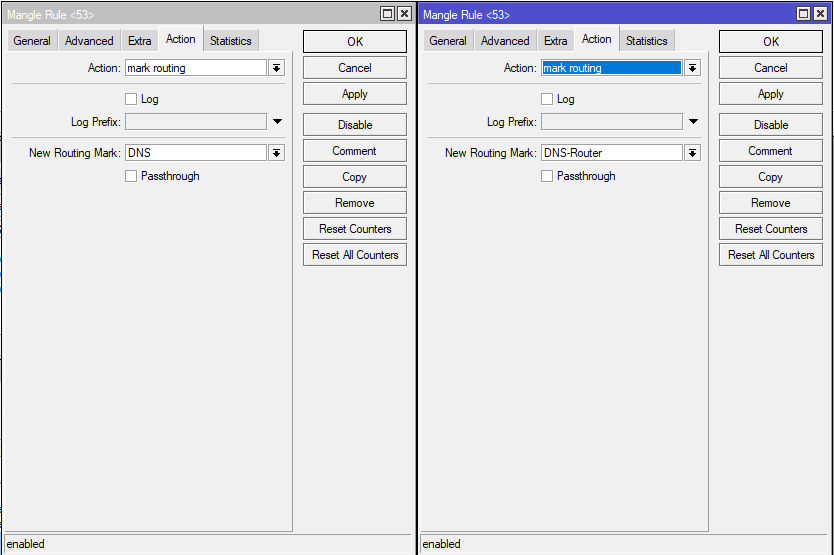

Selanjutnya, pada tab Action, pilih mark routing, panggil New Routing Mark sehingga jelas bagi kita di masa depan dan lanjutkan.

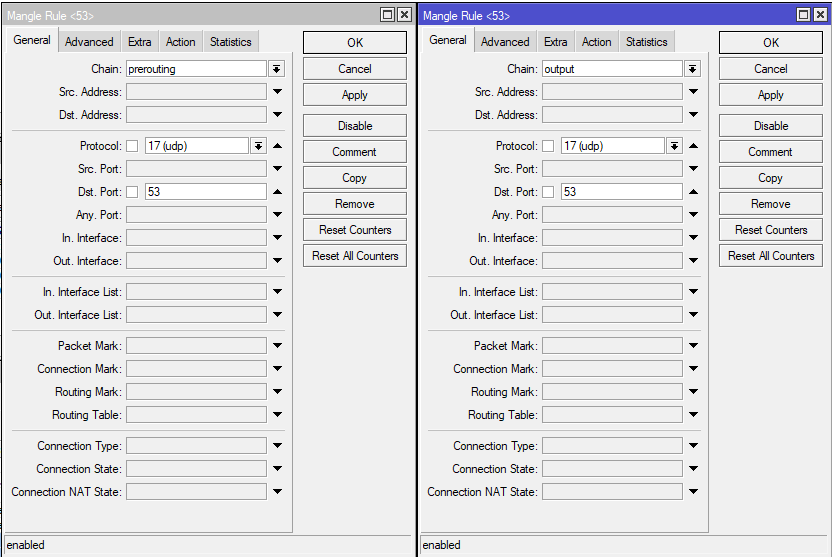

Perintah yang sama: Sekarang mari kita beralih ke perlindungan DNS. Dalam hal ini, Anda perlu membuat dua aturan. Satu untuk router, lainnya untuk perangkat yang terhubung ke router. Jika Anda menggunakan DNS yang dibangun di dalam router, seperti yang dilakukan penulis, Anda juga perlu melindunginya. Oleh karena itu, untuk aturan pertama, seperti di atas, kita memilih prerouting rantai, untuk yang kedua, kita perlu memilih output. Output adalah rantai yang digunakan router itu sendiri untuk permintaan menggunakan fungsinya. Semuanya mirip dengan HTTP, protokol UDP, port 53.

/ip firewall mangle

add chain=prerouting action=mark-routing new-routing-mark=HTTP passthrough=no connection-nat-state=!dstnat protocol=tcp dst-address=!192.168.1.1 dst-port=80

Sama dengan perintah:

/ip firewall mangle

add chain=prerouting action=mark-routing new-routing-mark=DNS passthrough=no protocol=udp

add chain=output action=mark-routing new-routing-mark=DNS-Router passthrough=no protocol=udp dst-port=53

3. Bangun rute melalui VPN

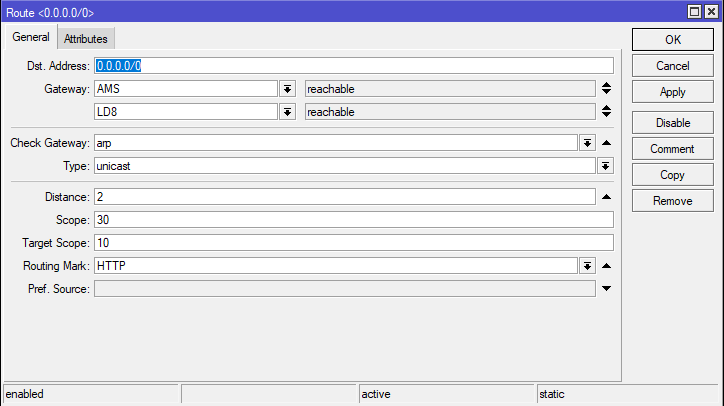

Buka IP → Rute dan buat rute baru.

Rute untuk merutekan HTTP melalui VPN. Kami menunjukkan nama antarmuka VPN kami dan memilih Routing Mark.

Pada tahap ini, Anda sudah dapat merasakan bagaimana operator Anda telah berhenti menyematkan iklan dalam lalu lintas HTTP Anda .

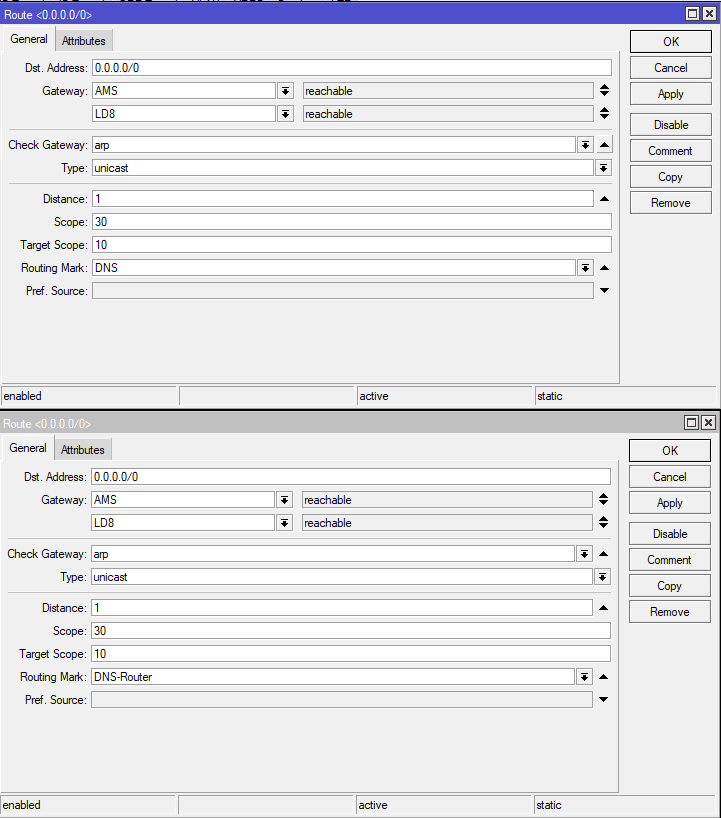

Sama dengan perintah: Aturan untuk perlindungan DNS akan terlihat persis sama, cukup pilih label yang diinginkan:

/ip route

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=HTTP distance=2 comment=HTTP

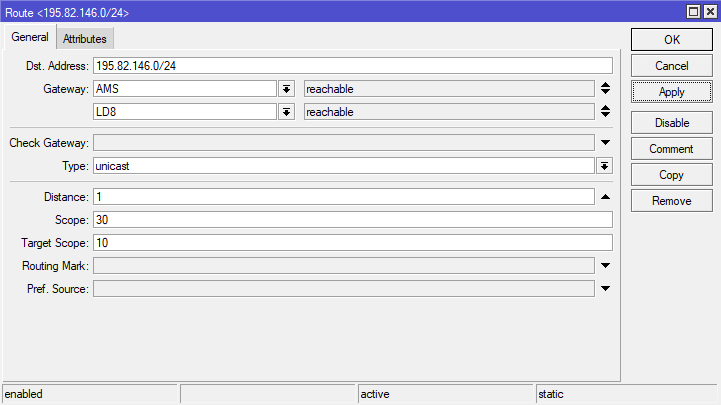

Di sini Anda merasakan bagaimana permintaan DNS Anda berhenti mendengarkan. Sama dengan perintah: Ya, pada akhirnya, buka Rutracker. Seluruh subnet miliknya, oleh karena itu subnet ditunjukkan.

/ip route

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=DNS distance=1 comment=DNS

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=DNS-Router distance=1 comment=DNS-Router

Mudah sekali mendapatkan internet kembali. Tim: Dengan cara yang persis sama dengan pelacak root, Anda dapat merutekan sumber daya perusahaan dan situs yang diblokir lainnya. Penulis berharap Anda akan menghargai kemudahan memasuki pelacak root dan portal perusahaan secara bersamaan tanpa melepas sweater Anda.

/ip route

add dst-address=195.82.146.0/24 gateway=LD8 distance=1 comment=Rutracker.Org