Jenis serangan baru

Baru-baru ini menjadi cukup populer "Serangan tangguhan" (dari bahasa Inggris. "Serangan Tertunda Keracunan" ). Intinya adalah ini: penyerang mengirim email dengan tautan normal, yang tidak berbahaya pada saat memeriksa email, tetapi segera penyerang mengubah situs tempat tautan pengguna ini dialihkan. Akibatnya, pengguna, dengan mengeklik tautan yang seharusnya "normal", membuka sumber daya phishing, atau ke situs jahat tempat malware diunduh di latar belakang dan pengguna terinfeksi. Semua keajaiban adalah bahwa pada saat memeriksa surat dengan modul NGFW, surat itu sah dan dengan mudah melewati semua tingkat perlindungan. Pada artikel ini, kita akan melihat bagaimana Check Point mengatasi ancaman ini dan pengaturan apa yang perlu dibuat.

Perlindungan Email dari "Titik Periksa"

The NGFW “Check Point Security Gateway” fungsi termasuk fungsi perlindungan mail dan emulasi dari lampiran email di berkat sandbox untuk Transfer Mail Agent (MTA).

Ini ditunjukkan secara skematis pada gambar di bawah ini:

Fungsi MTA dikurangi menjadi opsi berikut:

- Kirim lampiran untuk ditiru ke kotak pasir (pisau Emulasi Ancaman);

- Dekripsi pesan yang dienkripsi menggunakan SSL / TLS (MitM standar dengan sertifikat hanya untuk SMTPS);

- Memeriksa tautan dalam surat untuk phishing atau pengalihan ke sumber daya berbahaya;

- Menghapus lampiran email berbahaya dan mengirimkan email aman.

Memecahkan masalah dengan "Serangan tertunda"

Cara untuk memerangi jenis serangan ini disebut Perlindungan URL Klik-Waktu . Dalam hal ini, Gateway Keamanan "Titik Pemeriksaan" akan mengarahkan permintaan ke semua tautan setiap kali melalui layanan URL pemeriksaan reputasi berbasis cloud dan memeriksa situs web untuk phishing, malware, dan elemen mencurigakan lainnya sebelum membukanya untuk pengguna.

Jika situs web atau file yang diakses melalui tautan berbahaya, maka akses ke sumber daya akan diblokir. Jika tidak, pengguna akan berhasil membuka situs web.

Manfaat Perlindungan URL Klik-Waktu:

Basis data URL yang diperbarui secara konstan - " Check Point Threat Intelligence " (layanan cloud analytics) diperbarui setiap detik dengan indikator kompromi, pola, dan metrik lainnya yang memungkinkan mendeteksi sumber daya jahat baru dengan kecepatan tinggi.

Pencegahan "Serangan tertunda" - skema yang relatif baru untuk menghindari MTA tidak lagi berlaku karena fakta bahwa tautan diperiksa setiap kali diklik.

Pemeriksaan semua tautan - sebagai suatu peraturan, tautan yang tidak ditunjukkan secara eksplisit (misalnya, tombol untuk mengatur ulang kata sandi atau tombol "berhenti berlangganan berita") tidak dicentang oleh MTA. Fungsi Perlindungan URL Klik-Waktu "klik" pada semua tautan di email dan lampiran.

Fungsi ini belum dibangun ke dalam MTA, itu disediakan dalam EA (Ketersediaan Awal). Namun, opsi ini dapat diaktifkan pada baris perintah.

Mengaktifkan Perlindungan URL Klik-Waktu:

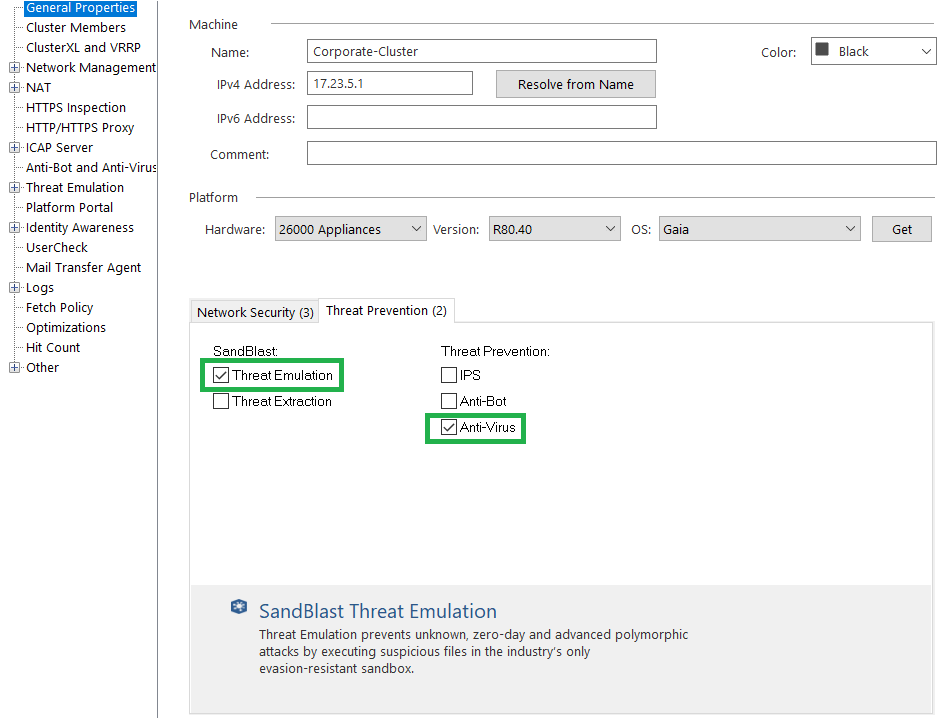

1. Pastikan bilah Anti-Virus dan Ancaman Emulasi diaktifkan di gateway MTA.

2. Pasang "Mesin MTA" terbaru (pembaruan MTA) di gateway. Versi MTA terbaru yang saat ini dalam versi R80.30 adalah Take 37. Informasi dan instruksi untuk menginstal pembaruan MTA tersedia di sini .

3. Buka akses SSH ke gateway dan alihkan ke mode ahli.

4. Masukkan perintah vi $ FWDIR / conf / mail_security_config

5. Di bagian paling bawah file, tambahkan bagian baru [click_time_url]

6. Di bawah bagian ini, tambahkan baris (lihat tangkapan layar di bawah): diaktifkan = 1

7. Simpan perubahan dan keluar dari editor: wq

Catatan: jika Anda memiliki kluster, ikuti langkah-langkah di atas pada kedua node.

8. Di SmartConsole, atur Kebijakan Pencegahan Ancaman ke Security Gateway / Cluster.

Catatan: Untuk menonaktifkan opsi ini dalam file $ FWDIR / conf / mail_security_config, edit baris yang diaktifkan = 1 hingga diaktifkan = 0. Kemudian atur kebijakan Pencegahan Ancaman ke Security Gateway / Cluster.

Mengaktifkan opsi Perlindungan URL Klik-Waktu dapat disesuaikan:

- Kecualikan penerima tertentu melalui email

- Termasuk hanya untuk penerima tertentu melalui email

- Kecualikan domain tertentu melalui email mereka

- Ubah tautan eksplisit di badan pesan

- Sematkan URL asli di tautan AIT yang dimodifikasi

- Kustomisasi Halaman Terkunci

- Rekatkan URL asli pada halaman yang diblokir

Kecualikan penerima tertentu melalui email

1. Hubungkan ke Gateway Keamanan MTA.

2. Buat file berikut: sentuh $ FWDIR / conf / mta_click_time_exclude_recipient_list

3. Dalam file ini, masukkan email dari karyawan yang ingin Anda kecualikan dari pengaturan ini. Setiap entri email baru dimulai dengan baris baru tanpa spasi. Misalnya:

recipient1@mydomain.com

recipient2@mydomain.com

4. Buka file vi $ FWDIR / conf / mail_security_config di editor

5. Di bawah bagian [click_time_url] tambahkan baris berikut: mode = kecualikan

6. Jika Anda memiliki sebuah cluster, ikuti langkah-langkah pada kedua node.

7. Instal kebijakan Pencegahan Ancaman di gateway atau cluster.

Mengaktifkan opsi Perlindungan URL Klik-Waktu hanya untuk penerima tertentu

1. Hubungkan ke Gateway Keamanan MTA.

2. Buat file berikut: sentuh $ FWDIR / conf / mta_click_time_allowed_recipient_list

3. Dalam file ini, masukkan email karyawan yang ingin Anda aktifkan opsi MTA ini. Setiap entri email baru dimulai dengan baris baru tanpa spasi. Misalnya:

recipient1@mydomain.com

recipient2@mydomain.com

4. Buka file vi $ FWDIR / conf / mail_security_config

5 di editor . Tambahkan baris berikut di bawah bagian [click_time_url]: mode = diizinkan

6. Jika Anda memiliki cluster, lakukan langkah-langkah pada kedua node.

7. Instal kebijakan Pencegahan Ancaman di gateway atau cluster.

Mengecualikan Domain Tertentu dari Perlindungan URL Klik-Waktu

1. Hubungkan ke Gateway Keamanan MTA.

2. Buat file berikut: sentuh $ FWDIR / conf / mta_click_time_url_white_list

3. Dalam file ini, masukkan domain yang ingin Anda kecualikan dari pengaturan ini. Setiap domain baru dimulai dengan baris baru tanpa spasi. Ekspresi reguler didukung sejak R80.20. Sebagai contoh :.

* Domain1.com. *

. * Domain2.com. *

4. Jika Anda memiliki sebuah cluster, maka ikuti langkah-langkah di kedua node.

5. Instal kebijakan Pencegahan Ancaman di gateway atau cluster.

Mengubah (menulis ulang) tautan eksplisit di badan email

Tautan yang disajikan dalam bentuk hyperlink (misalnya, dokumen yang luar biasa) disampaikan oleh MTA, tempat pengalihan menuju sumber daya mereka dan tautannya aman. Namun, ada tautan seperti www.mydocument.com/download dan tidak diubah secara default. Untuk membuat konfigurasi lebih aman, lakukan hal berikut:

1. Sambungkan ke MTA Security Gateway.

2. Buka file vi $ FWDIR / conf / mail_security_config di editor

3. Di bawah bagian [click_time_url], tambahkan baris berikut: menegakkan_text_links = 1

4. Jika Anda memiliki cluster, ikuti langkah-langkah pada kedua node.

5. Instal kebijakan Pencegahan Ancaman di gateway atau cluster.

Opsi lain juga secara opsional dikonfigurasi oleh sk162618...

Baru-baru ini, rekan-rekan dari kantor Check Point di Moskow menerbitkan webinar yang luar biasa tentang kemampuan baru Emulasi Ancaman (kotak pasir) dan MTA.

Alih-alih sebuah kesimpulan

Dalam waktu dekat kami merencanakan beberapa publikasi teknis tentang berbagai produk keamanan informasi. Jika Anda tertarik dengan topik ini, tetap ikuti saluran kami ( Telegram , Facebook , VK , TS Solution Blog )!