Seperti yang sudah Anda ketahui, fokus kegiatan Acronis saat ini terletak pada bidang pertahanan dunia maya yang komprehensif. Itulah sebabnya kami tidak hanya menyediakan perlindungan data langsung, tetapi juga mempelajari kemungkinan ancaman dan kerentanan. Pusat keamanan Acronis CPOC menganalisis lalu lintas global, dan spesialis kami mempelajari berbagai produk - perangkat lunak dan perangkat keras.

Salah satu studi ini dihadiri oleh CISO Acronis Kevin Reed, peneliti keamanan Alex Koshelev, dan peneliti keamanan senior Ravikant Tiwari. Teman-teman kami menemukan 4 kerentanan dalam produk GeoVision yang memungkinkan akses ke perangkat keamanan - kamera IP dan pemindai sidik jari.

Selama audit keamanan rutin, sebuah pintu belakang ditemukan dengan hak administrator untuk mengelola perangkat, serta fakta-fakta menggunakan kembali kunci kriptografi yang sama untuk otentikasi melalui protokol SSH. Selain itu, penyerang memiliki kesempatan untuk mengakses log sistem pada perangkat tanpa otentikasi sama sekali. Kerentanan paling berbahaya adalah kurangnya perlindungan terhadap buffer overflows, sebagai akibatnya penyerang bisa mendapatkan kontrol penuh atas perangkat.

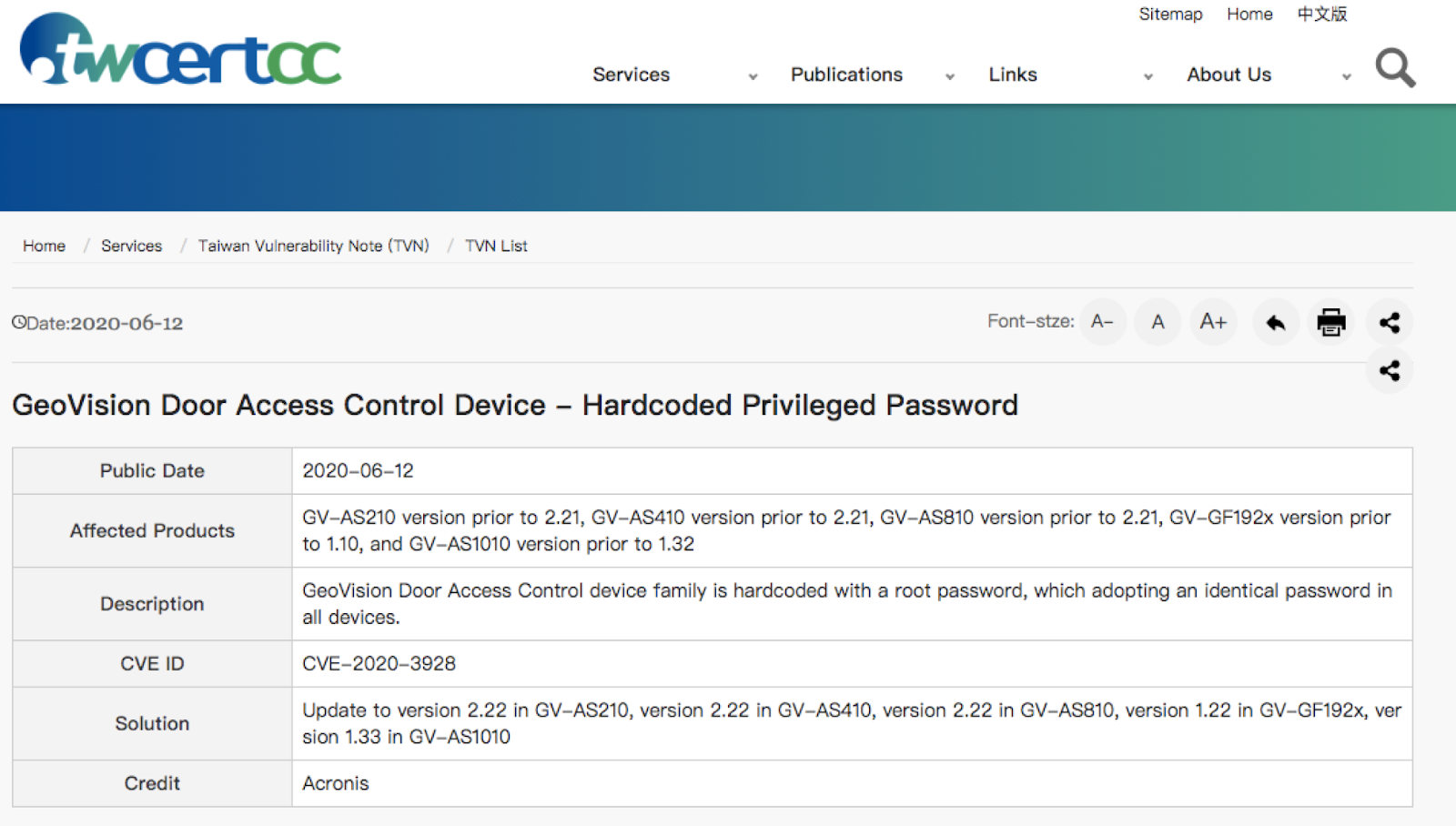

Bagian terburuknya adalah kerentanan ditemukan kembali pada Agustus 2019 dan, menurut standar etika, kami memberi tahu pabrikan dan mulai menunggu rilis patch untuk memperbaiki masalah ini. Namun, pabrikan, karena alasan tertentu, memutuskan untuk tidak terburu-buru memperbaikinya.

- 2019 GeoVision

- 2019 90-

- 2019, , Singapore Computer Emergency Response Team (SingCERT). , SingCERT TWCERT

- 2020 4 , … . GeoVision

- TWCERT , GeoVision - .

30.06.2020

Perangkat apa yang terpengaruh

Kerentanan yang ditemukan memengaruhi setidaknya enam model perangkat, termasuk pemindai sidik jari, pemindai kartu akses, dan perangkat kontrol untuk sistem kontrol akses. Ini adalah ribuan sistem keamanan yang sudah diinstal dan digunakan yang dapat dengan mudah dikompromikan oleh penipu dan penjahat cyber.

Peneliti Acronis mempelajari perangkat yang disediakan oleh perusahaan Singapura (CPOC kami berlokasi di Singapura). Tetapi perangkat yang berpotensi diretas telah dimasukkan dalam daftar Shodan, dan Anda dapat melihat pelacak Shodan tentang distribusi perangkat berbahaya di berbagai wilayah di dunia.

Rincian teknis

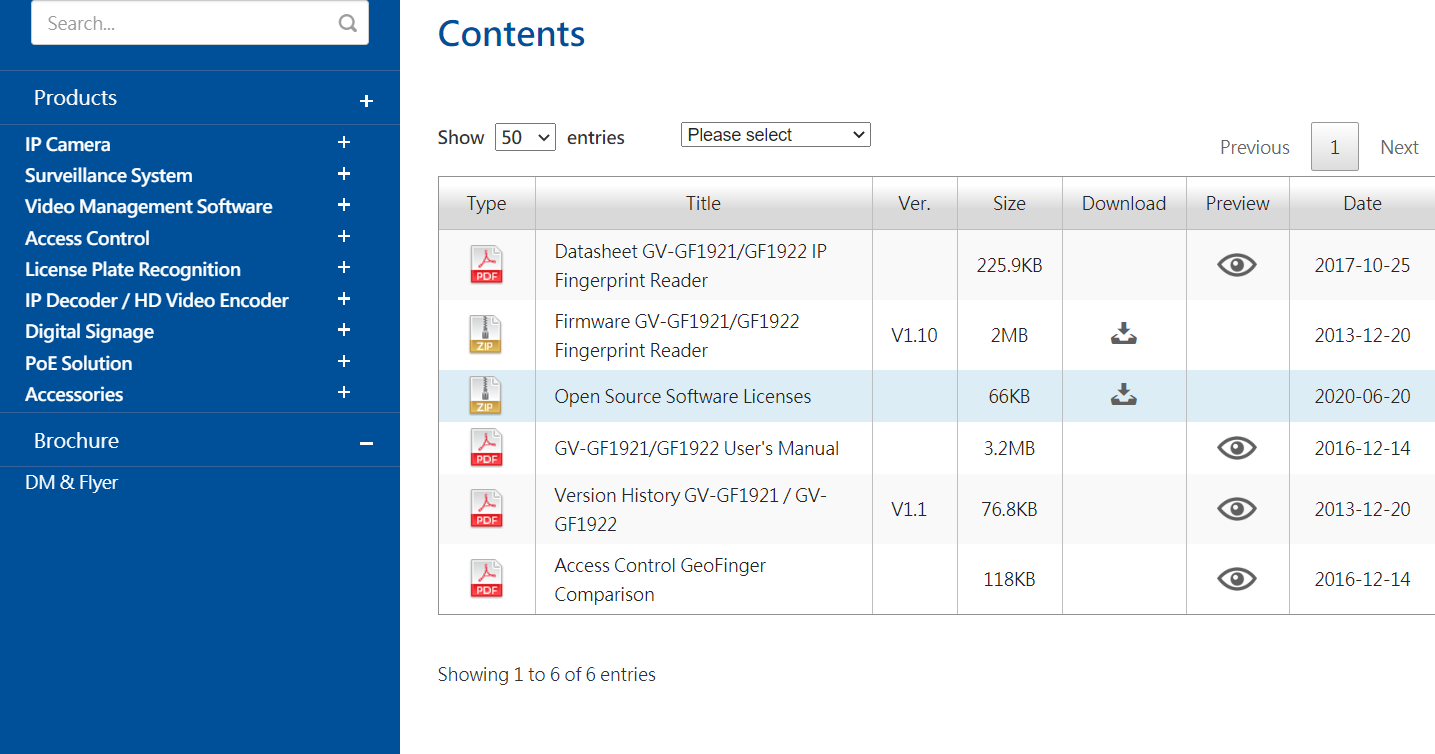

Jika Anda menggunakan perangkat dari GeoVision dalam pekerjaan Anda, Anda harus memperhatikan versi firmware berikut ini, yang keberadaan kerentanannya dikonfirmasi:

1. Ketersediaan login dan kata sandi standar tanpa dokumen untuk produk GeoVision (CVE ID CVE-2020-3928 )

Anda dapat masuk dengan nama pengguna dan kata sandi standar dari jarak jauh ke perangkat GeoVision dengan firmware berikut:

- GV-AS210 ( http://classic.geovision.com.tw/english/Prod_GVAS210.asp ) versi 2.20, 2.21

- GV-AS410 ( http://classic.geovision.com.tw/english/Prod_GVAS410.asp ) versi 2.20, 2.21

- GV-AS810 ( http://classic.geovision.com.tw/english/Prod_GVAS810.asp ) versi 2.20, 2.21

- GV-GF192x ( http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922 ) versi 1.10

- GV-AS1010 ( http://www.geovision.com.tw/product/GV-AS1010 ) versi 1.32

Secara default, server SSH tidak berjalan di perangkat ini. Namun, ada URL tersembunyi di konsol manajemen perangkat [https: //%3cip.of.the.device%3e/isshd.htm]. Jika Anda mengikuti tautan ini, layanan Dropbear SSH akan diluncurkan pada port 8009.

Ya, untuk membuat permintaan untuk URL Anda perlu mengetahui kata sandi untuk konsol kontrol perangkat. Tetapi karena pasangan standar untuk perangkat GeoVision (admin: admin) paling sering tidak diubah, tidak sulit untuk mendapatkan hak root untuk mengelola perangkat.

2. Kunci kriptografi standar (CVE ID CVE-2020-3929 )

Berbagai firmware untuk produk GeoVision menggunakan kunci kriptografi standar hardcoded untuk koneksi SSH dan HTTPs:

- GV-AS210 ( http://classic.geovision.com.tw/english/Prod_GVAS210.asp ) versi 2.20, 2.21

- GV-AS410 ( http://classic.geovision.com.tw/english/Prod_GVAS410.asp ) versi 2.20, 2.21

- GV-AS810 ( http://classic.geovision.com.tw/english/Prod_GVAS810.asp ) versi 2.20, 2.21

- GV-GF192x ( http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922 ) versi 1.10

- GV-AS1010 ( http://www.geovision.com.tw/product/GV-AS1010 ) versi 1.32

Karena siapa pun dapat memperoleh kunci kriptografi, ada risiko serangan Manusia-di-Tengah.

3. Bahaya kebocoran informasi (CVE ID CVE-2020-3930 )

GV-GF192x Firmware GF192x ( http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922 ) versi 1.10 memungkinkan Anda untuk mengakses protokol melalui antarmuka web tanpa kerumitan sama sekali. Tidak ada otorisasi untuk melihat log. Untuk melakukan ini, cukup buka tautan berikut:

[http://%3cip.of.the.device%3e/messages.txt] [http://%3cip.of.the.device%3e/messages.old.txt]

Sangat mungkin juga bahwa perangkat lain memiliki pelanggaran keamanan yang serupa. Tentu saja, Anda dapat berasumsi bahwa membaca protokol tidak menimbulkan ancaman besar. Tetapi dengan adanya beberapa kerentanan, mempelajari operasi perangkat membantu merencanakan serangan yang paling efektif.

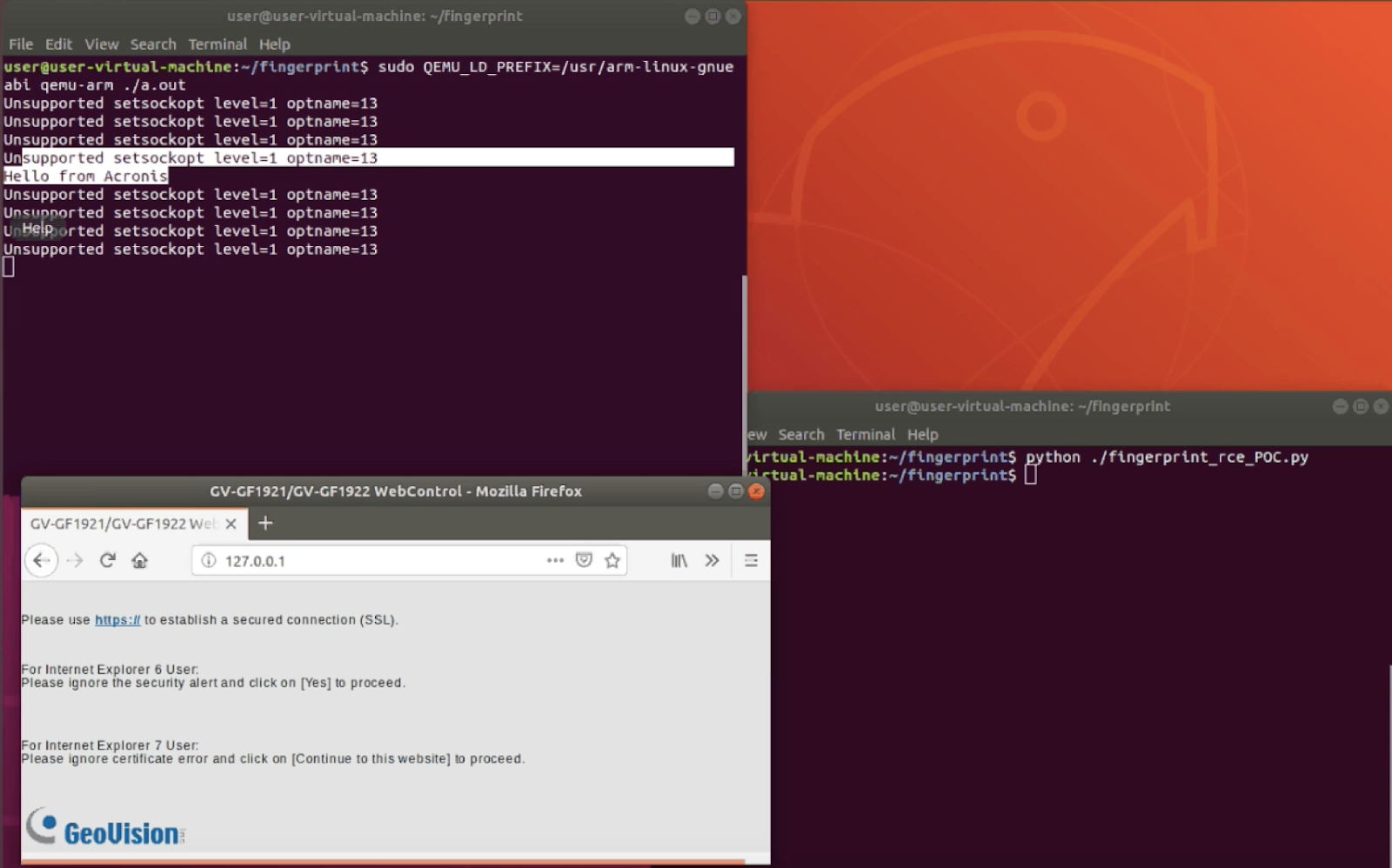

4. Buffer overflow memungkinkan akses penuh ke perangkat

Firmware GV-GF192x ( http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922 ) versi 1.10 memungkinkan Anda menjalankan kode arbitrer pada perangkat. Pada saat yang sama, ada kecurigaan bahwa kerentanan yang sama dapat ditemukan di firmware pabrikan lain.

Jika Anda pergi ke / usr / bin / port80 (SHA256: 5B531E50CFA347BBE3B9C667F8D802CDECC6B1CD270719DAC5ECE4CE33696D3A), Anda dapat menginstal firmware sendiri untuk membahayakan sistem keamanan Anda atau menginstal spyware. Tidak diperlukan otentikasi.

Kerentanan ini diberi peringkat 10/10 oleh CVSS, karena memungkinkan Anda untuk mengambil kendali penuh perangkat, memprogram ulang protokol, dan menjalankan perintah khusus.

Eksploitasi memungkinkan pengguna untuk meluap buffer memori yang disediakan untuk header Host. Dengan cara ini, Anda dapat menimpa struktur yang bertanggung jawab untuk alokasi memori. Dan jika seorang penyerang mengubah pointer dalam struktur ini, ia dapat mentransfer kode sendiri untuk dieksekusi. Misalnya, tindakan ini mungkin terlihat seperti ini.

“Host: “ + free_space + pointer_to_new_heap(only first free bytes!) + “\r\n” + our_list_of_chunks + free_space.Alih-alih "ruang kosong", Anda dapat menempatkan kode Anda sendiri (peneliti kami menggunakan bagian kedua dari ruang kosong dalam memori. Akibatnya, bagian dari perintah

(“Host: “ + free_space + pointer_to_new_heap(only first free bytes!)masuk ke buffer g_Host, dan pointer ke perintah selanjutnya ditimpa.

Benarkah itu berbahaya?

Mengingat bahwa kita berbicara tentang perangkat IoT yang seharusnya bertanggung jawab atas keselamatan orang, kerentanan yang ditemukan benar-benar membuat pengguna terekspos terhadap risiko. Apa yang dapat dilakukan dengan perangkat GeoVision jika kerentanan ini dieksploitasi?

- Jarak jauh membuka pintu ke kamar tertutup tanpa menggunakan kartu akses

- Instal Trojans dan pantau berbagai lalu lintas jaringan

- Lacak pengguna dan curi data biometrik mereka tanpa diketahui

- Gunakan sidik jari curian untuk mengakses pintu lain

- Melakukan transaksi dan melakukan tindakan atas nama korban menggunakan biometrik

Kurangnya keinginan untuk merilis pembaruan secepat mungkin menyebabkan kebingungan di antara para ahli di bidang keamanan informasi. Ini membuktikan sekali lagi bahwa bahkan perangkat IoT yang dirancang untuk keamanan tidak menjamin perlindungan nyata. Dan semakin banyak perangkat pintar (dan potensi pintu belakang) muncul di lingkungan kita, semakin tinggi kebutuhan untuk pertahanan dunia maya terintegrasi, yang termasuk melawan kelima vektor ancaman .