Salam untuk pembaca yang budiman!

Hari ini saya ingin berbicara tentang apa itu fungsi hash, menyentuh properti utamanya, memberikan contoh penggunaannya, dan secara umum menguraikan algoritme hashing SHA-3 modern, yang diterbitkan sebagai Standar Pemrosesan Informasi Federal AS pada 2015.

Informasi Umum

Fungsi hash kriptografi adalah algoritme matematika yang memetakan data dengan ukuran arbitrer ke bitmap ukuran tetap.

, -, «-» «», «».

- :

) - ̆, -

b) -

c) ̆ , -

d) ̆ -

e) ,

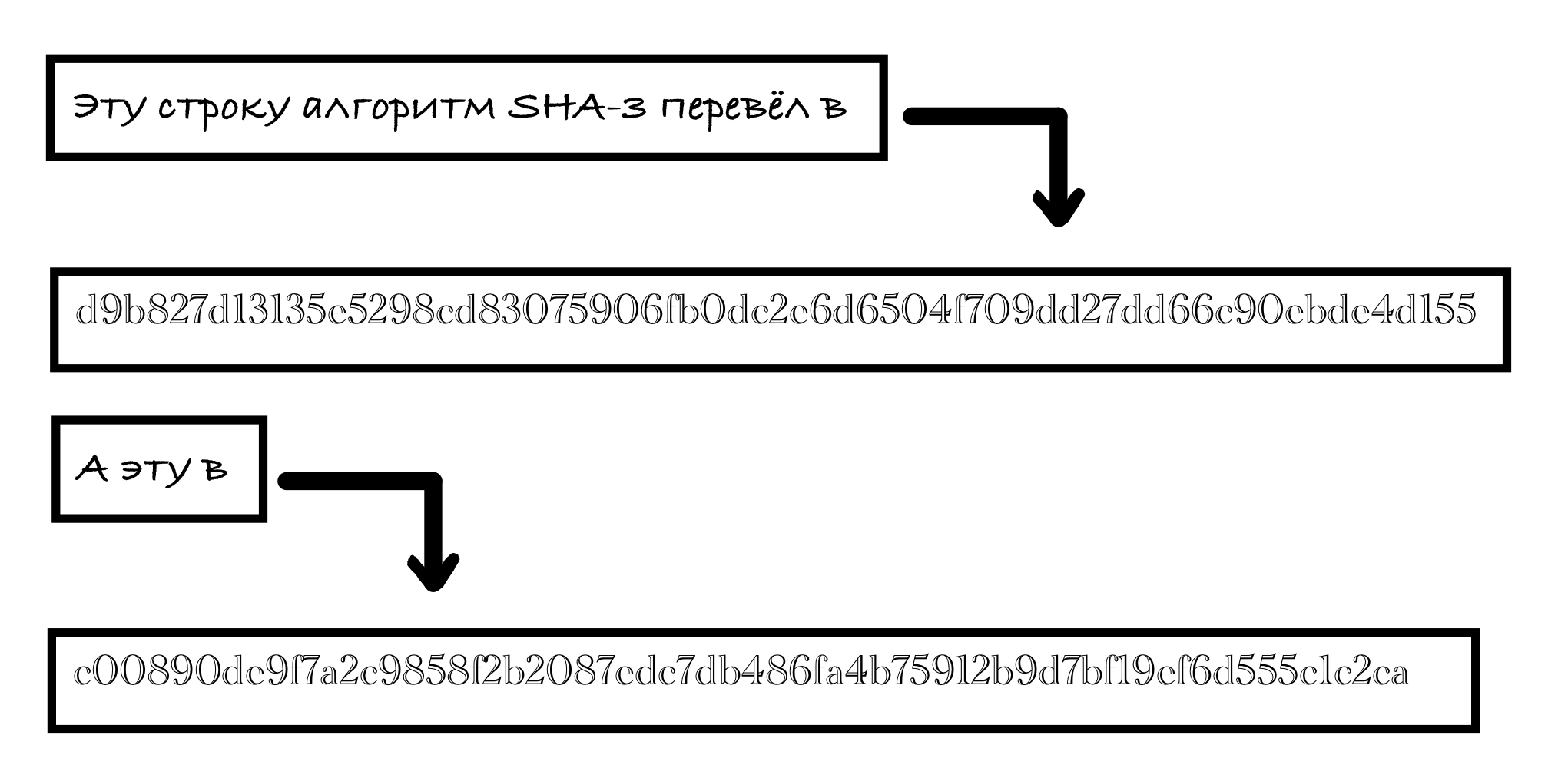

- SHA3-256.

256 , 256 , .

, 64 . , 256 .

: " , , 256 ?"

: 256 !

, 256 - ,

.

, , :

, , !

.

- .

̆ - ̆:

Pre-image resistance

h, m ,

Second pre-image resistance

, ̆

,

Collision resistance

,

-

.

Collision resistance. , , ̆ . , - ̆̆ , , . , ̆ - ̆ , , . - ̆ , , ̆.

, -̆ ̆ , ̆ .

Pre-image resistance. . - , , , . , . .

Second pre-image resistance. . , - . , , , , . , , ,

,

, . -, , .

, , .

, , , .

, - , .

-

-:

•

- ̆, , , - ̆.

•

. , . , . -, .

•

, , . . , -.

:

, . , , . , ( ). , , , . , -, .

SHA-3.

SHA-3

(NIST) 2007—2012 -, SHA-1 SHA-2.

, :

•

•

,

•

, ISA

5 :

• BLAKE

• Grøstl

• JH

• Keccak

• Skein

SHA-3 Keccak.

Keccak .

Keccak

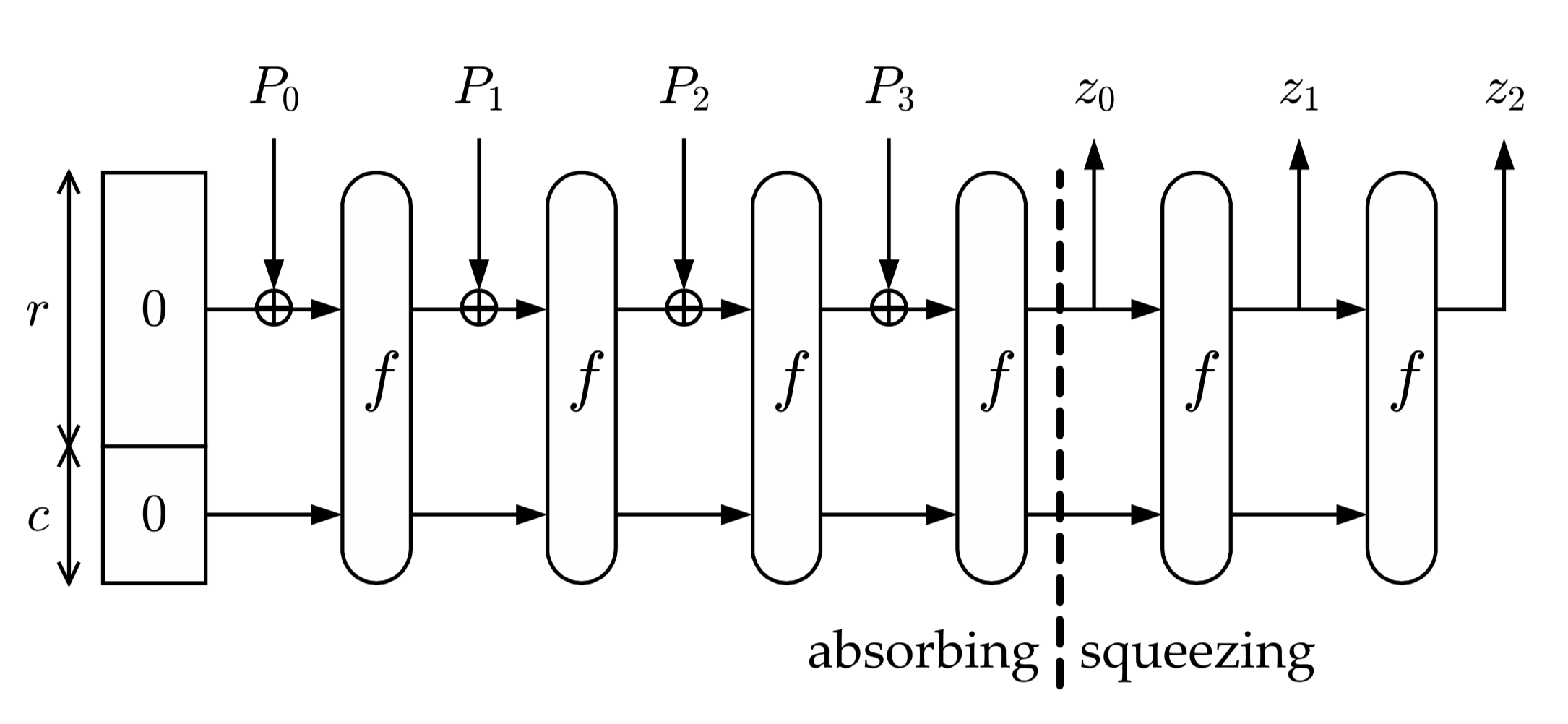

- ̆ Keccak ̆ , ̆ «» , Z «» .

Keccak

,

̆ , .

SHA-3 Keccak-f[1600],

, .

1600 ,

, .

, , SHA3-256

SHA-3 S

,

. Keccak

, 2.

- :

• M P ̆ r

• P n

• «»: ̆

(b = r+c) 2

,

, 2

.

0.

• «»:

,

- -,

.

«» ,

.

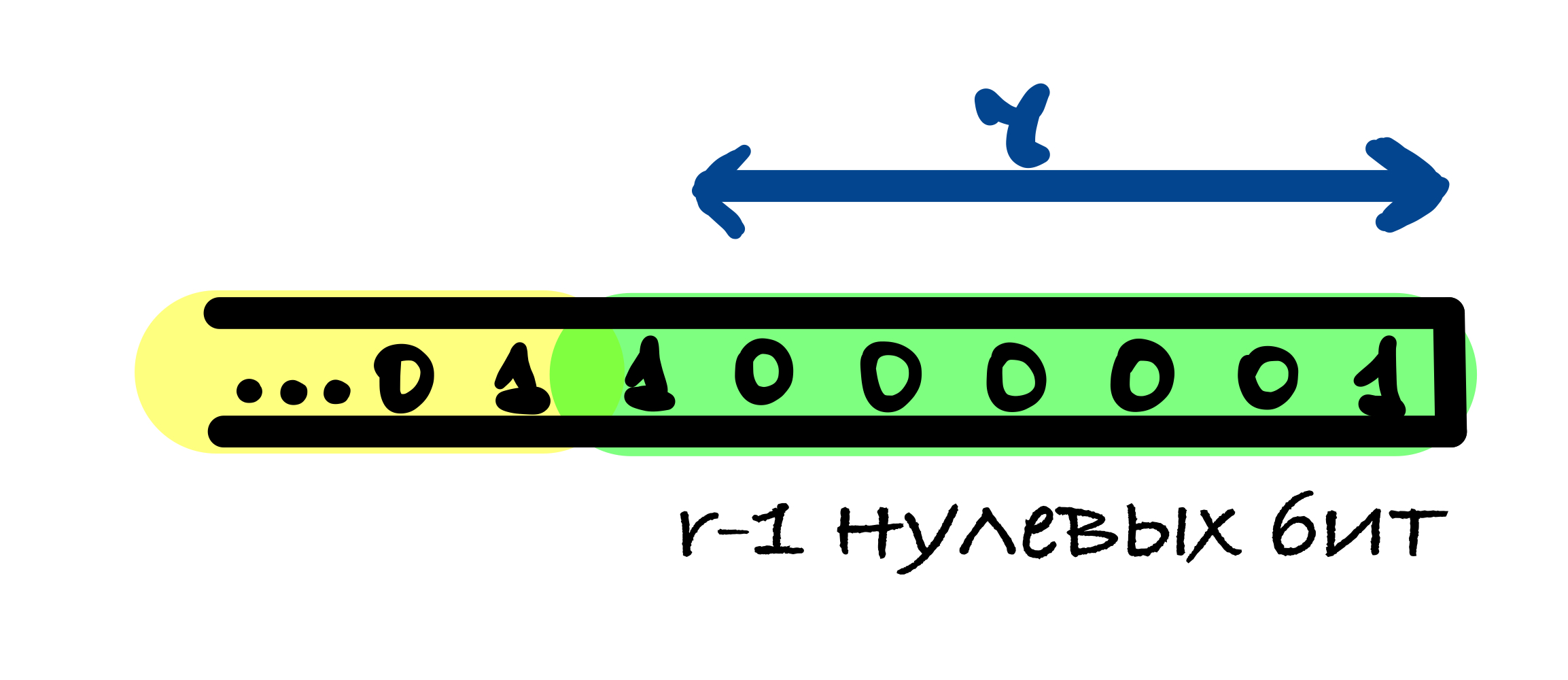

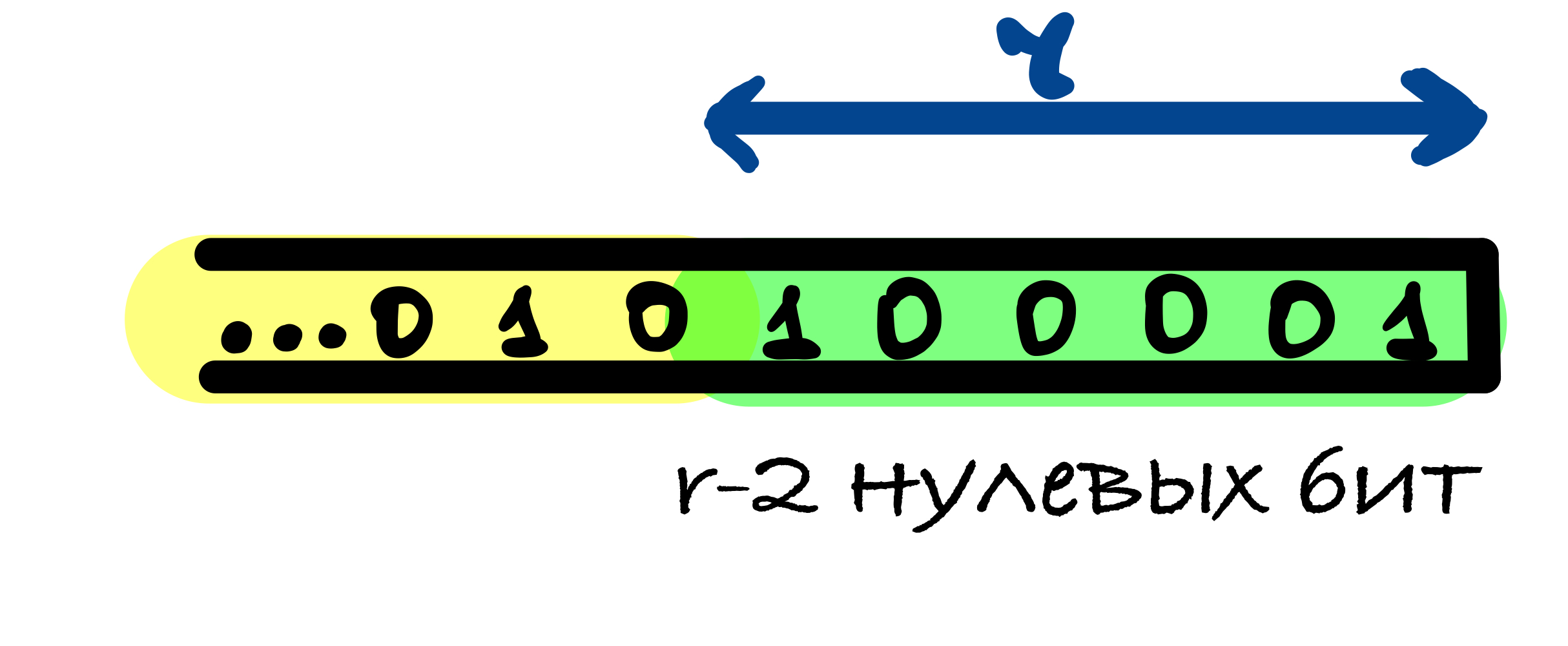

, :

SHA-3 10...1: 1, 0 r - 1 1.

r - 1 , ̆ r - 1 . , r - 1 .

M r, , ̆ ̆ , r - 2 . , , , - .

, - ̆, , .

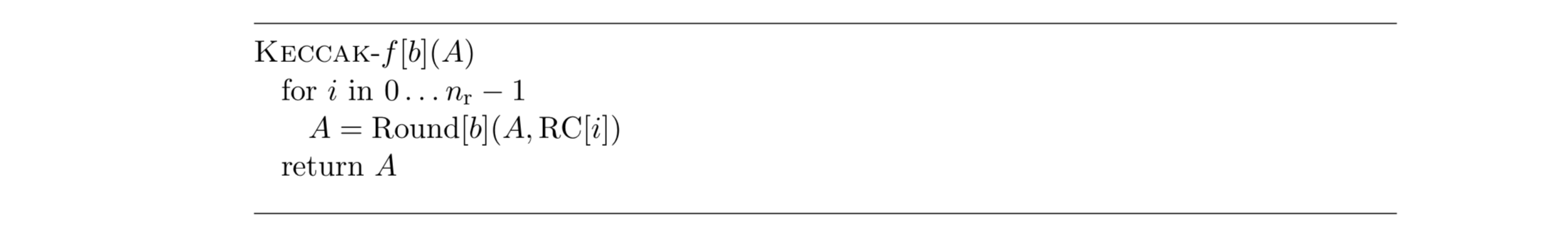

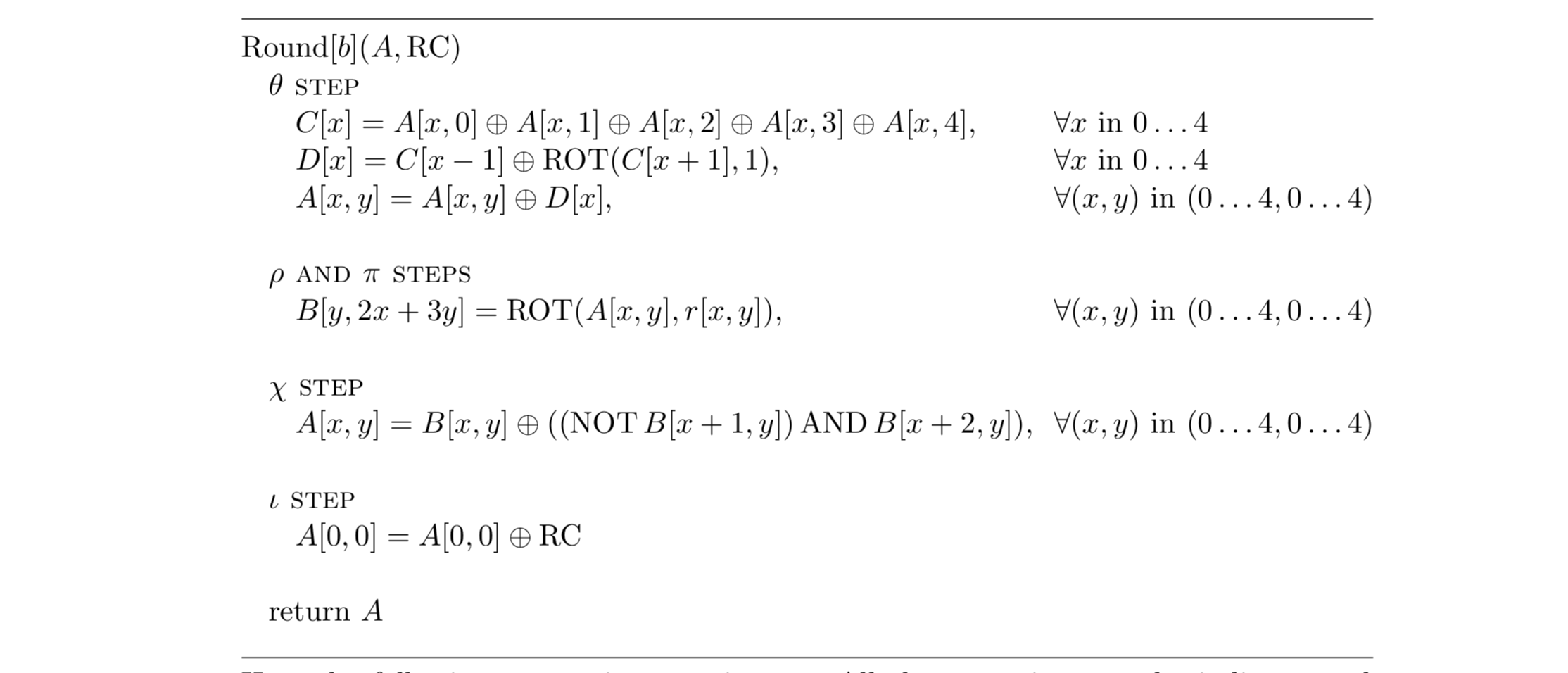

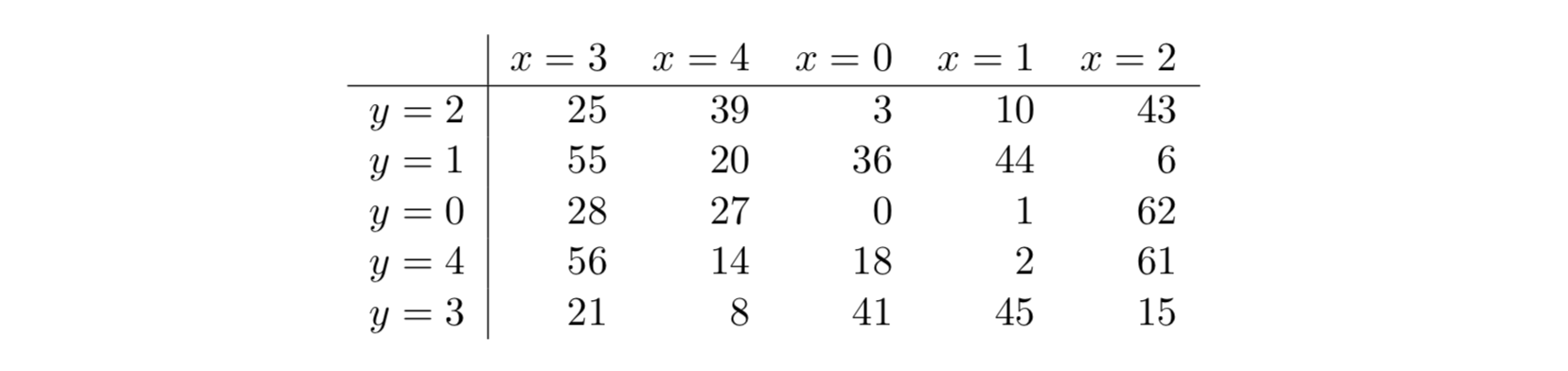

:

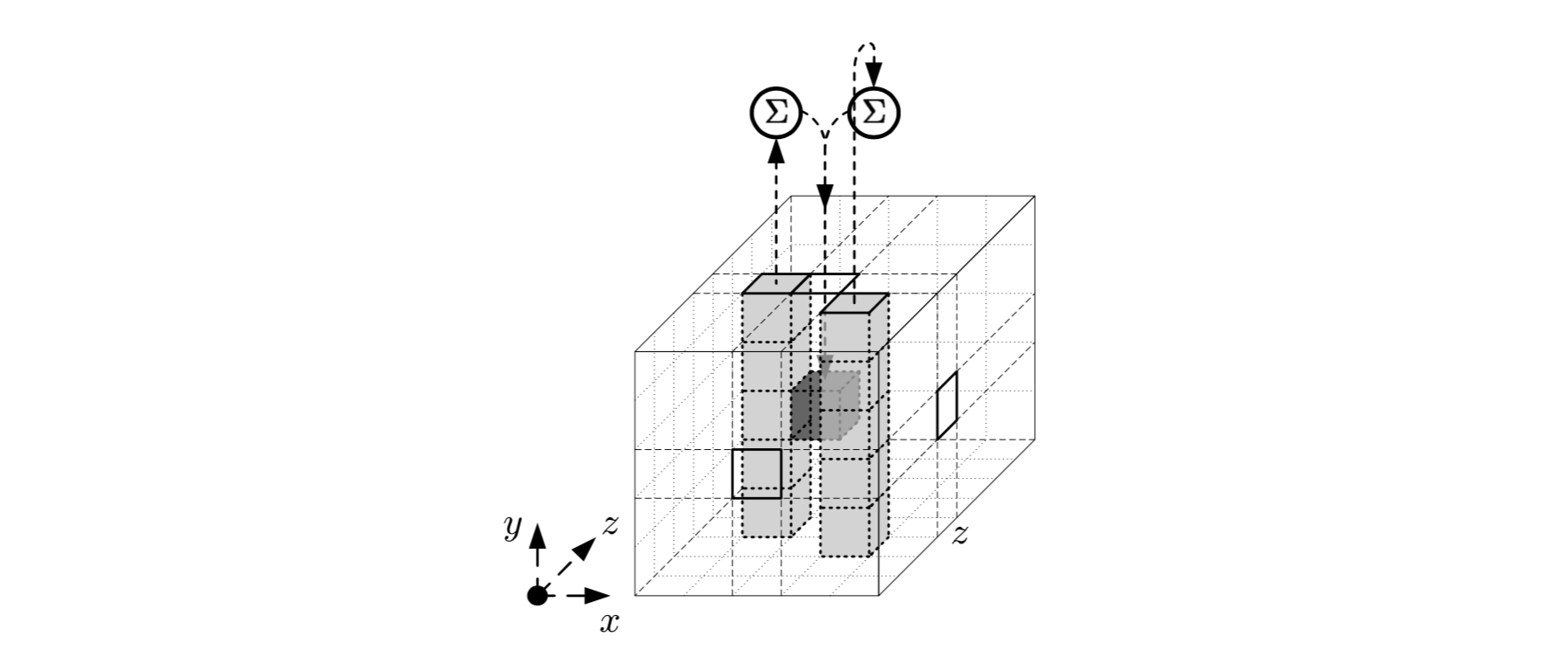

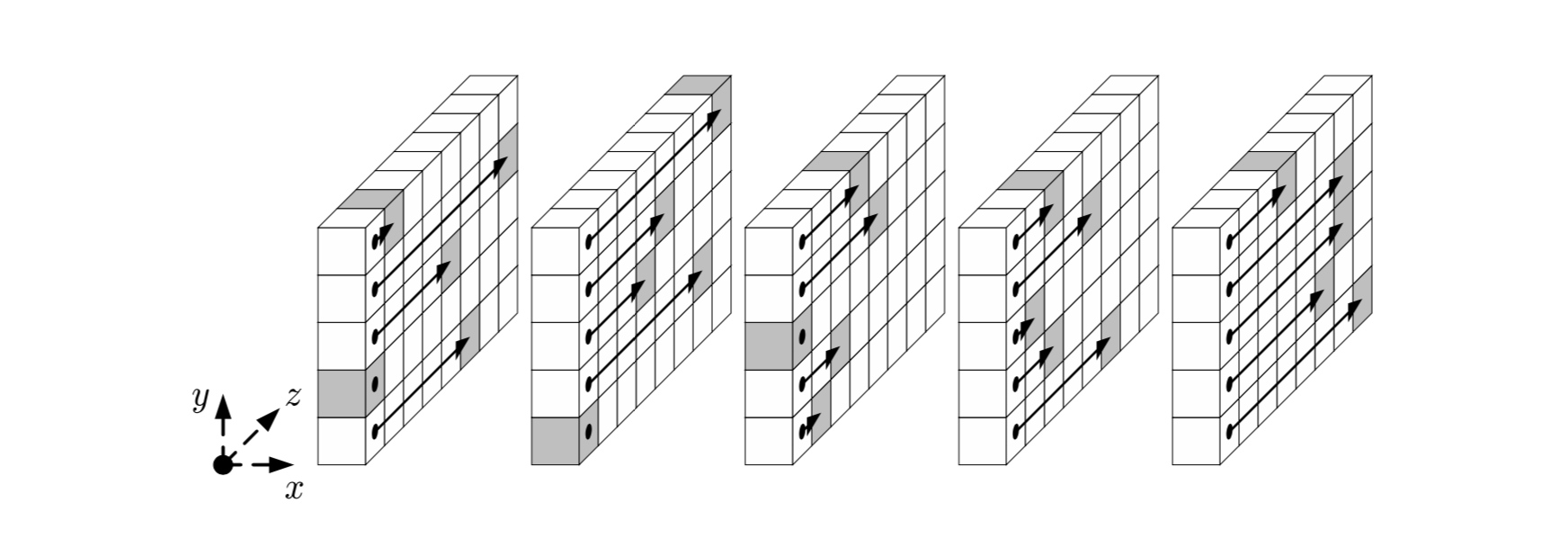

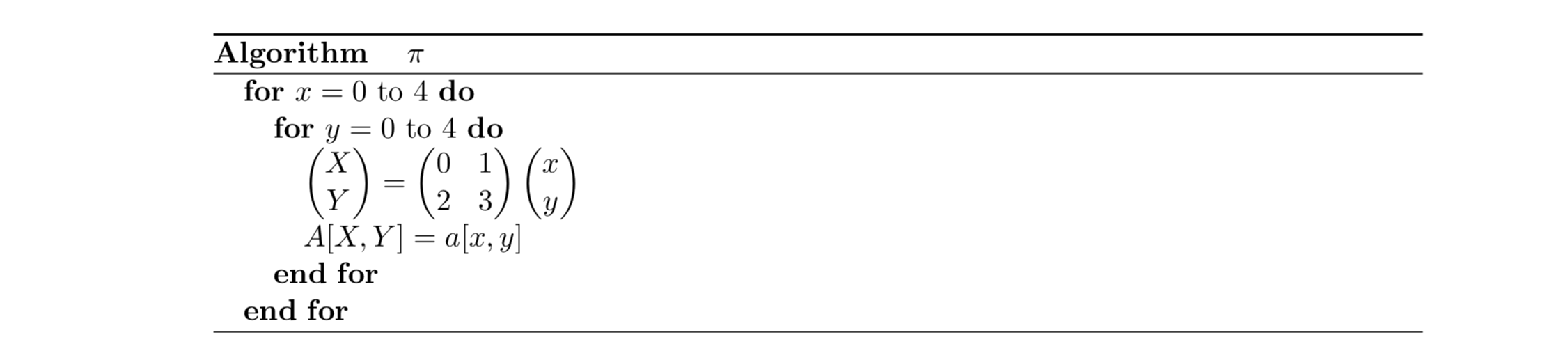

, , , ,

:

,

, :

- ,

,

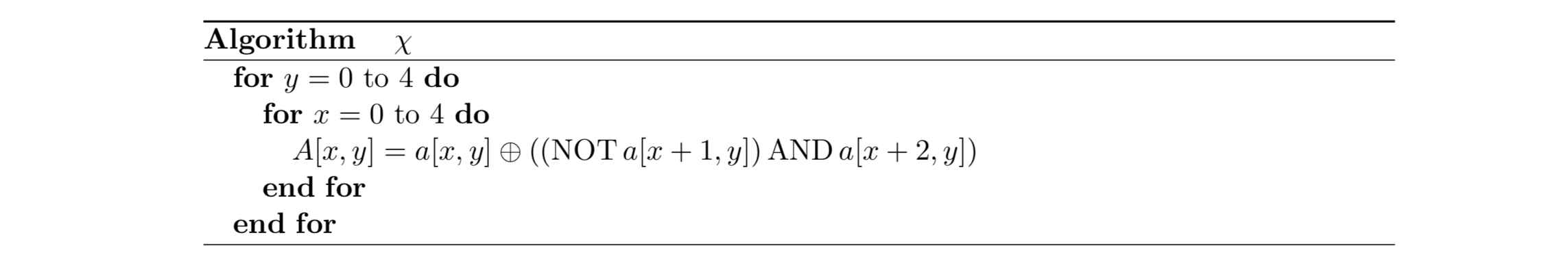

- (64 )

, .

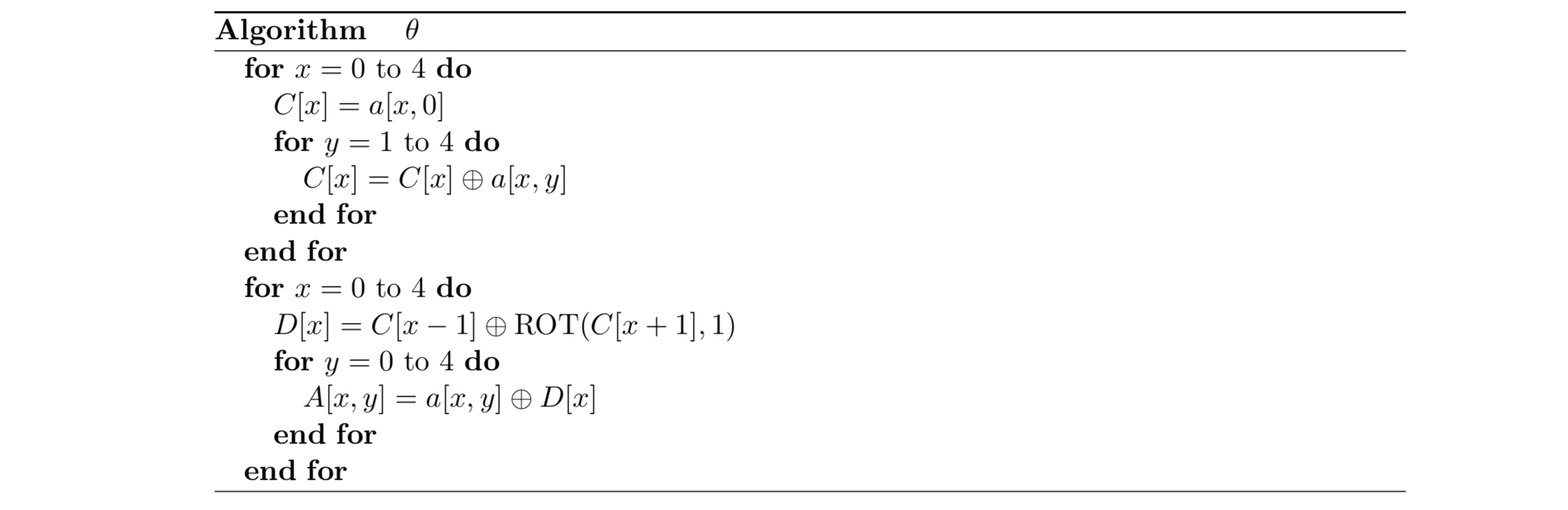

:

:

:

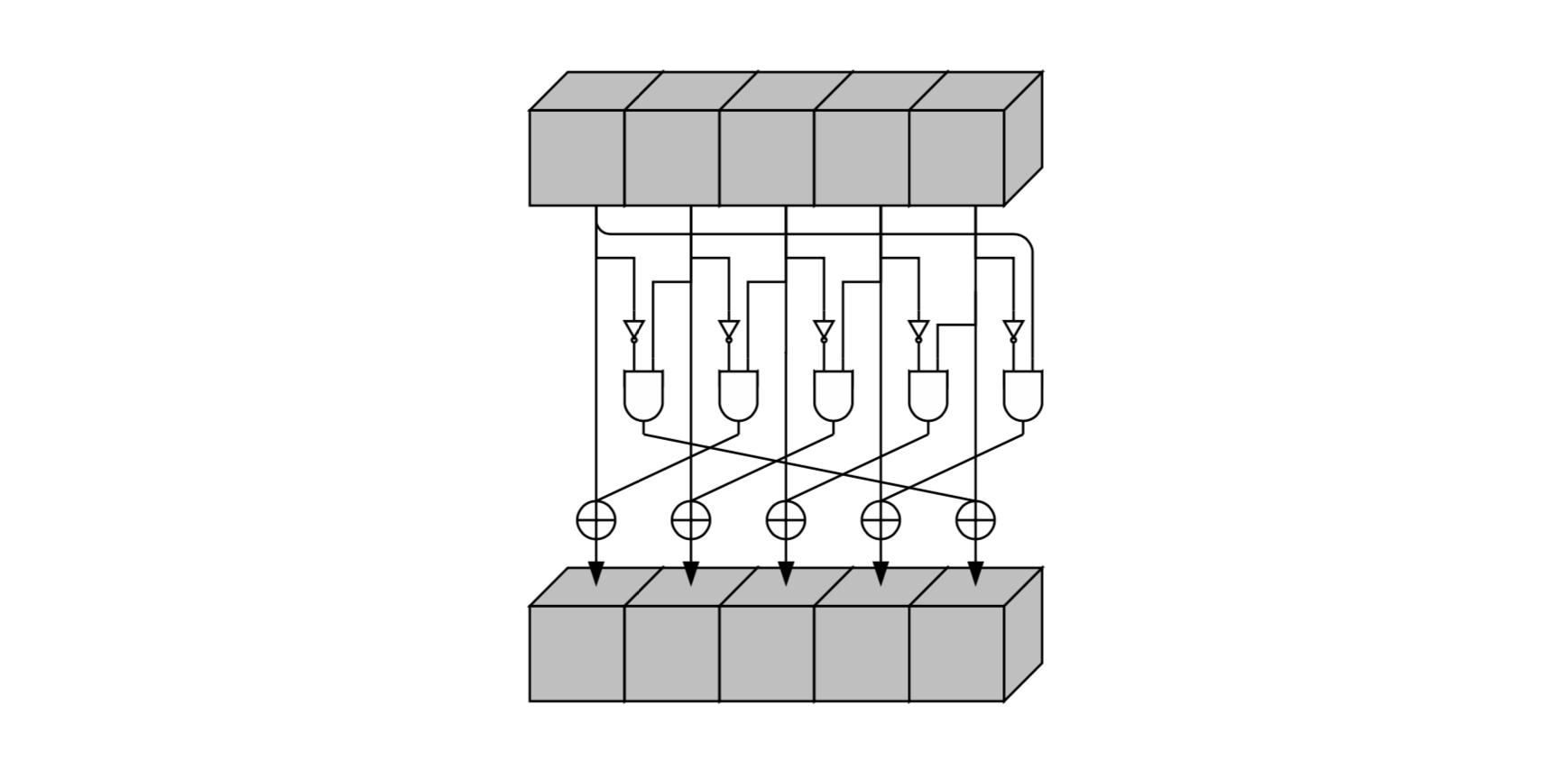

( z).

:

:

:

.

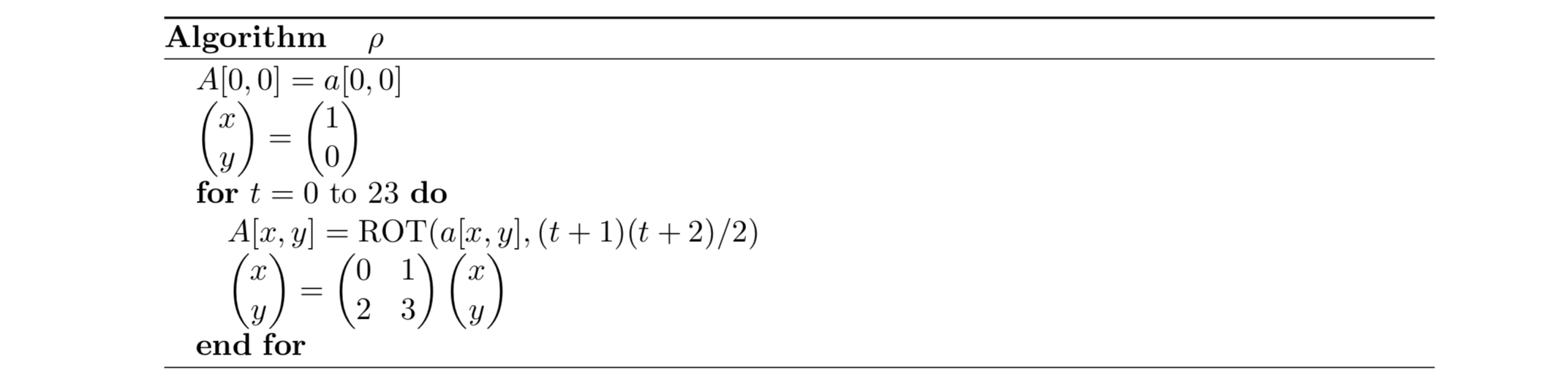

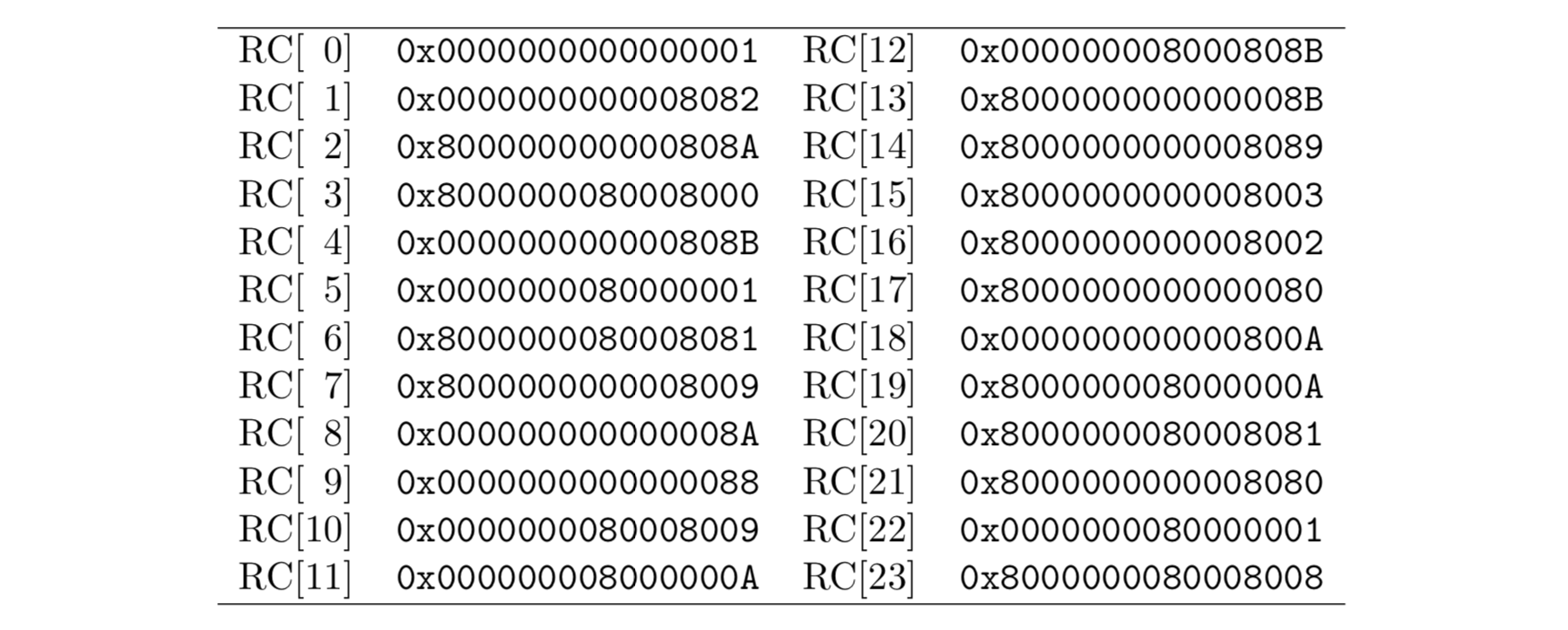

, , .

.

:

:

, -

SHA-3 Keccak, Secure Hash Algorithm

Saya harap semuanya jelas dan menarik

Terima kasih atas perhatiannya!