Spoiler

Jika Anda tidak memiliki waktu untuk membaca semuanya, setelah menjelaskan skema klasik, Anda dapat langsung menuju ke bagian aplikasi praktis kriptografi visual.

pengantar

Pertimbangkan skema kriptografi visual yang diusulkan oleh Moni Naoru dan Adi Shamir [2, 3]. Ide utama dari skema ini adalah untuk mengirimkan gambar rahasia, dua pelat dihasilkan, masing-masing secara individual tampak seperti derau putih dan tidak membawa informasi apa pun tentang gambar rahasia. Untuk memecahkan kode pesan, cukup dengan menempatkan dua pelat di atas satu sama lain. Dengan demikian, proses decoding tidak memerlukan peralatan khusus. Materi diambil dari artikel “Skema Kriptografi Visual Umum dengan Pembagian Acak Lengkap ”. [satu]

Meskipun pelat terlihat seperti derau putih, urutan piksel yang menyusunnya tidak acak secara statistik, karena, berdasarkan desain sirkuit, setiap pelat berisi piksel putih dan hitam dalam jumlah yang sama. Artikel tersebut mengusulkan untuk menggeneralisasi skema sedemikian rupa sehingga kedua pelat tidak hanya akan terlihat acak, tetapi juga akan lulus uji statistik untuk keacakan.

Persyaratan

Dalam proses pengkodean, satu pelat disebut pangkalan , yang dihasilkan oleh gambar rahasia secara mandiri, yang lainnya - pengkodean . Pelat pengkodean adalah fungsi dari gambar rahasia dan pelat dasar.

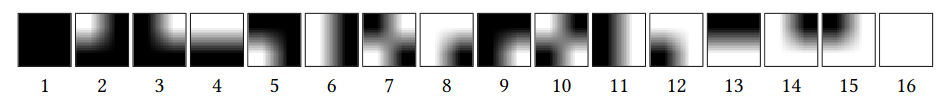

Setiap piksel dari gambar rahasia sesuai dengan nxn piksel yang membentuk ubin. Pelat dasar dan pelat kode dibentuk dari ubin. Dalam kasus kita, ubinnya adalah 2 x 2. Kita akan merujuk ke ubin pelat dasar sebagai ubin dasar dan ubin pelat kode sebagai ubin pengkodean . Pelat dasar dibuat dari ubin yang dipilih secara acak. Anda dapat melihat contoh ubin 2 x 2 dengan segala macam kombinasi piksel hitam dan putih pada Gambar 1.

Skema klasik

. , , . , . 2.

- 2 x 2, 2 , 2 . , , 2 x 2, , - .

, 3.

, , , . .

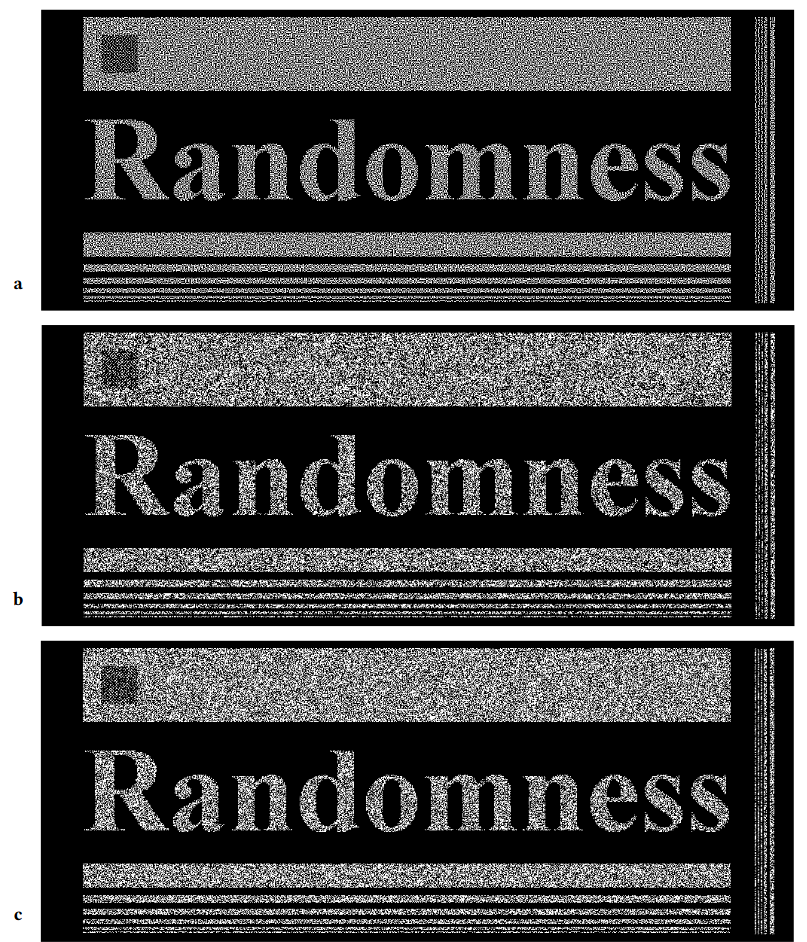

4a. .

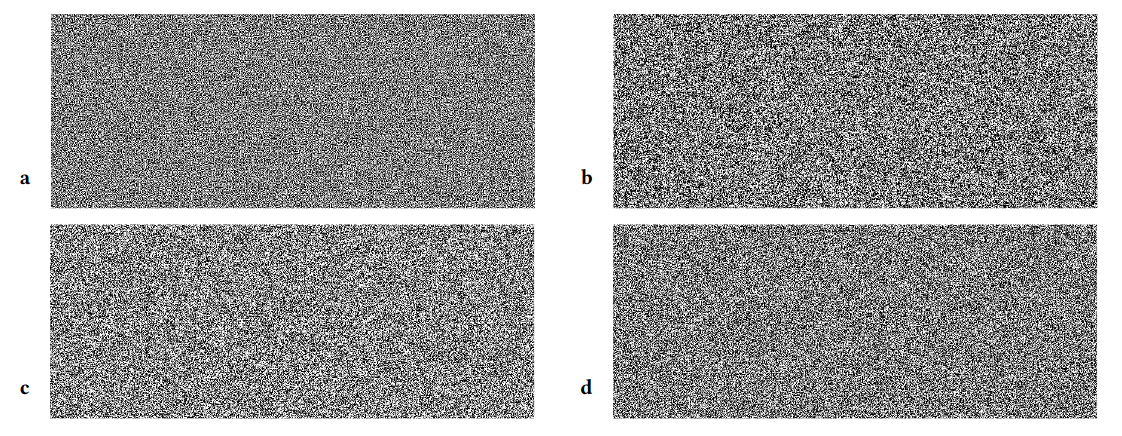

, . 5; .

, , . , . c , . .

, 16 ( 1). , . . 5b. , , .

4b. , . , , . , . , , . , , 2 x 2, 2 x 2. -2 . : -1. . +, , . +1 +2 . , . . .

. -2 , , 1 1. -1 , , 2, 3, 5 9, . .

.

.

, 1 5c. , , , 5b. , 4c, , , 4b. - 1 . , , .

. 1 ( ). , ( 7).

2 , . , 6, . , . , , - 2 . , , , , 5d. , , .

. , , , 5a, 5b, . , , , .

, 1. , . P- . , , . , . . 4 8 . , , .

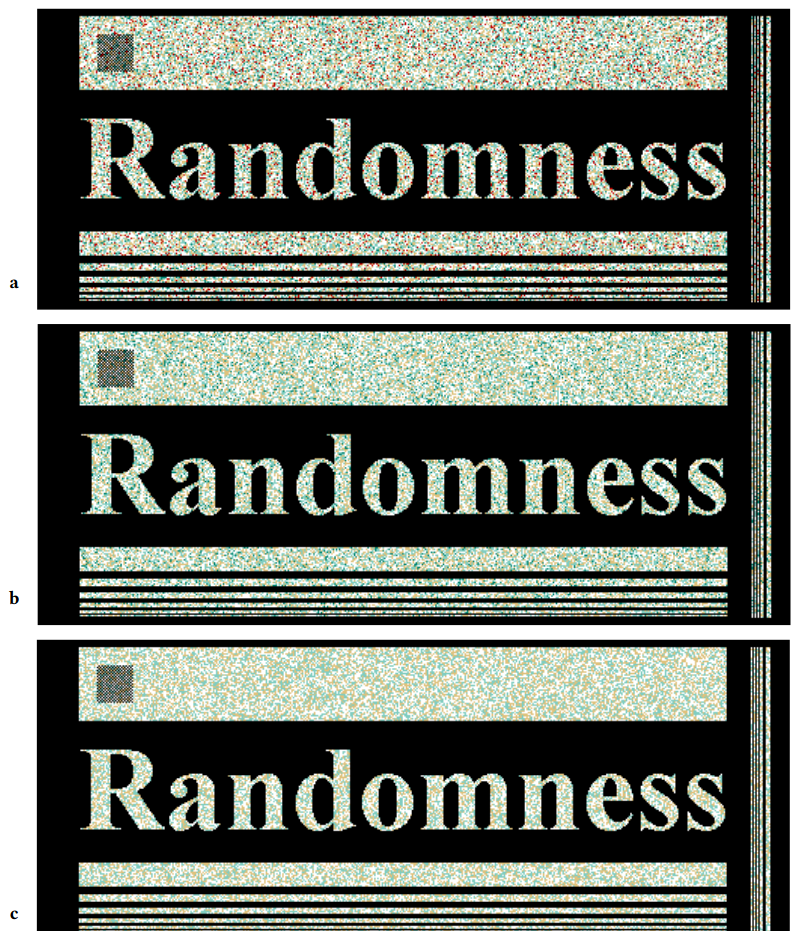

. 7, , : 7a, 7b, - 1 7c, - 2 7d.

, , - 1 , 7c, 1/15 ( , ), 1. 1 ( ) , 16 ( ) .

. 2. , , . . - 1 , .

, . , 16 6 . , 1 . , . , , .

, , , . - 1 .

. , , . -2, -1 - , +1, +2 . 8. (a) - , (b) - 1, (c) - 2.

, . 1 .

.

" - ." [4]

: - , 16 . , . , , . .

" ." [5]

: . , . , - , . . , , . , . , . RGB (2, 2).

, - . " ". [6]

: (, ), , . , , . ( ), , , ; .

- ( - ). " - ad-hoc ". [7]

: (MANET) , , , (WSN), , , , . - , , . - . , . , (2, 2). , - . - , , , . . -, . , , . (FP) .

. . - , , . , . , . , , , . , , . , , .

: Orłowski A., and Chmielewski L. J. "Generalized Visual Cryptography Scheme with Completely Random Shares"

M. Naor and A. Shamir. 1995. Visual Cryptography

M. Naor and A. Shamir. 1997. Visual Cryptography II

Orłowski A., and Chmielewski L. J. Randomness of Shares Versus Quality of Secret Reconstruction in Black-and-White Visual Cryptography

Orłowski A., and Chmielewski L. J. Color Visual Cryptography with Completely Randomly Coded Colors

Arun Ross, Asem A Othman Visual Cryptography for Biometric Privacy

Vimal Kumar, Rakesh Kumar Detection of phishing attack using visual cryptography in ad hoc network