Dari Maret hingga Juni tahun ini, perpustakaan berbahaya dengan tanda tangan digital pengembang didistribusikan dari server pembaruan SolarWinds dan dengan demikian menjangkau 18 ribu pelanggan perusahaan. Modul yang terinfeksi disetel untuk memberikan stealth maksimum, dan hanya korban terpilih yang terdaftar untuk tahap serangan berikutnya. Satu set pintu belakang digunakan untuk spionase (dan bukan, katakanlah, memasang ransomware yang diikuti dengan pemerasan). Para penyerang menganalisis infrastruktur organisasi yang terpengaruh dan juga mengalihkan email ke server mereka.

Ini adalah serangan bertarget yang kompleks, yang analisisnya baru saja dimulai: laporan FireEye, Kaspersky Lab, dan Microsoft tidak mengungkapkan keseluruhan skema kode berbahaya tersebut. Tapi ini jelas merupakan salah satu serangan paling sukses pada rantai pasokan dengan titik masuk yang sangat cocok ke infrastruktur perusahaan.

Sumber:

- Laporan FireEye: Gambaran Umum tentang Serangan Bertarget.

- Laporan Microsoft: Melihat lebih dalam tentang penyebaran kode berbahaya dari server SolarWinds.

- Ini adalah publikasi Kaspersky Lab: analisis tentang cara bekerja dengan server C&C melalui kueri DNS.

- Artikel di situs web Volexity: Contoh kode PowerShell untuk distribusi di jaringan internal korban, kemungkinan tautan dengan serangan sebelumnya.

- Pernyataan SolarWinds dan FAQ tentang Insiden.

- Berita terkait di situs web Threatpost: tentang peretasan SolarWinds , tentang deteksi modul berbahaya di jaringan Microsoft, tentang korban di sektor publik AS (menurut publikasi media).

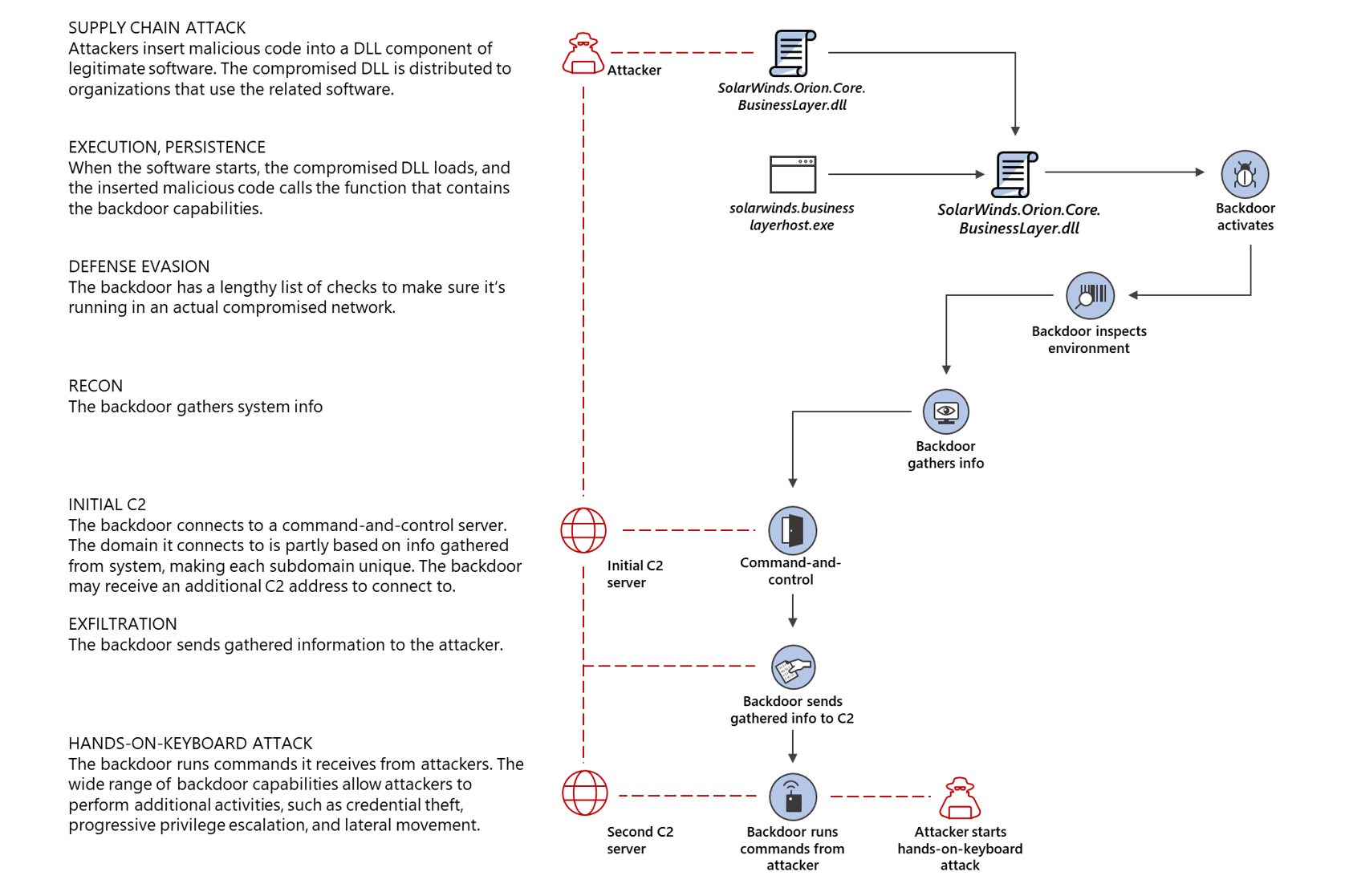

Pada bulan Oktober tahun ini, selama panggilan konferensi dengan investor, CEO SolarWinds mengatakan bahwa tidak ada perusahaan lain yang memiliki tingkat akses infrastruktur seperti ini dari banyak organisasi besar. Ini juga menjadikan perusahaan target yang jelas untuk peretasan. Platform Orion SolarWindsdirancang untuk manajemen terpusat dan pemantauan infrastruktur TI suatu perusahaan, yang berarti bahwa perangkat lunak ini memiliki akses hampir tidak terbatas ke semua layanan perusahaan. Para penyerang membobol perpustakaan SolarWinds.Orion.Core.BusinessLayer.dll, yang merupakan bagian dari lebih dari selusin solusi perangkat lunak. File dengan pintu belakang didistribusikan selama beberapa bulan dari server pembaruan resmi vendor dan diberikan tanda tangan digital yang sah. Bagaimana itu terjadi belum diketahui secara pasti. Kemungkinan besar, ada serangkaian kerentanan.

Kode berbahaya itu sendiri ditulis sedemikian rupa untuk memastikan kerahasiaan maksimum - misalnya, komunikasi pertama dengan server C&C terjadi dua minggu setelah pintu belakang dipasang. Skema umum serangan pada tahap awal disediakan oleh para ahli Microsoft. Teknologi yang agak menarik digunakan untuk memilih korban yang menjanjikan: data dari pintu belakang dikirim ke server C&C sebagai bagian dari permintaan DNS. Jika organisasi tersebut diminati, permintaan respons datang dan mengarahkan pintu belakang ke server C&C kedua, dan data dicuri dalam proses berinteraksi dengannya. Kemungkinan besar, dari 18.000 calon korban, puluhan perusahaan benar-benar terpengaruh.

Artikel oleh para ahli Kaspersky Lab ini membahas interaksi melalui kueri DNS secara lebih detail, termasuk metode enkripsi data. Mendekripsi informasi memungkinkan Anda menentukan domain jaringan korban sebenarnya. Di antara ratusan korban di 17 negara yang diidentifikasi oleh para ahli Kaspersky Lab, tidak ada yang lolos dari filter penyerang awal. Pakar Microsoft telah mengidentifikasi 40 korban serangan itu.

Perusahaan yang menggunakan perangkat lunak SolarWinds harus mendapatkan perangkat lunak yang diperbarui dari pabrikan saat ini. Serangkaian indikator aktivitas berbahaya telah dipublikasikan di GitHub FireEye.