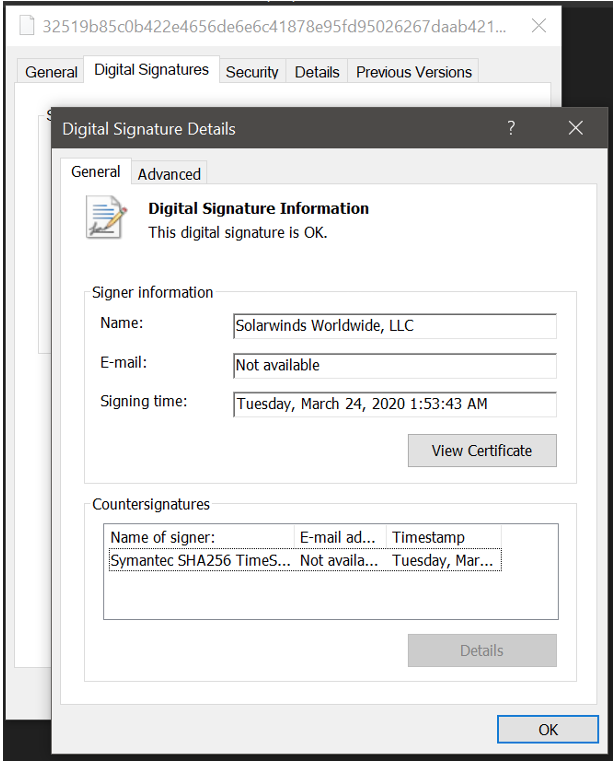

Validitas tanda tangan digital pada DLL dengan pintu belakang yang dibangun

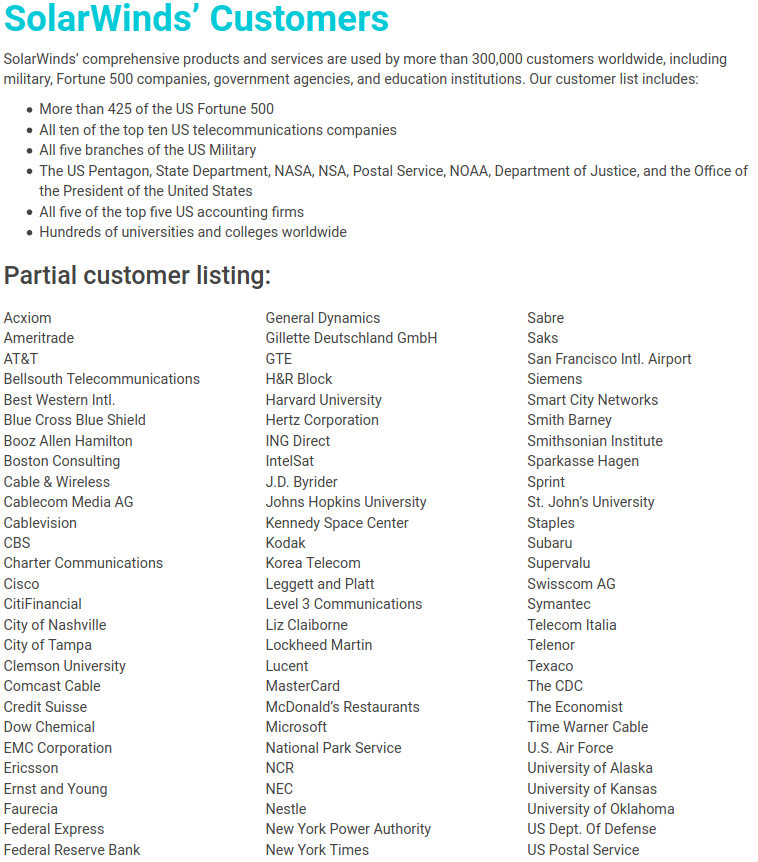

hampir semua media inti adalah berita pembobolan perangkat lunak SolarWinds dalam kampanye spionase dunia maya. Di sini Anda perlu memahami skala serangan: perangkat lunak untuk memantau infrastruktur TI (CPU, RAM, jaringan) ini digunakan oleh ribuan perusahaan swasta dan lembaga pemerintah, termasuk NSA, Pentagon, Departemen Luar Negeri, dll. Total 300.000 pelanggan di seluruh dunia (halaman ini telah dihapus dari situs resmi SolarWinds, tautannya adalah salinan dari arsip web).

Yang paling menarik dalam serangan ini: 1) pengenalan pintu belakang di dalam pembaruan SolarWinds dan 2) mekanisme asli untuk menyembunyikan data dalam lalu lintas layanan HTTP dari program SolarWinds. Secara singkat, kami akan memberi tahu Anda tentang metode steganografi (pensinyalan terselubung) yang digunakan di sini.

Beberapa detail tentang serangan itu dipublikasikan oleh FireEye dalam laporan tertanggal 13 Desember 2020. Perusahaan Amerika ini harus melindungi jaringan pelanggannya dari sabotase semacam itu, tetapi pada akhirnya ia sendiri mengalami peretasan bersama mereka.

Beberapa pelanggan SolarWinds:

Fakta-fakta kunci

- Pintu belakang ditemukan tujuh bulan setelah serangan dimulai dan diberi nama kode SUNBURST. Mempertimbangkan skala infeksinya, ini adalah kegagalan serius perusahaan antivirus.

- DLL SolarWinds Orion, .

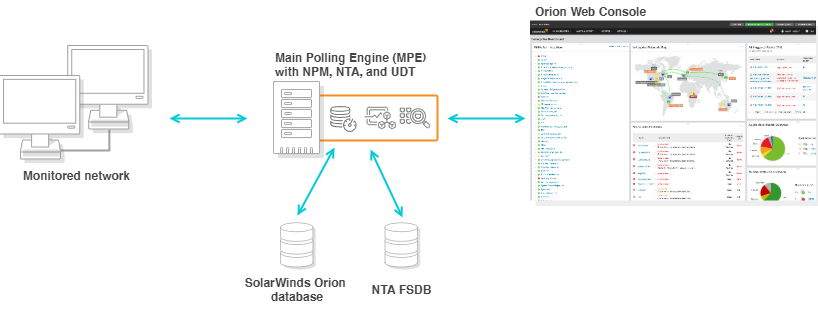

SolarWinds Orion

Pintu belakang ditemukan di perpustakaan SolarWinds.Orion.Core.BusinessLayer.dll , yang ditandatangani dengan tanda tangan digital yang valid dari SolarWinds Worldwide, LLC (tangkapan layar di atas).

Secara khusus, sejumlah pembaruan dari program SolarWinds Orion untuk Maret-Mei 2020 telah terinfeksi, yang didistribusikan dengan tanda tangan digital yang valid.

Itu adalah file Patch Penginstal Windows standar dengan semua sumber daya biasa, termasuk pustaka SolarWinds.Orion.Core.BusinessLayer.dll yang terinfeksi . Setelah instalasi, pustaka biasanya dimuat ke dalam memori oleh SolarWinds.BusinessLayerHost.exe biasa yang dapat dieksekusi .

Microsoft menjelaskan bahwa para penyerang "menggunakan [kompromi di tempat] untuk mendapatkan akses ke sertifikat penandatanganan token SAML tepercaya dari organisasi [SolarWinds]. Ini memungkinkan mereka untuk memalsukan token SAML untuk semua pengguna dan akun organisasi yang ada, termasuk yang memiliki hak istimewa. " Rupanya, kita berbicara tentang penetrasi fisik ke dalam kantor perusahaan (kompromi di tempat).

Fitur unik

- Domain Generation Algorithm (DGA) untuk membuat subdomain dan mengubah kueri DNS. Trojan mengirimkan permintaan untuk resolusi subdomain avsvmcloud [.] Com , dan tanggapan DNS berisi catatan CNAME yang menunjukkan server perintah.

- Semua lalu lintas disamarkan sebagai lalu lintas jaringan menggunakan protokol layanan Orion Improvement Program (OIP) melalui SolarWinds API. Jadi, antivirus dan firewall tidak dapat membedakan antara aktivitas pintu belakang dan aktivitas SolarWinds yang sebenarnya.

- Kode pintu belakang tertanam dalam komponen perangkat lunak standar.

Steganografi

Dan inilah bagian yang paling menarik - bagaimana tepatnya paket bertopeng pintu belakang dalam lalu lintas jaringan normal:

HTTP GET HTTP HEAD, — HTTP PUT HTTP POST. PUT , 10000 ; POST. HTTP- If-None-Match userID, , .

JSON HTTP POST PUT userId, sessionId steps. DEFLATE XOR. Base64.

HTTP- XML, .NET. GUID HEX. HTTP- hex- :\{[0-9a-f-]{36}\}"|"[0-9a-f]{32}"|"[0-9a-f]{16}

. , GUID HEX. -HEX, HEX. DWORD , , . XOR , DEFLATE. — ASCII, JobEngine , .

Dalam kasus serangan lanjutan seperti itu, tidak mungkin untuk mengidentifikasi pengembang program. Peneliti membuat asumsi berdasarkan kebetulan kode tersebut dengan alat peretasan yang ditemukan sebelumnya, serta berdasarkan siapa sebenarnya korban spionase.

Misalnya, pada 2010 fasilitas pengayaan uranium Iran rusak . Malware yang sangat canggih Stuxnet sedikit mengubah kecepatan putaran instalasi - dan akhirnya menonaktifkannya. Oleh karena itu, logis untuk mengasumsikan bahwa pelanggan dan pengembang malware adalah layanan khusus AS dan Israel , karena negara-negara ini secara sistematis berusaha mencegah pembuatan senjata nuklir di Iran, tidak selalu bertindak secara diplomatis.

Sedangkan untuk backdoor SUNBURST, kemungkinan besar dikaitkan dengan peretas Rusia dari grup APT29 (Cozy Bear), berdasarkan kecerdikan teknik yang digunakan, pilihan target, dan penetrasi fisik ke kantor korban. Padahal pelanggan dan kontraktor belum diketahui secara pasti.

Aturan Snort untuk mendeteksi dan memblokir lalu lintas SUNBURST tersedia untuk umum .