Dengan munculnya teknologi komputer, menyimpan informasi dalam database daripada di atas kertas menjadi lebih produktif. Aplikasi web yang memerlukan otentikasi pengguna biasanya memeriksa kata sandi login dengan kata sandi asli, yang biasanya disimpan di database perusahaan swasta. Jika penyusup mendapatkan akses ke database yang disebutkan di atas, data pribadi pengguna akan hilang. Saat ini, database menggunakan algoritme hash untuk melindungi kata sandi yang disimpan, tetapi masalah keamanan masih relevan. Setiap tahun peretas menerbitkan daftar besar kata sandi yang diretas dari jejaring sosial atau penyimpanan data terkenal. Serangan ini berhasil karena penggunaan algoritma hashing yang lemah.

Fungsi hash kriptografi, sering disebut hanya sebagai hash, adalah alat yang sangat diperlukan dan ada di mana-mana yang digunakan untuk melakukan berbagai tugas, termasuk otentikasi, pemeriksaan integritas data, perlindungan file, dan bahkan deteksi malware. Ini adalah algoritma matematis yang mengubah array data yang berubah-ubah menjadi string huruf dan angka dengan panjang tetap. Selain itu, asalkan jenis hash yang sama digunakan, panjang ini tidak akan berubah, berapapun jumlah data yang dimasukkan [2]. Ada banyak algoritma hashing yang berbeda dalam kekuatan kriptografi, kompleksitas, kedalaman bit, dan properti lainnya. Diyakini bahwa gagasan hashing adalah milik seorang karyawan IBM, muncul sekitar 50 tahun yang lalu dan tidak berubah secara fundamental sejak saat itu.Saat ini hashing telah memperoleh banyak properti baru dan digunakan di banyak bidang teknologi informasi.

Algoritme hashing pesan MD5 adalah versi ke-5 dari algoritme hashing pesan yang dikembangkan oleh Ron Rivest pada tahun 1991 untuk menghasilkan pesan keluaran 128-bit. Versi ini [5] disajikan sebagai peningkatan dalam hal keandalan dibandingkan algoritma MD4 sebelumnya.

Mengubah pesan dengan panjang arbitrer menjadi nilai hash melibatkan lima langkah algoritme, yang masing-masing memiliki tugas spesifiknya sendiri. Mari kita lihat lebih dekat langkah-langkah algoritme:

Langkah 1: Sejajarkan aliran

Perlu untuk menambahkan bit ekstra ke pesan asli sedemikian rupa sehingga panjang pesan asli dengan bit ekstra sama dengan 448 modulo 512. Penambahan dilakukan meskipun panjang pesan asli sudah sebanding dengan 448. Dalam padding bit, hanya bit pertama yang bernilai 1 dan sisa bitnya adalah 0.

2.

64- ( ) . , 512 . 512 .

3: MD-

(A, B, C, D) . A, B, C, D 32 - ,

Word A |

01 |

23 |

45 |

67 |

Word B |

89 |

AB |

CD |

EF |

Word C |

FE |

DC |

BA |

98 |

Word D |

76 |

54 |

32 |

10 |

4:

MD5 , 32- 32- [1].

OR, XOR, AND, NOT. ( ) , . , .

5.

A, B, C, D MD5, .

MD5 . - , . MD5 , - .

MD5 , «» MD5:

1)

— - , . , , . , . .

— , , , ( ) [7].

. , , . , , – . ( ), . - .

PasswordsPro, MD5BFCPF, John the Ripper.

2)

- , , , . - , -, [4].

- H n P. - : , h p P, H(p)=h, , . — H(p) p P, , -.

— . — R, P. , R -. - [11]:

1) - ;

2) .

, , .

H R, .

h, ( ), R(…R(H(R(h)))…). - - - , . h, .

-. , : H, R1, H, R2, …, H, Rk.

. , k .

MD5

- ( ) . -, «» .

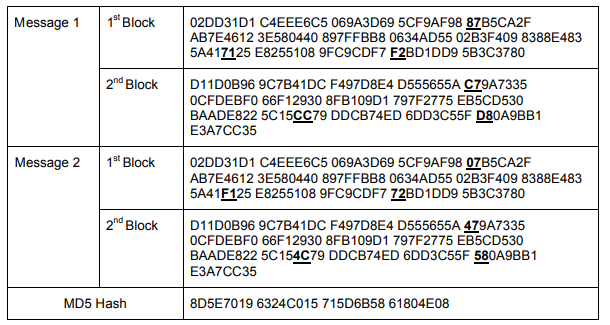

MD5 2004 . 2004 MD5- .

[10] , 512- , -. MD5 1 . , ( ):

, , . , MD5 .

,

. , , , .

N L — . H . [9]

, , , . , , 2 , « » . , . , . : , .

“”

, . , , , , . - , , ( ), [8]. , , , . , 48 . :

1) : , , . .

2) () : , . , . . , , , , .

3) . , , username, . , . , , , “root” “admin”.

, − , . , - : -, , - -, , . , , MD5 . IETF (Internet Engineering Task Force) MD5 , .

MD5 , .

:

1. MD5 // wikipedia.org. ( : 20.11.2020).

2. A.. , .. , .. , .. . . 2- , . -2006.

3. - // wikipedia.org. ( : 5.12.2020).

4. // wikipedia.org ( : 2.12.2020).

5. Rivest, R. (1992, April). The MD5 Message Digest Algorithm. Request for Comments (RFC) 1321. Retrieved from https://www.rfceditor.org/rfc/rfc1321.txt

6. Kioon M. C, Wang Z. S, Shubra D.D Security Analysis of MD5 Algorithm in Password Storage // Scientific.Net. 2013. . 2706-2711.

7. Nechaev V.I. Elemen kriptografi (Dasar-dasar teori keamanan informasi): Buku teks. Sebuah manual untuk sepatu bot dan ped tinggi bulu. universitas. / Ed. V.A. Sadovnichy - M .: Lebih tinggi. shk., 1999.

8. John Black, Martin Cochran, Enkripsi Perangkat Lunak Cepat Trevor Highland. FSE ed. 2006.S. 262-277.

9. Entropi informasi // ru.wikipedia.org/ (tanggal akses: 12.11.2020).

10. Bagaimana Mematahkan MD5 dan Fungsi Hash Lainnya // (tanggal diakses: 17.10.2020).

11. Struktur data / rantai hash // medium.com (tanggal diakses: 10.12.2020).