Intro

Kita semua tunduk pada beberapa tingkat Ancaman Trojan hari ini. Perangkat apa pun yang dibeli di toko terdekat di bawah rumah tidak hanya dapat melayani Anda sebagai konsumen, tetapi juga penyerang untuk tujuannya. Oleh karena itu, ancaman itu disebut Trojan: dalam mitologi Yunani kuno, ada kasus perebutan seluruh benteng dengan bantuan hadiah yang hanya sekilas terlihat seperti itu. Apa yang dapat kami katakan tentang pengambilan data pengguna modern: kata sandi, persyaratan, pesan pribadi.

Ada dua jenis Trojan utama: perangkat lunak dan perangkat keras. Software trojan adalah jenis malware yang menyamar sebagai software yang sah. Biasanya, ini adalah emulasi perangkat lunak gratis atau lampiran dalam email, dan penginstalan program ini memungkinkan dilakukannya tugas sebenarnya yang tersembunyi: kontrol penuh atas PC, data pribadi, transaksi, dll. Trojan perangkat keras mengejar tujuan yang kira-kira sama, yaitu perubahan berbahaya dalam sirkuit listrik di perangkat (paling sering dengan tujuan mencuri data dan sandi). Katakanlah Anda membeli keyboard dari toko yang tidak diverifikasi, dan perangkat di dalamnya berisi antena internal (pemancar radio apa pun) yang mampu mentransmisikan karakter yang dimasukkan ke penyerang melalui komunikasi radio. Pada umumnya masalah ini sering muncul,ketika sebuah perusahaan merancang sirkuit terintegrasi (selanjutnya disebut IC), tetapi untuk produksi sirkuit semacam itu, perusahaan terpaksa beralih ke perusahaan lain yang tidak dapat diandalkan. Kedengarannya tidak aman sama sekali, bukan?

Saat ini ada banyak cara untuk melindungi dari ancaman Trojan perangkat lunak dan, yang paling penting, mereka terus diperbarui, karena malware dan perangkat keras tidak tidur, meningkat seiring waktu. Rekomendasi paling sederhana bagi pengguna adalah memperbarui perangkat lunak secara rutin, menggunakan "antivirus", dan tidak perlu mengikuti tautan yang tidak diverifikasi di surat dan di Internet. Namun, apa hubungannya dengan ancaman perangkat keras? Ternyata analisis ancaman pembelajaran mesin semakin populer belakangan ini. Inilah yang ingin saya bicarakan hari ini.

Penelitian dasar

, , . . , () , .

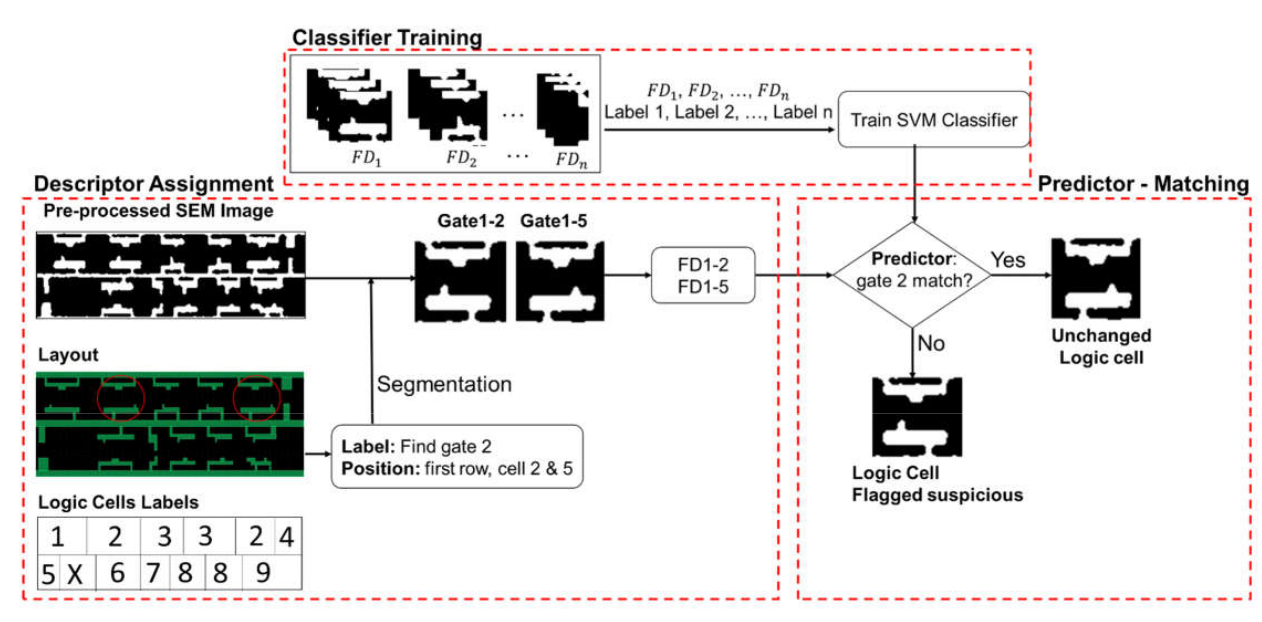

, ( - , - +-1( )) (SVM), . , FPGA - .

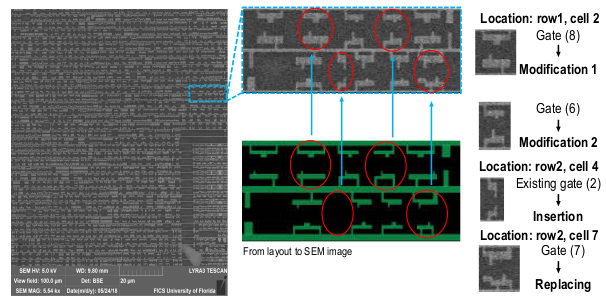

, , "Journal of Hardware and Systems Security" 2018 . , , . : () ( , ). .

, : - , - , . , , . - .

:

( ); \ , , ..; NAND NOR ;

; , \ .

:

;

;

.

, . . . , (dwelling time) ( , ., ; machine learning ).

: "" . .

. , , .

, - . , . - SVM RBF ( ). , , , .

RBF

RBF(radial basis function) - . , SVM . . :

rbf_kernel_svm_clf = Pipeline([

("scaler", StandardScaler()),

("svm_clf", SVC(kernel="rbf", gamma=5, C=0.001))

])

rbf_kernel_svm_clf.fit(X, y)

, , - . -. ,

, , , . .

- , . , , . ( ) . , , . . !

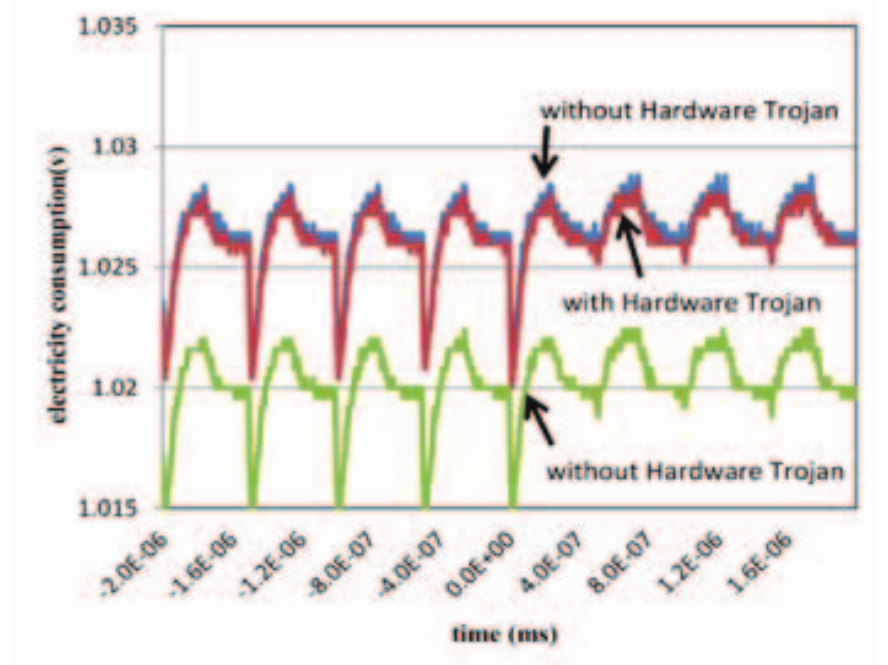

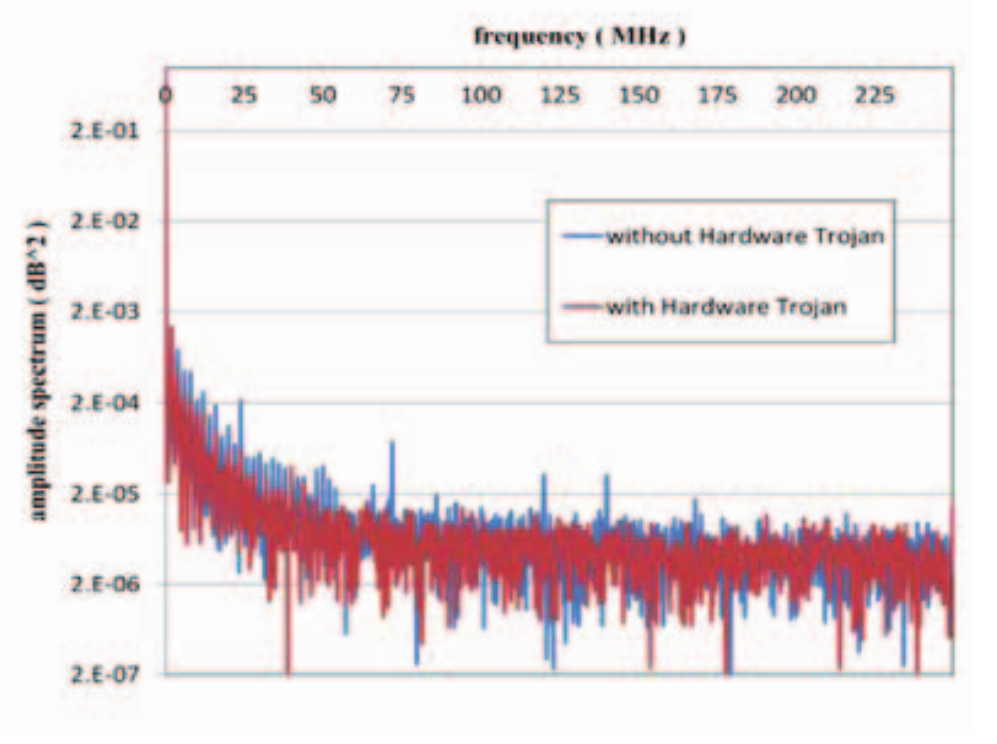

Takato Iwase, Yusuke Nozaki, Masaya Yoshikawa, "Detection Technique for Hardware Trojans Using Machine Learning in Frequency Domain", 2015 IEEE 4th Global Conference on Consumer Electronics (GCCE)

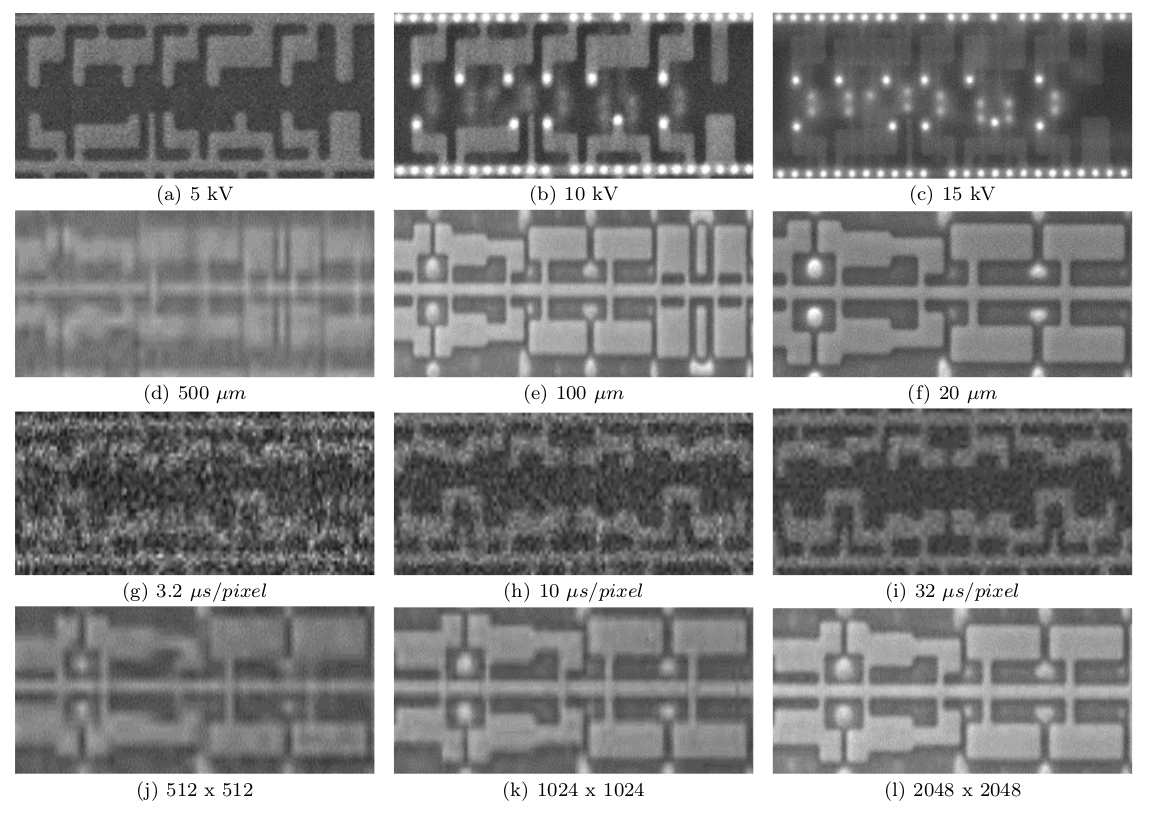

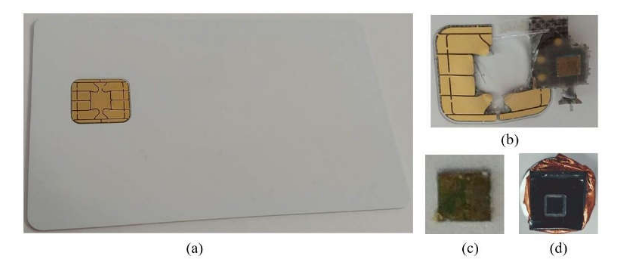

N. Vashistha, M. Tanjidur Rahman, H. Shen, D. L. Woodard, N. Asadizanjani, and M. Tehranipoor, “Detecting Hardware Trojans Inserted by Untrusted Foundry using Physical Inspection and Advanced Image Processing,” Springer journal of Hardware and Systems Security, special issue on Hardware Reverse engineering and Obfuscation 2018.

Nidish Vashistha, Hangwei Lu, Qihang Shi, M Tanjidur Rahman, Haoting Shen, Damon L Woodard, Navid Asadizanjani and Mark Tehranipoor, "Trojan Scanner: Detecting Hardware Trojans with Rapid SEM Imaging combined with Image Processing and Machine Learning".

M. Tehranipoor and F. Koushanfar, “A Survey of Hardware Trojan Taxonomy and Detection,” IEEE Des. Test Comput., vol. 27, no. 1, pp. 10–25, Jan. 2010.

Joseph Clements and Yingjie Lao, "Hardware Trojan Attacks on Neural Networks", Department of Electrical and Computer Engineering Clemson University, Clemson, SC 29634.

Yuntao Liu, Yang Xie, and Ankur Srivastava, "Neural Trojans", 2017 IEEE 35th International Conference on Computer Design.

X. Zhang and M. Tehranipoor, “Case study: Detecting hardware Trojans in third-party digital IP cores,” in 2011 IEEE International Symposium on Hardware- Oriented Security and Trust, 2011, pp. 67–70.

K. Xiao, D. Forte, Y. Jin, R. Karri, S. Bhunia, dan M. Tehranipoor, "Hardware Trojans: Pelajaran yang Dipetik setelah Satu Dekade Riset," ACM Trans. Des. Autom. Elektron. Syst., Vol. 22, tidak. 1, hal. 1-23, Mei 2016.

F. Wolff, C. Papachristou, S. Bhunia, dan RS Chakraborty, "Menuju IC tepercaya bebas Trojan: Skema analisis dan deteksi masalah," dalam Prosiding konferensi tentang Desain, otomatisasi dan pengujian di Eropa, 2008, hal. 1362-1365.