Artikel ini mengasumsikan bahwa Anda menggunakan Direktori Aktif untuk mengotentikasi pengguna, Sistem Masuk Tunggal dilakukan menggunakan Kerberos, dan pengguna di Zimbra OSE sesuai dengan yang dimasukkan di AD. Ingatlah bahwa kami sebelumnya telah menulis tentang cara mengkonfigurasi pembuatan pengguna otomatis di Zimbra OSE dari AD.

Data awal: Server dengan Zimbra 9 terletak di domain madegirah.ru, menggunakan jenis otentikasi AD. Server AD terletak di MADEGIRAH.LOCAL.

Prinsip mengonfigurasi SSO dalam kasus ini akan sangat sederhana. Dalam kerangka ini, kami:

- Mari buat pengguna khusus, yang disebut "pengambil tiket", yang akan menerbitkan tiket ke pengguna untuk otentikasi

- Mari buat file Keytab di Kerberos

- Mari kita konfigurasikan utilitas SPNEGO dan server Zimbra OSE itu sendiri untuk bekerja dengan Kerberos

- Mari konfigurasikan browser dan klien email agar bekerja dengan SSO.

Harap dicatat bahwa semua file perlu dicadangkan saat membuat perubahan apa pun padanya.

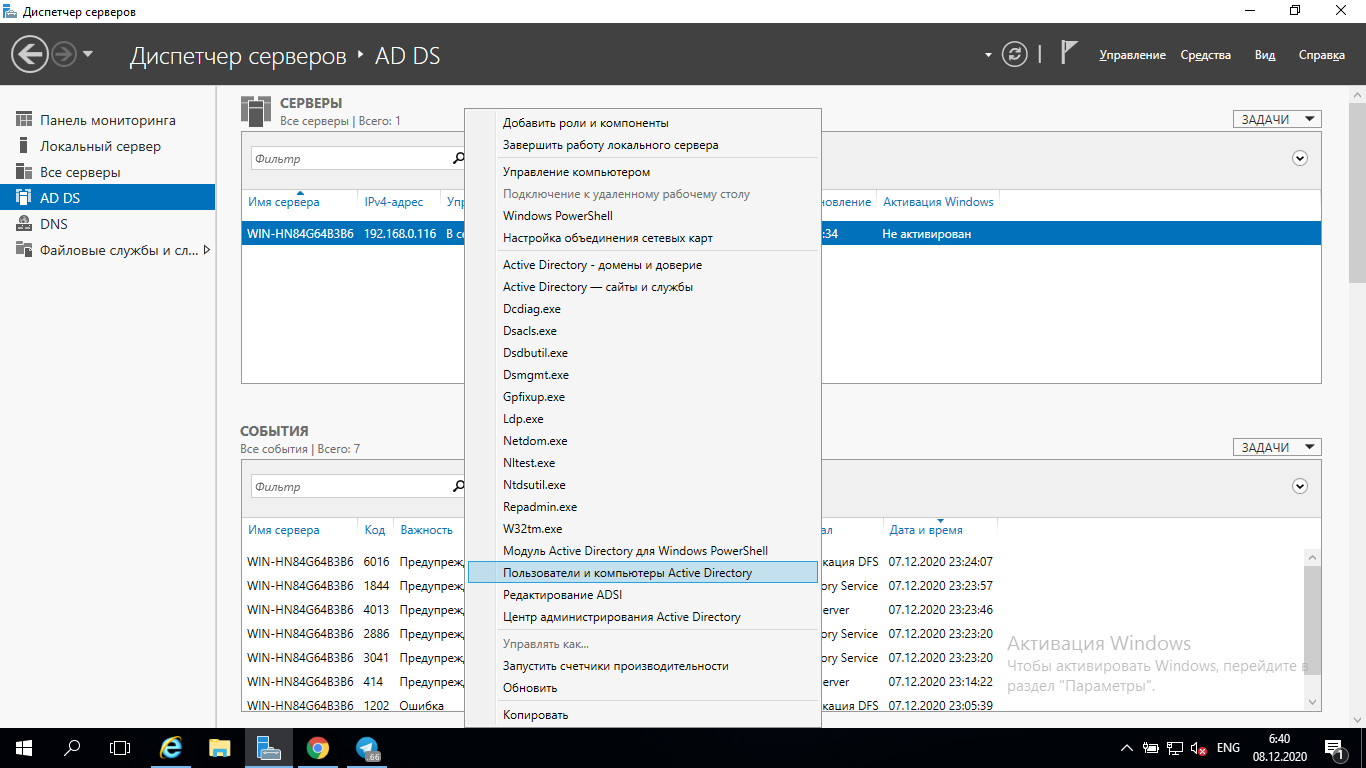

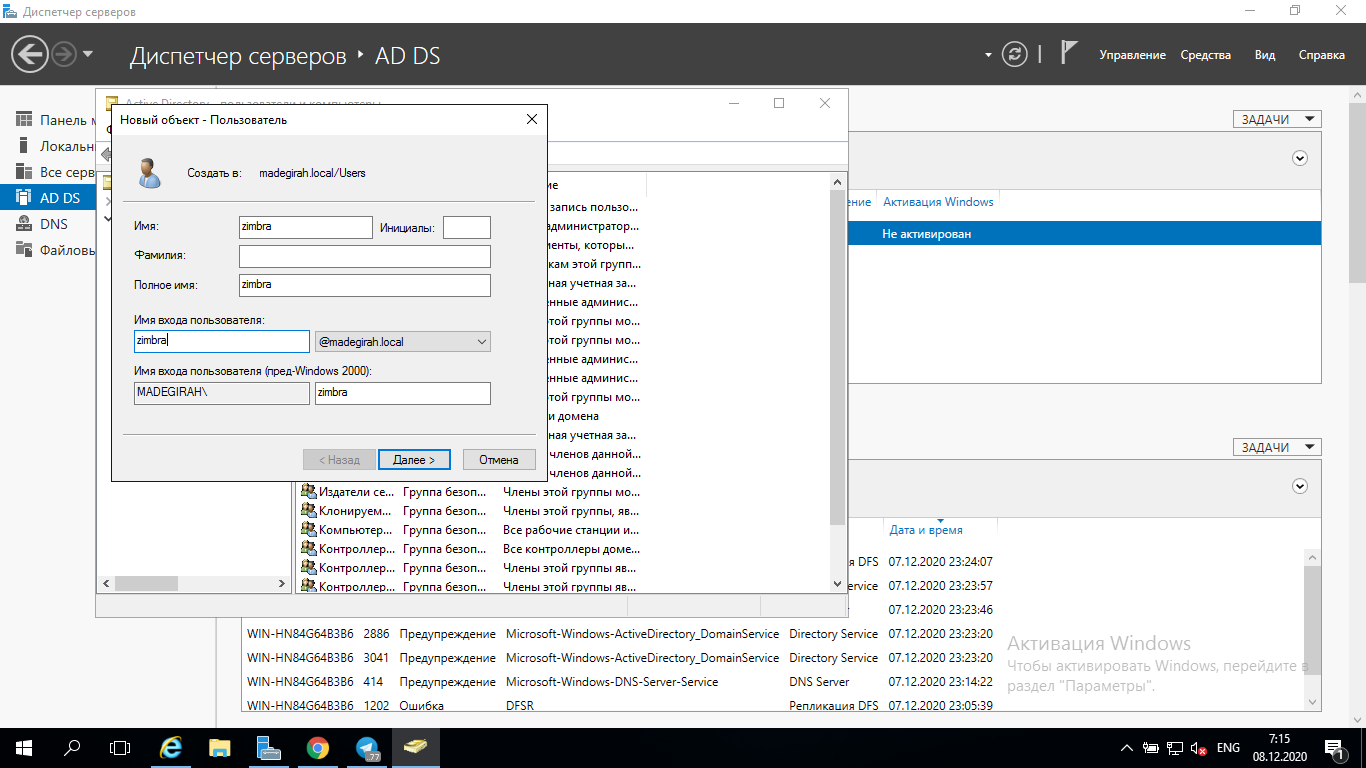

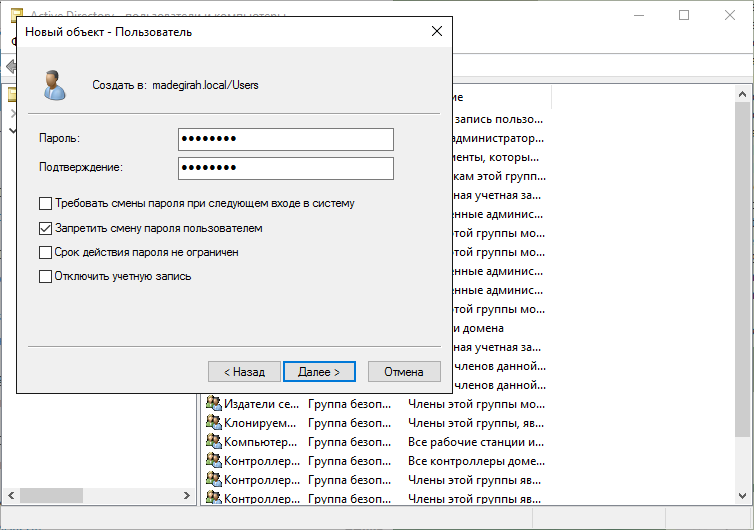

Pertama-tama, kita perlu membuat akun zimbra baru di AD dan mencegahnya mengubah kata sandi.

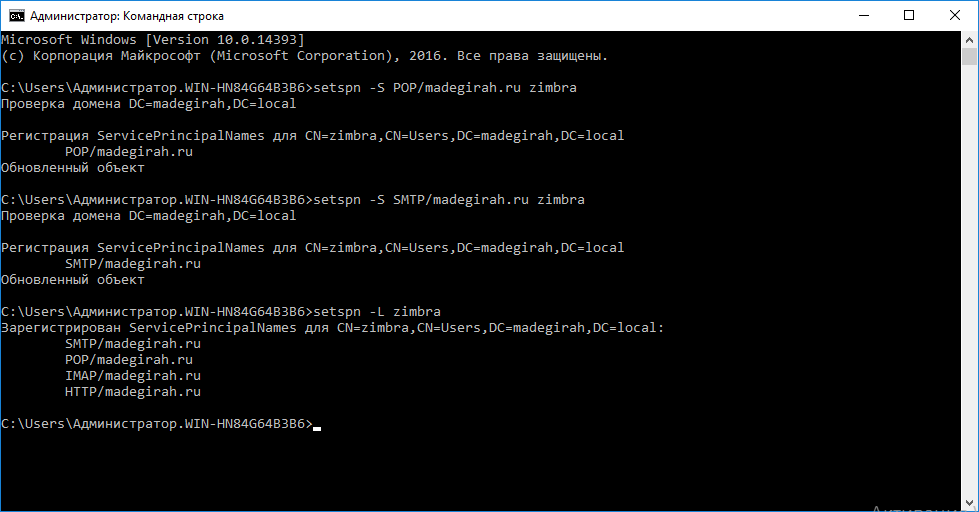

Setelah itu, pada pengontrol domain, kami akan membuat sejumlah data SPN untuk itu. Dalam kasus kami, ini akan menjadi prinsipal untuk protokol http, pop, imap dan smtp. Untuk menambahkannya ke akun zimbra Anda, Anda perlu menjalankan perintah satu per satu

- setspn -S HTTP / madegirah.ru zimbra

- setspn -S POP / madegirah.ru zimbra

- setspn -S IMAP / madegirah.ru zimbra

- setspn -S SMTP / madegirah.ru zimbra

Setelah itu, periksa apakah semua principal yang dibutuhkan telah ditambahkan ke pengguna menggunakan perintah setspn –L zimbra.

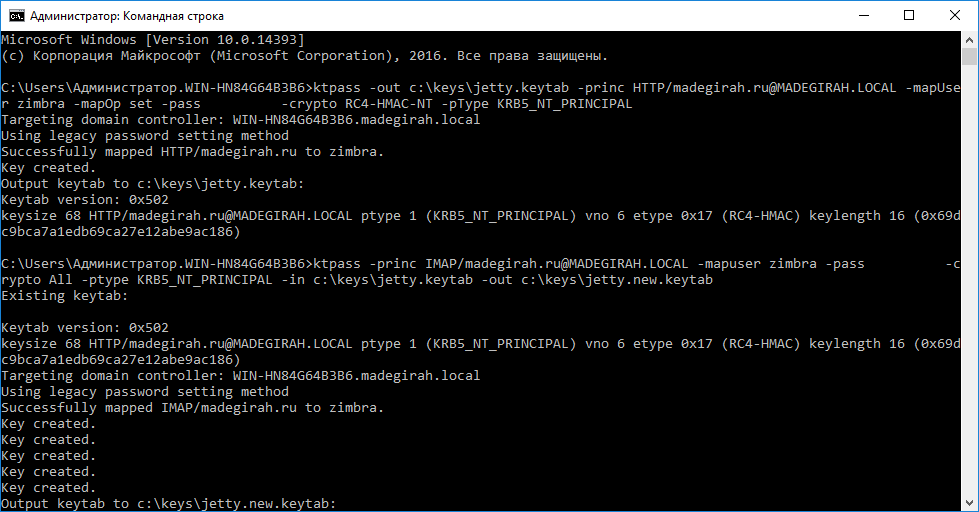

Setelah itu, buat folder C: \ keys pada pengontrol domain, di mana kami akan menambahkan file keytab yang dihasilkan menggunakan Kerberos. Mari buat keytab pertama kita menggunakan perintah ini:

ktpass -out c: \ keys \ jetty.keytab -princ HTTP/madegirah.ru@MADEGIRAH.LOCAL -mapUser zimbra -mapOp set -pass ******** -crypto RC4 -HMAC-NT -pType KRB5_NT_PRINCIPAL Membuat

keytab utama tunggal . Sekarang kita perlu menambahkan 3 prinsipal lagi. Ini dilakukan dengan menggunakan perintah berikut:

- ktpass -princ IMAP/madegirah.ru@MADEGIRAH.LOCAL -mapuser zimbra -pass ******** -crypto All -ptype KRB5_NT_PRINCIPAL -dalam c: \ keys \ jetty.keytab -out c: \ keys \ jetty. new.keytab

- ktpass -princ POP/madegirah.ru@MADEGIRAH.LOCAL -mapuser zimbra -pass ******** -crypto All -ptype KRB5_NT_PRINCIPAL -in c:\keys\jetty.new.keytab -out c:\keys\jetty.new1.keytab

- ktpass -princ SMTP/madegirah.ru@MADEGIRAH.LOCAL -mapuser zimbra -pass ******** -crypto All -ptype KRB5_NT_PRINCIPAL -in c:\keys\jetty.new1.keytab -out c:\keys\jetty.new2.keytab

Hasilnya, file c: \ keys \ jetty.new2.keytab akan berisi semua principal yang diperlukan. Mari hapus semua keytab yang diperoleh selama eksekusi instruksi, kecuali jetty.new2.keytab. Kami akan mengganti namanya menjadi jetty.keytab dan menyalinnya ke server dengan Zimbra OSE 9 di folder / opt / zimbra / data / mailboxd / spnego / dan / opt / zimbra / jetty /. Ubah hak akses ke file keytab menggunakan perintah

chown zimbra: zimbra /opt/zimbra/data/mailboxd/spnego/jetty.keytab

chown zimbra: zimbra /opt/zimbra/jetty/jetty.keytab

Sekarang mari kita mulai mengkonfigurasi Kolaborasi Zimbra bawaan Rangkaian utilitas SPNEGO, yang akan bekerja dengan file .keytab yang telah dibuat sebelumnya. Anda dapat mengkonfigurasi SPNEGO menggunakan perintah berikut:

sudo su - zimbra

zmprov mcf zimbraSpnegoAuthEnabled TRUE

mcf zimbraSpnegoAuthRealm MADEGIRAH.LOCAL zmprov

zmprov ms madegirah.ru zimbraSpnegoAuthTargetName HTTP / madegirah.ru

zmprov ms madegirah.ru zimbraSpnegoAuthPrincipal HTTP / madegirah.ru

zmprov ms madegirah.ru zimbraImapSaslGssapiEnabled TRUE

ms zmprov madegirah.ru zimbraPop3SaslGssapiEnabled TRUE

zmprov md madegirah.ru zimbraAuthKerberos5Realm MADEGIRAH. LOKAL

zmprov md madegirah.ru zimbraWebClientLoginURL '/ service / spnego'

zmprov md madegirah.ru zimbraWebClientLogoutURL '../?sso=1'

Kami menarik perhatian Anda pada fakta bahwa tingtur SPNEGO bersifat global, yang berarti bahwa semua domain di server Anda Zimbra harus menggunakan Active Directory yang sama untuk otentikasi.

Langkah selanjutnya adalah mengubah file pengaturan /opt/zimbra/jetty/etc/krb5.ini ke dalam bentuk berikut:

[libdefaults]

default_realm = MADEGIRAH.local

dns_lookup_realm = no

dns_lookup_kdc = no

kdc_timesync = 1

ticket_lifetime = 24h

default_keytab_name = FILE:/opt/zimbra/data/mailboxd/spnego/jetty.keytab

default_tgs_enctypes = arcfour-rc4-md5 rc4-hmac des-cbc-crc des-cbc-md5

default_tkt_enctypes = arcfour-rc4-md5 rc4-hmac des-cbc-crc des-cbc-md5

permitted_enctypes = arcfour-rc4-md5 rc4-hmac des-cbc-crc des-cbc-md5

[realms]

MADEGIRAH.local = {

kdc = DC.MADEGIRAH.LOCAL

admin_server = DC.MADEGIRAH.LOCAL

default_domain = MADEGIRAH.LOCAL

}

[domain_realm]

madegirah.local = MADEGIRAH.LOCAL

.madegirah.local = MADEGIRAH.LOCAL

.local = MADEGIRAH.LOCAL

[appdefaults]

autologin = true

forwardable=true

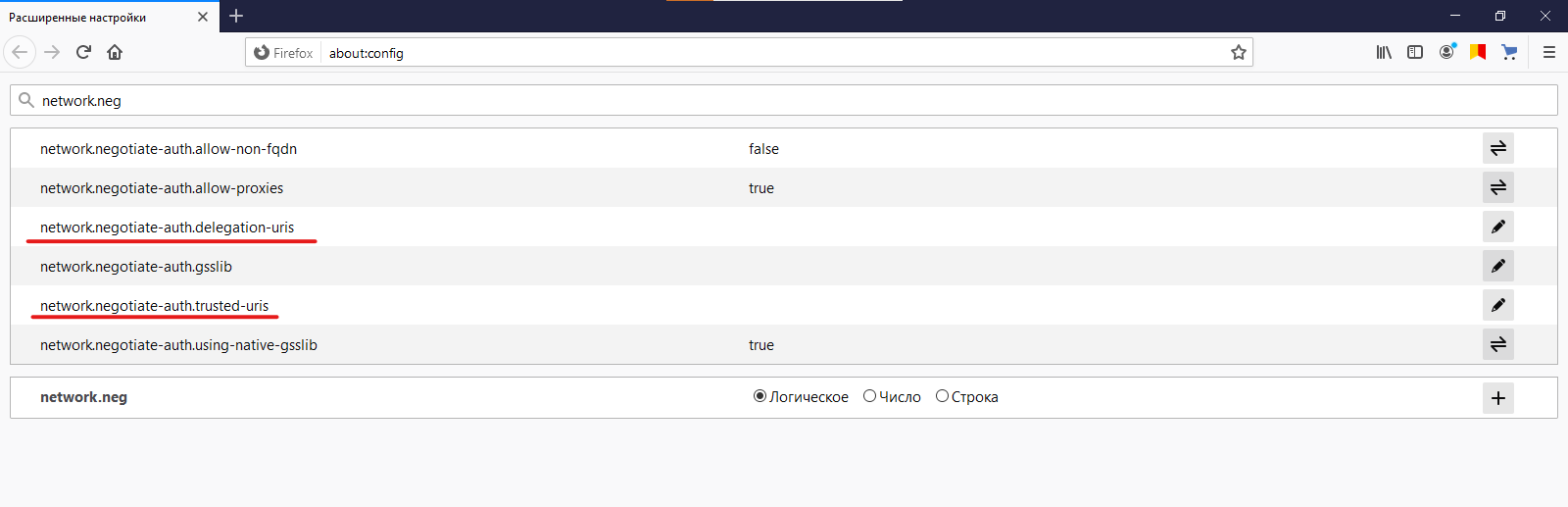

Ini menyelesaikan konfigurasi sisi server dan yang tersisa hanyalah membuat beberapa perubahan pada pengaturan di sisi pengguna. Secara khusus, browser perlu dikonfigurasi untuk bekerja dengan SPNEGO. Untuk Firefox, masukkan about: config di bilah alamat dan masukkan network.neg di bidang pencarian. Di bidang yang ditampilkan yang berisi kata uris pada namanya, tentukan nilai madegirah.ru, atau

https://

.

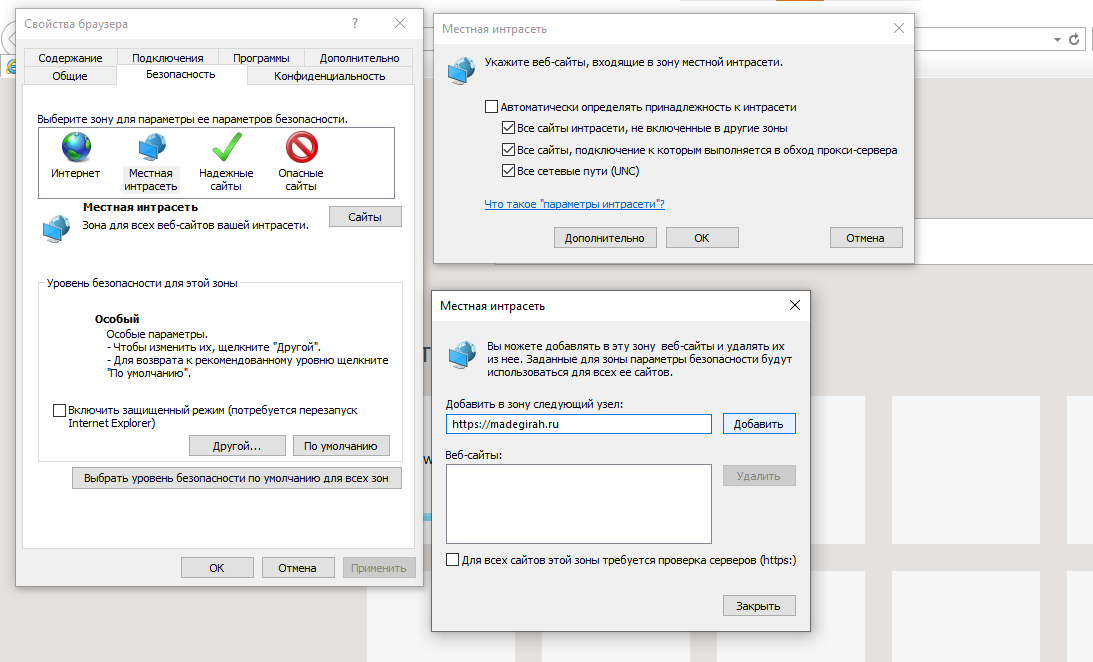

Untuk Internet Explorer, tambahkan madegirah.ru ke intranet lokal . Anda juga dapat melakukan ini melalui kebijakan grup. Google Chrome mengambil pengaturan Internet Explorer.

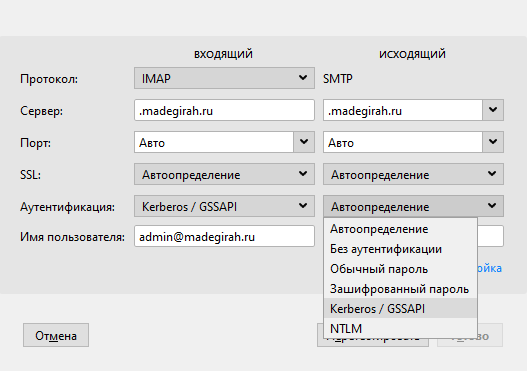

Untuk autentikasi SSO di klien email Thunderbird, Anda harus menentukan jenis autentikasi GSSAPI saat menyiapkan akun Anda. Agar ini berfungsi, kami sebelumnya menambahkan prinsip untuk IMAP, POP, dan SMTP. Harap diperhatikan bahwa Outlook tidak mendukung jenis otentikasi ini saat menggunakan POP / IMAP dan SMTP karena batasan klien.

Nuansa tidak menyenangkan lainnya bisa berupa peringatan tentang halaman yang tidak aman saat menggunakan sertifikat yang ditandatangani sendiri di Zimbra OSE. Nuansa ini tidak kritis, namun, peringatan yang muncul secara teratur bertentangan dengan prinsip kenyamanan teknologi Single Sign-On. Untuk menghapusnya, Anda perlu menginstal sertifikat Zimbra OSE pada mesin target.

Untuk melakukan ini, perintah berikut diperlukan di server Zimbra:

sudo su

cd / opt / zimbra / ssl / zimbra / ca

openssl x509 -in ca.pem -outform DER -out ~ / zimbra.cer

Setelah itu, sertifikat yang diterima harus ditransfer pada mesin target dan klik dua kali di atasnya. Di jendela yang terbuka, Anda perlu memilih "Instal sertifikat" dan mengimpornya di Wizard Impor Sertifikat. Satu-satunya peringatan saat memasangnya adalah saat memilih penyimpanan untuk sertifikat, Anda harus menempatkannya di penyimpanan "Otoritas Sertifikasi Root Terpercaya". Selain itu, Anda dapat menginstal sertifikat ini melalui Kebijakan Grup.

Setelah sertifikat ini ditetapkan sebagai tepercaya, peringatan saat memasuki klien web Zimbra OSE dan saat menggunakan Thunderbird akan berhenti muncul.