Komputer selalu menjadi medan pertempuran. Pertempuran abadi peretasan dan perlindungan dimulai dengan kemunculan PC massal pertama dan akan berlanjut selama umat manusia masih ada. Peretas pertama adalah peneliti yang mencari cara untuk mengoptimalkan komputasi, menemukan mode operasi yang lebih efisien, dan memanfaatkan kemampuan komputer yang sedikit. Kemudian tidak ada istilah "hacker", orang-orang yang terlibat dalam "hacking" sekarang akan disebut pemrogram sistem dan pemrogram mikrokontroler, masih berdetak untuk setiap byte tambahan dan menulis pada tingkat yang rendah.

Sulit untuk mengetahui kapan hiburan menjadi berbahaya dan kemudian mementingkan diri sendiri. Awalnya, korupsi data atau perangkat keras tidak menghasilkan keuntungan, karena menulis virus banyak penyendiri, amatir dalam arti kata yang baik, orang tidak mencari keuntungan.

Jaringan mengubah segalanya ...

Prasyarat untuk EDR

Untuk waktu yang lama, virus komputer adalah program yang sangat spesifik. Mereka harus bertahan dalam kondisi yang sangat sempit dari komputer yang lemah dengan sumber daya yang terbatas, penulis virus adalah guru dari Assembler, mereka benar-benar mengetahui semua seluk-beluk komputer pada tingkat rendah. Tetapi komputer menjadi lebih kuat, mereka terhubung dengan jaringan dan semuanya berbau uang besar. Peretasan dijalankan, sekarang ini adalah bisnis yang serius dan besar, kerentanan dijual untuk banyak uang, lalu lintas utama jaringan komputer adalah DDoS. Pertahanan terhadap serangan telah menjadi bisnis besar juga. Lewatlah sudah hari-hari ketika perangkat lunak anti-virus dibeli pada floppy disk dan hanya dilindungi satu komputer. Bahkan konsep “virus” dan “antivirus” sudah menjadi usang, seluruh organisasi menjadi sasaran serangan, dan ini bukan lagi hanya penggemar yang kesepian.

Tetapi program serangan tetap spesifik untuk waktu yang cukup lama; mereka dapat dikenali dari ciri khasnya, pola perilaku, dan vektor serangannya. Antivirus yang bekerja sesuai dengan prinsip "dosovskiy" kuno cukup efektif, analisis heuristik memungkinkan Anda menemukan virus terenkripsi dan polimorfik dengan cepat. Pakar keamanan telah mengembangkan metode perlindungan baru berdasarkan analisis komprehensif dari berbagai tanda aktivitas berbahaya, seperti: lalu lintas jaringan yang tidak biasa, aktivitas akun pengguna yang mencurigakan, adanya program yang mencurigakan di komputer, dll. SIEM (Keamanan Informasi dan Event Management) sistem mengidentifikasi komputer yang terinfeksi dengan menganalisis log jaringan perusahaan. Dan sistem lokal EPP (Endpoint Protection Platform) menjaga ketertiban di tempat kerja karyawan sesuai dengan prinsip antivirus dan firewall klasik.

Tampaknya semuanya terkendali, tetapi masalahnya datang dari sisi lain.

Kevin di tahun-tahun awalnya, foto dari kantor polisi

Sejak zaman Kevin Mitnick yang terkenal - Rekayasa sosial klasik tidak hanya berhasil digunakan hingga saat ini, tetapi juga berkembang seiring dengan perkembangan zaman. Anda tidak perlu lagi memanggil sendiri semua nomor milik perusahaan untuk menemukan karyawan ceroboh yang bersedia membuka pintu atau memasukkan perintah yang dibutuhkan pencuri. Skrip paling sederhana akan mengirim puluhan ribu email palsu, bot akan mengetuk pengirim pesan instan dan jejaring sosial, dan situs phishing akan mengumpulkan banyak sekali kata sandi. Serangan seperti itu tidak memiliki tanda tangan khusus; tidak dapat dilacak oleh log firewall. Program yang sangat terspesialisasi yang ditulis untuk langkah-langkah keamanan khusus dari perusahaan yang telah dipilih sebelumnya juga akan diteruskan oleh antivirus tanpa membunyikan alarm.

Baru-baru ini, pada 2013, Symantec menyelidiki aktivitas grup peretas bernama Thrip... Tindakan mereka sangat berhasil justru karena mereka praktis tidak menggunakan "perangkat lunak peretas" tradisional, yang meninggalkan jejak yang sudah dikenal dan dikenal baik oleh sistem keamanan modern. Para peretas ini menggunakan rekayasa sosial untuk menyusup ke suatu organisasi. Untuk mendapatkan hak administrator, utilitas biasa diubah satu kali, tanpa memperlihatkan tanda tangan yang sama di peretasan yang berbeda. Selain itu, program atau skrip semacam itu digunakan sangat singkat dan kemudian menghapus dirinya sendiri tanpa meninggalkan jejak apa pun, atau lebih buruk lagi, mereka hanya ada di RAM, tidak pernah menulis kode mereka ke file, menyimpan data dalam registri, dan memanggil PowerShell standar agar berfungsi. exe atau wmic.exe, yang tidak membunyikan alarm untuk antivirus konvensional. Setelah memasuki sistem, utilitas utilitas yang paling umum digunakan,yang diizinkan oleh kebijakan keamanan. Misalnya, Thrip menggunakan program uji penetrasi yang dimodifikasi untuk melakukan penetrasi Mimikatz , “dirancang untuk mempelajari C dan bereksperimen dengan keamanan Windows,” dan kemudian, untuk mengontrol komputer yang disusupi dari jarak jauh, mereka menggunakan utilitas PsExec Microsoft dari paket PsTools dan program legal lainnya, LogMeIn . Untuk mencuri data, mereka tidak menggunakan spyware yang licik, tetapi klien FTP WinSCP yang paling umum .

Aktivitas ini hampir tidak terlihat untuk alat seperti SIEM dan EPP.

Bagaimana EDR bekerja

Pada tahun 2013 yang sama, Anton Chuvakin (seorang spesialis keamanan komputer Rusia yang lulus dari Fakultas Fisika Universitas Negeri Moskow, bekerja di luar negeri) mengusulkan untuk memilih kategori alat baru untuk mencegah serangan peretas dan menyebutnya ETDR (Endpoint Threat Detection & Response), kemudian singkatan EDR diterima secara umum. ... Endpoint mengacu pada server, workstation desktop, laptop, dan smartphone.

Anton Chuvakin

Apa perbedaan EDR dari metode perlindungan lain yang lebih tradisional?

Perbedaan utama antara EDR dan SIEM adalah bekerja dengan data lokal dan mencatat peristiwa yang terjadi di komputer tertentu. SIEM memonitor lalu lintas jaringan global dalam suatu organisasi, membuat sistem ini mengumpulkan data dari setiap komputer sangat mahal dan membutuhkan terlalu banyak daya.

Faktanya, ini adalah pengembangan logis dari antivirus dan sistem EPP biasa yang memantau aktivitas lalu lintas yang mencurigakan dan mencari program jahat yang diketahui. Tetapi jika antivirus menangkap perangkat lunak berbahaya pada saat diluncurkan, alat EDR masuk lebih dalam.

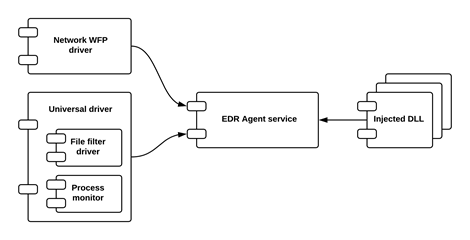

Setiap sistem EDR terdiri dari beberapa modul khusus, yang interaksinya dapat dibongkar menggunakan contoh EDR dari Comodo Cybersecurity, yang memposting kode sumber untuk Open EDR untuk berbagi:

- Core Library - kerangka dasar yang berisi fungsi-fungsi utama dan merupakan inti dari sistem;

- Layanan Agen EDR - aplikasi EDR itu sendiri;

- Process Monitor - DLL-library yang disuntikkan ke berbagai proses untuk mencegat panggilan API dan alat untuk bekerja dengannya;

- Driver filter file - filter sistem file mini yang menghalangi permintaan I / O sistem file, memantau akses ke registri, melindungi komponen dan pengaturan EDR, dll.

- Monitor jaringan - komponen untuk memantau aktivitas jaringan;

Pengaturan yang fleksibel memungkinkan pemfilteran alarm palsu dan menyesuaikan sistem untuk jaringan tertentu dalam organisasi, dan inti sistem terkubur pada tingkat yang sangat dalam menggunakan "teknologi peretas" seperti Rootkit.

Selain analisis tanda tangan dan heuristik, EDR terus memindai sistem untuk IoC (Indikator Kompromi) dan IoA (Indikator Serangan) , melacak tanda-tanda tertentu yang mungkin menunjukkan upaya penyusupan: email phishing, akses ke IP yang mencurigakan -addresses, pelacakan hash file berbahaya, nilai registri, dll.

Tampaknya semua ini tidak jauh berbeda dari antivirus dan firewall biasa? Tidak juga.

Kecerdasan buatan sedang waspada

Organisasi nirlaba MITER Corp telah mengumpulkan sejumlah besar data dari log pemindaian jaringan perusahaan dan titik akhir yang dikumpulkan selama penetrasi penjahat dunia maya ke dalam sistem, serta pengujian penetrasi dan penelitiannya sendiri, mengaturnya dan mengidentifikasi taktik serangan utama. Versi pertama database disajikan pada tahun 2013, setiap tahun diperluas dan ditambah.

Threat Intelligence mengacu pada analisis data EDR yang dipindai ketika dicocokkan dengan taktik penyerang yang diketahui. Ketika berkorelasi positif dengan pola MITRE ATT & CK, sistem akan membunyikan alarm dan, jika perlu, dapat merangkum ancaman di kotak pasir dan memutuskan mesin yang mencurigakan dari jaringan komputer. Pada saat yang sama, pengumpulan log yang sangat rinci dan sistematis memungkinkan insinyur keamanan untuk dengan cepat menemukan pelanggaran setelah mendeteksi fakta penyusup yang memasuki sistem dan penyelidikan lebih lanjut atas insiden tersebut.

Baru-baru ini, perusahaan Inggris Micro Focus International mempresentasikan laporan tentang tren terkini dalam keamanan informasi. Survei 15 item dikirim ke beberapa ratus profesional dari berbagai negara. Ternyata 90% menggunakan basis MITRE ATT & CK dan 93% menggunakan teknologi AI dan ML.

Analisis data yang didukung AI membawa Anda ke level berikutnya, dari Threat Intelligence hingga Threat Hunting. Profesional keamanan menyimulasikan berbagai serangan pada infrastruktur perusahaan mereka, mengidentifikasi kerentanan sebelumnya, dan mengambil langkah untuk memperkuatnya.

Vektor lain untuk aplikasi AI dalam keamanan adalah analisis perilaku karyawan.

Sebuah peta dibuat dari aktivitas biasa di akun karyawan, yang menurutnya lalu lintas dan program yang dijalankan kurang lebih sama dari hari ke hari. Dan jika tiba-tiba ternyata dia masuk larut malam, meluncurkan perangkat lunak atipikal untuknya dan mencoba mengakses alamat yang tidak dikenal di Internet, sistem akan membunyikan alarm dan dapat memblokir akun.

Masa depan sudah dekat

Penulis fiksi ilmiah Kanada Peter Watts dalam trilogi Rifters yang suram, yang berlangsung dalam waktu dekat, menggambarkan "otot" - gel pintar yang terdiri dari sel-sel saraf korteks serebral, yang dibiakkan di atas substrat buatan. Ilmuwan telah belajar untuk membentuk koneksi di dalamnya, seperti yang ada di otak manusia, dan untuk membuat biokomputer berkinerja tinggi atas dasar itu, melebihi jaringan saraf komputer yang berkuasa. Intrik utama dari trilogi terhubung dengan kekhasan "pemikiran" perangkat semacam itu, tetapi saya hanya akan memberi tahu Anda tentang satu area penerapannya.

Di masa depan, virus komputer dan serangan jaringan telah memblokir semua saluran informasi sedemikian rupa sehingga Internet, dalam pemahaman modern kita, sudah tidak ada lagi. Kemudian, sebagai antivirus, mereka mengadopsi "gel pintar", yang tidak dapat dibodohi dengan enkripsi dan polimorfisme sederhana, mereka melacak pola peretasan dengan cepat dan segera menghentikannya. Tindakan ini sepenuhnya membersihkan jaringan komputer dari ancaman semacam itu.

Siapa tahu. Mungkin database seperti yang dikumpulkan MITER dan pembelajaran mesin akan membersihkan internet dari virus lebih cepat daripada yang dibayangkan Peter Watts? Meskipun, penjahat dunia maya juga dapat menggunakan teknologi AI. Apalagi, ada bukti bahwa mereka sudah menguasainya ...