Karenanya, jangka waktu serangan tersebut pendek. Dalam 73% kasus, domain palsu aktif selama satu hari dan digunakan untuk mengirim sejumlah kecil pesan, atau bahkan satu, ke korban yang telah ditentukan. Analisis serangan menggunakan domain serupa menunjukkan bahwa pada tahun 2020 mereka paling sering ditargetkan pada perusahaan e-commerce (pengiriman bahan makanan, belanja online, penjualan tiket pesawat, dll.). Layanan TI berada di posisi kedua, diikuti oleh produksi industri dan ritel. Tahun lalu, penyelarasannya berbeda: relatif "mahal" (dalam hal waktu yang dihabiskan untuk eksplorasi awal, tetapi bukan teknologi), serangan tersebut mengancam terutama perusahaan-perusahaan di industri keuangan.

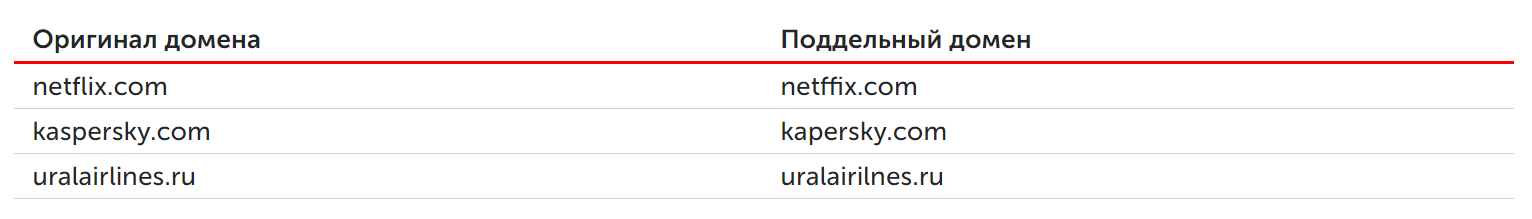

Perusahaan besar menginvestasikan upaya tertentu untuk melindungi dari serangan dari domain dengan huruf ekstra (hilang, membingungkan): paling sering ini adalah pendaftaran preventif dari semua domain serupa. Pendekatan ini memiliki kelemahan yang dapat dimengerti: ada banyak opsi untuk domain, dan dalam organisasi besar, surat palsu tidak hanya berasal dari alamat yang mirip dengan “sendiri”, tetapi juga dari alamat yang terlihat seperti kontak kontraktor. Metode kedua adalah menambahkan domain yang mirip ke daftar hitam, yang penuh dengan kesalahan ketik dan memblokir pesan yang sah. Studi ini mengusulkan metode perlindungan menggunakan solusi anti-spam modern. Ini tidak hanya mempertahankan daftar terbaru dari domain mirip yang sudah digunakan, tetapi juga menganalisis pengirim surat sesuai dengan algoritma tertentu. Pesan dari sumber yang sebelumnya tidak dikenal dikarantina, dan catatan whois dianalisis,waktu pembuatan domain dan parameter lainnya dicatat. Kesamaan alamat pengirim dengan korespondensi biasa, dikombinasikan dengan informasi lain yang diungkapkan selama analisis domain, memungkinkan Anda memisahkan korespondensi normal dari serangan phishing dengan lebih akurat.

Artikel tersebut berisi data dari unit FBI dan Internet Crime Complaint Center. Statistik gabungan dari laporan selama lima tahun terakhir menunjukkan bahwa kerusakan akibat serangan email telah tumbuh lima kali lipat di Amerika Serikat saja. Contoh umum dari serangan BEC yang berhasil sangat mencolok dalam skala dan relatif mudah diserang. $ 50 juta dicuri dengan mengirimkan faktur dari domain yang mirip dengan pabrikan besar Taiwan. Anak perusahaan Toyota kehilangan 37 juta . Contoh penipuan surat yang sedikit lebih halus: penjahat dunia maya telah terhubungke korespondensi antara dua klub sepak bola dan mengambil salah satu tahapan transfer pemain ke rekening mereka. Kerusakannya setengah juta dolar. Terlepas dari evolusi metode komunikasi modern (messenger dan teleconferencing), email tetap menjadi alat bisnis yang digunakan secara aktif dan tidak kalah seringnya.

Apa lagi yang terjadi

Kerentanan serius telah ditemukan di perangkat medis seperti MRI GE dan mesin sinar-X. Teknik ini dikendalikan oleh komputer berbasis Unix yang dapat disambungkan oleh pabrikan untuk pemeliharaan. Login dan kata sandi untuk koneksi adalah default dan tidak dapat diubah oleh organisasi pengoperasi. Hingga diubah secara paksa oleh perusahaan layanan, disarankan untuk membatasi akses ke perangkat melalui protokol FTP, SSH, dan Telnet standar.

FireEye menginformasikantentang meretas server dan mencuri alat untuk menguji keamanan perimeter perusahaan. Dengan kata lain, penjahat dunia maya memperoleh akses ke serangkaian "kunci utama" - eksploitasi untuk berbagai kerentanan dalam perangkat lunak dan infrastruktur jaringan. Selain mengungkapkan informasi kepada publik, perusahaan juga memposting seperangkat aturan di Github untuk mengidentifikasi dan memblokir serangan menggunakan perangkat lunak curian.

Publikasi lain oleh Kaspersky Lab for 2020 examkebiasaan baru pekerja jarak jauh dan ancaman terkait. Serangan terhadap karyawan tidak berubah secara fundamental tahun ini, tetapi ada lebih banyak kerentanan dalam infrastruktur perusahaan. Salah satu contoh dalam penelitian ini: penggunaan luas komputer rumah dan akun pribadi dari jarak jauh - paling sering akun dalam surat dan instant messenger - untuk tugas-tugas kantor. Atau sebaliknya - menggunakan komputer kerja untuk urusan pribadi.