Setiap grup cyber memiliki seperangkat persyaratan khusus untuk infrastruktur jaringan. Seseorang membutuhkan server sementara untuk kata sandi brute force, pemindaian jaringan atau email phishing, yang lain membutuhkan hosting antipeluru yang tersembunyi di balik rantai proxy terbalik. Namun, semua keragaman bermuara pada beberapa skenario tipikal:

- menghosting situs dengan konten ilegal atau meragukan,

- hosting infrastruktur manajemen,

- aplikasi dan komponen layanan hosting,

- menghosting anonymizer, proxy maju dan mundur,

- server khusus untuk pemindaian dan serangan brute force,

- platform untuk phishing dan spamming.

Dengan demikian, infrastruktur jaringan kriminal umumnya terdiri dari bidang-bidang berikut:

- layanan hosting khusus,

- hosting berdasarkan server yang disusupi,

- kerahasiaan dan layanan anonimitas,

- Layanan DNS.

Mari kita lihat lebih dekat komponen ini dan mulai dengan layanan hosting khusus.

Hosting antipeluru

Setiap aktivitas ilegal cepat atau lambat mengarah pada fakta bahwa sumber daya yang terkait dengannya menjadi objek perhatian lembaga penegak hukum. Dan kemudian alamat IP dari sumber daya ini diblokir, server disita, dan domain dipartisi. Situasi ini mengarah pada gangguan serangan dunia maya dan kebutuhan untuk mengeluarkan dana untuk mengatur infrastruktur baru. Untuk menghindari situasi seperti itu, bangunan ilegal menggunakan layanan yang kebal terhadap permintaan polisi.

Misalnya, undang-undang Belize dan Seychelles mengizinkan perusahaan yang menyediakan layanan hosting semacam itu untuk mengabaikan semua permintaan dari lembaga penegak hukum terkait sumber daya yang dihosting di fasilitas mereka. Akibatnya, banyak situs hosting antipeluru dihosting di sana.

Contoh lain adalah menempatkan tuan rumah kriminal di rumah pribadi. Itu adalah pusat data ilegal, yang berisi lebih dari 100 server, yang baru-baru ini ditemukan dan dihilangkan oleh polisi Ukraina.

Layanan aliran cepat

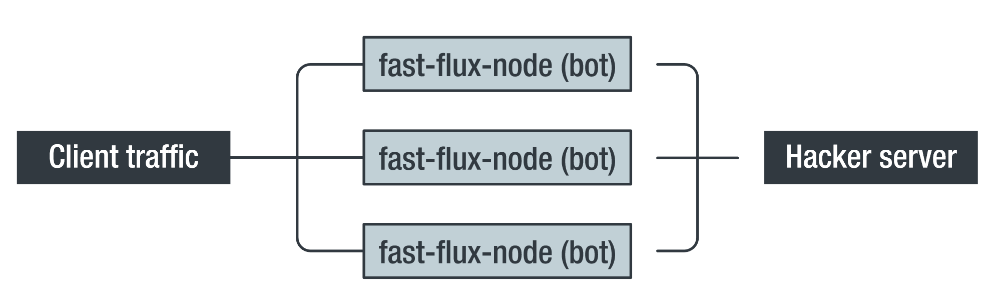

Fast-flux adalah teknologi legal yang digunakan untuk meningkatkan ketersediaan layanan dan load balancing dengan terus-menerus mengalihkan resolusi nama domain ke kumpulan alamat IP. Pendekatan ini memungkinkan penjahat mencapai peningkatan resistensi terhadap peretasan dan intersepsi, memungkinkan mereka menyembunyikan lokasi server mereka. Kumpulan alamat IP sering digunakan untuk menghubungkan proxy balik dan dapat disediakan oleh beberapa sumber: VPS cloud sewaan, host botnet, atau mesin yang disusupi.

Bagaimana fluks cepat bekerja sebagai layanan lapisan perantara. Sumber (selanjutnya, kecuali disebutkan lain): Trend Micro

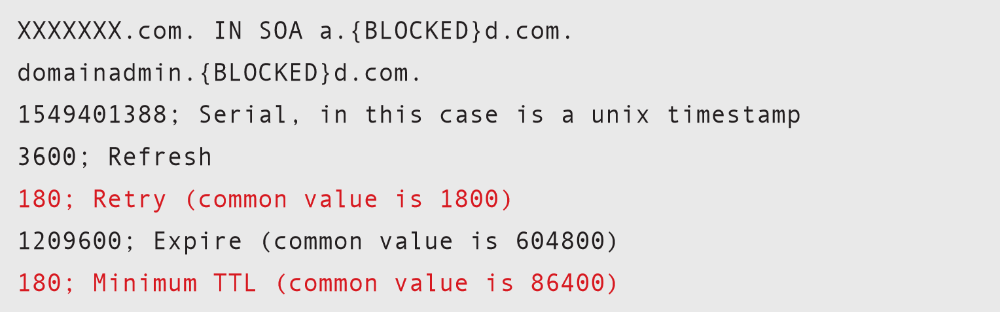

Inti dari metode fluks cepat adalah menggunakan TTL pendek (time-to-live) untuk rekam DNS A. Hal ini mencegah penahapan server DNS untuk menyimpan nama domain dan memaksa mereka untuk selalu meminta izin dari server Sistem Nama Domain (DNS) yang diiklankan. Nilai TTL yang rendah memungkinkan penyerang mengarahkan domain ke alamat IP di kumpulan khusus dengan frekuensi tinggi dan memastikan ketersediaan layanan bahkan jika beberapa alamat disusupi atau dilarang oleh ISP.

Data DNS khusus yang berubah cepat

Nilai TTL yang ditampilkan dalam warna merah disetel dengan percobaan ulang rendah yang tidak biasa dan waktu TTL minimum (dalam detik). Dalam keadaan normal, hal ini akan memberikan beban tambahan pada server DNS, tetapi dalam kasus fluks cepat, tujuannya adalah untuk menekan mekanisme cache sehingga klien disajikan dengan alamat IP yang valid, yang saat ini disediakan oleh infrastruktur "fluks cepat".

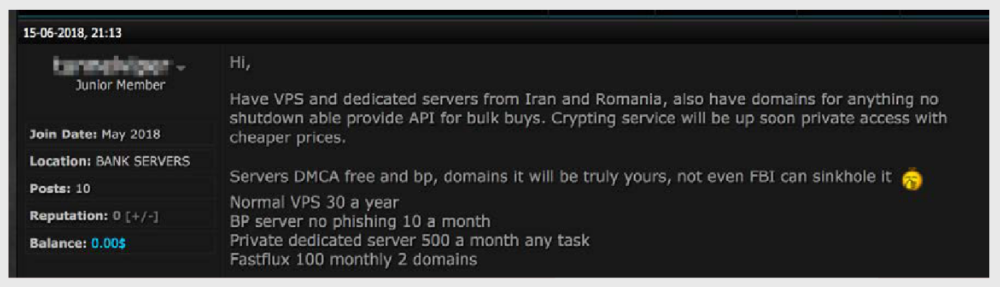

Layanan aliran cepat cenderung lebih mahal daripada hosting antipeluru karena operator mereka harus mempertahankan kumpulan alamat IP untuk menyediakan infrastruktur "aliran cepat", yang memerlukan biaya tambahan.

Layanan fast-flux berharga $ 100 untuk dua domain per bulan, sementara sewa server antipeluru bulanan adalah $ 10.

Perlindungan DDoS

Kelompok cybercriminal bersaing satu sama lain tidak kurang dari organisasi hukum, dan sebagai sarana persaingan mereka mengatur serangan penolakan layanan ke sumber daya pesaing menggunakan metode Layer4 dan Layer7. Itulah sebabnya banyak layanan antipeluru menawarkan hosting perlindungan DDoS atau layanan perlindungan DDoS yang dapat Anda gunakan untuk sumber daya Anda.

Biasanya, layanan tersebut disediakan dengan menempatkan sumber daya khusus di depan server yang dilindungi, seperti WAF (Firewall Aplikasi Web).

VDS dari host yang disusupi

Server yang disusupi sering kali digunakan untuk hosting selama satu atau beberapa tahap siklus hidup monetisasi kriminal mereka.

Untuk menangkap kontrol digunakan:

- kerentanan dalam perangkat lunak server,

- serangan bruteforce,

- kunci API yang dicuri,

- mencuri akun melalui server yang terhubung,

- phishing dan kampanye penipuan.

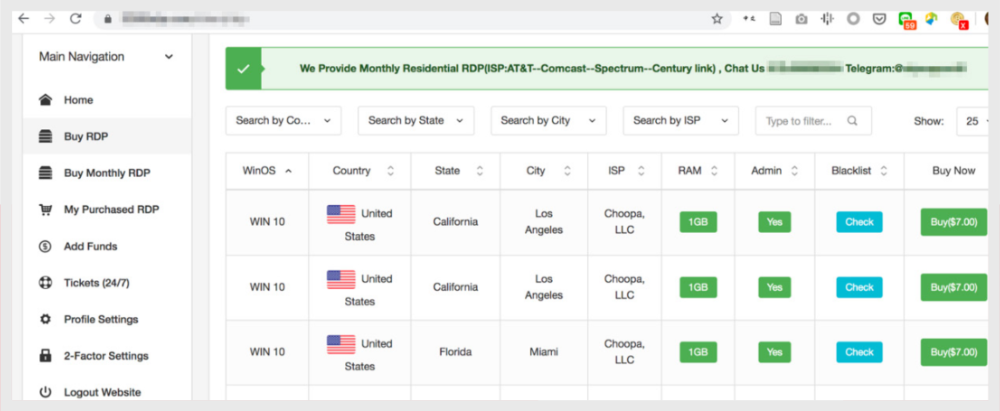

Tebakan kata sandi biasanya digunakan dalam serangan pada layanan SSH, VNC, dan RDP.

Kredensial untuk mengakses server yang dibajak kemudian dijual di toko online bawah tanah:

Toko akun online untuk mengakses server RDP yang disusupi.

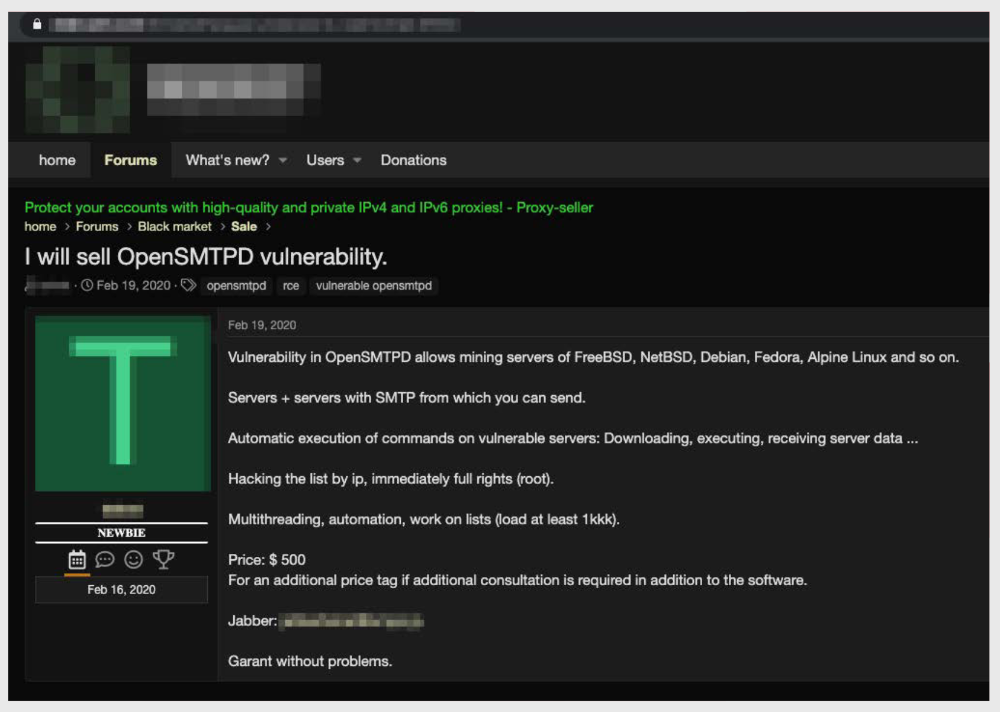

Untuk mengambil alih server yang lebih aman mungkin memerlukan kerentanan zero-day, yang juga ditawarkan di forum cyber.

Pengumuman penjualan kerentanan di OpenSMTPD yang memungkinkan Anda menyusupi server yang menjalankan FreeBSD, NetBSD, Debian, Fedora dan Alpine Linux dan menggunakannya untuk hosting

Mengompromikan cloud hosting

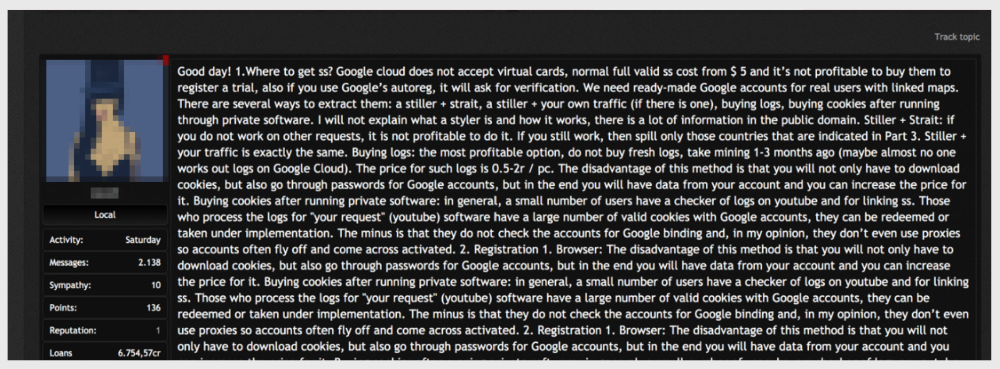

Dari sudut pandang penyerang, Google Cloud dan Microsoft Azure adalah sumber daya yang sangat mudah diakses, karena keduanya memungkinkan pengguna dengan kartu bank yang terhubung ke akun mereka untuk mencoba layanan secara gratis. Hal ini menyebabkan penjahat dunia maya secara aktif mengumpulkan data dari akun Google dengan kartu bank yang terhubung dan kemudian menggunakannya untuk meluncurkan server khusus. Untuk peretas pemula, tutorial terperinci diterbitkan:

Panduan untuk Membuka Google Cloud Hosting dari Akun Google yang Disusupi

Bagi mereka yang tidak ingin repot meretas akun mereka, ada toko yang menawarkan akun Microsoft Azure dan Google Cloud yang telah diretas.

Socks, Proxy dan SSH Tunnels

SOCKS dan layanan proxy memungkinkan penyerang bersembunyi tanpa menarik terlalu banyak perhatian atau memicu deteksi melalui alat pemantauan keamanan jaringan.

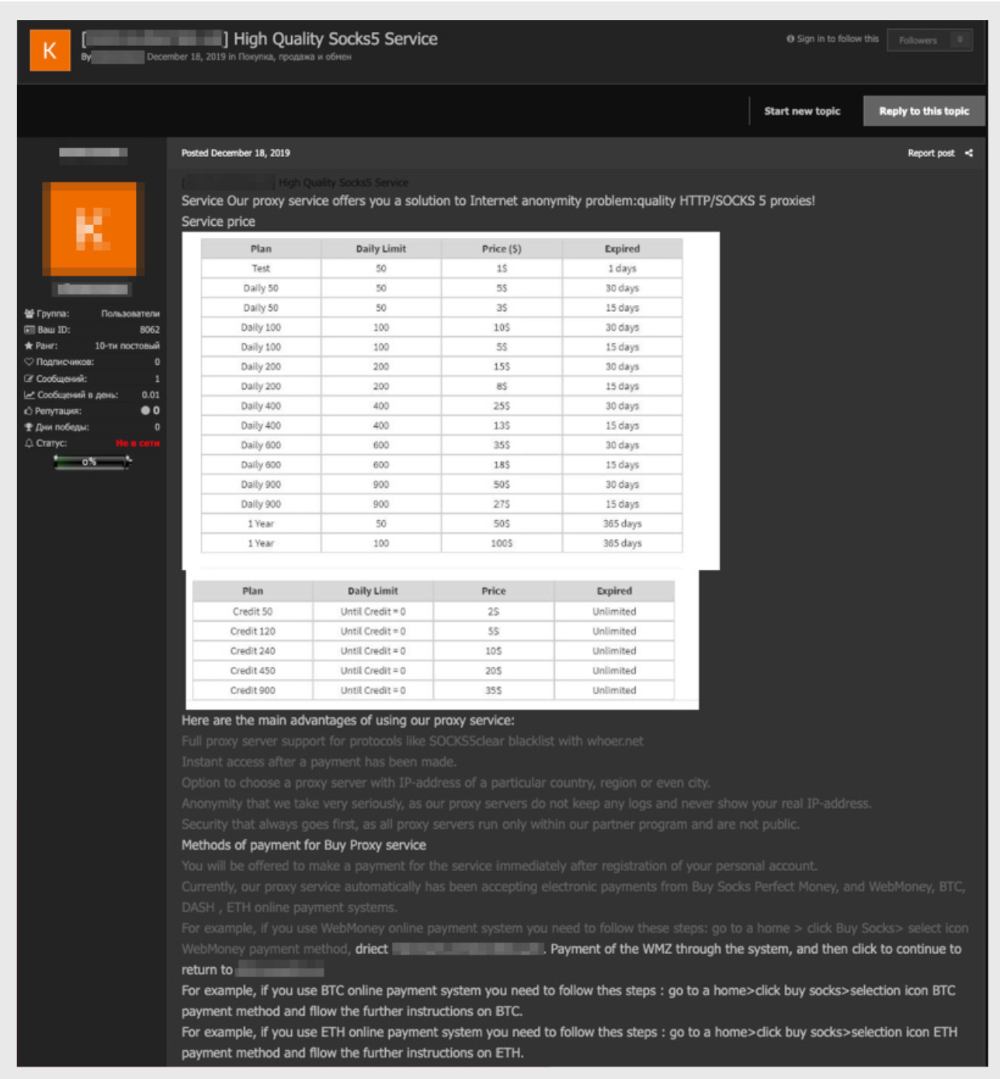

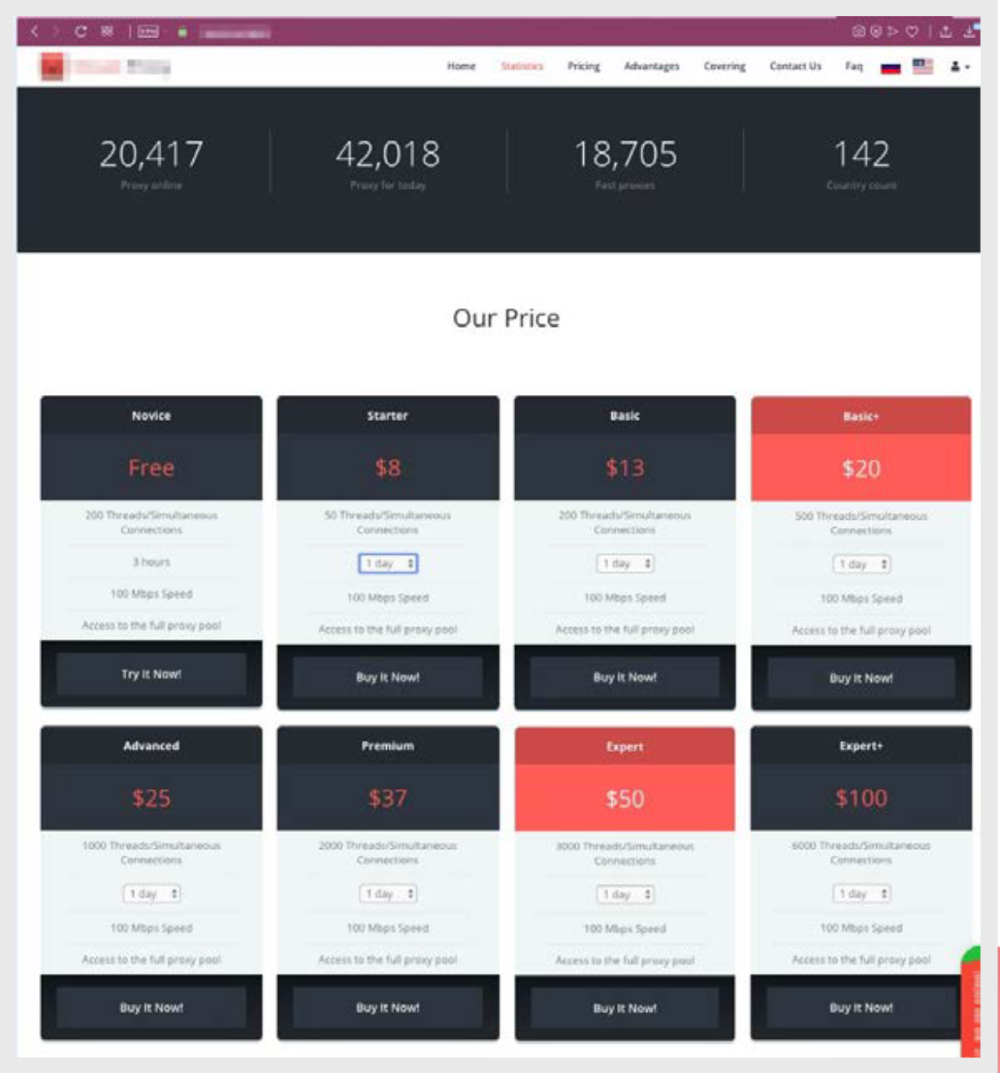

Mengingat permintaan akan alat ini, relatif mudah untuk menemukan sumber daya yang menawarkan untuk membeli proxy SOCKS, dan Anda dapat membayar pembelian dengan mata uang kripto.

Daftar harga untuk proxy SOCKS yang dapat dibayar dengan menggunakan Bitcoin dan Ethereum.

Cara lain untuk menyembunyikan komunikasi adalah melakukan tunneling ke protokol yang sah, misalnya, SSH:

Daftar harga untuk terowongan SSH

Biaya terowongan SSH tergantung pada negara lokasi. Lokasi sangat penting untuk beberapa aktivitas ilegal. Misalnya, sistem anti-penipuan bank menghubungkan informasi tentang pemegang kartu dengan geolokasi alamat IP yang digunakan untuk mencoba menggunakannya. Oleh karena itu, penjahat bersedia membayar lebih untuk membeli terowongan yang cocok tidak hanya dengan negara yang diinginkan, tetapi juga kota.

Menganonimkan VPN

Layanan lain yang diminati di lingkungan penjahat dunia maya adalah VPN anonim, dan di bagian ini preferensi kelompok dibagi: beberapa lebih suka menggunakan VPN komersial legal seperti NordVPN atau ProtonVPN, yang lain menyewa layanan serupa di pasar bawah tanah, dan yang lainnya secara mandiri membuat infrastruktur berdasarkan OpenVPN, WireGuard atau SoftEther ...

Salah satu tanda yang secara tidak langsung menunjukkan bahwa host yang disusupi digunakan untuk menyediakan layanan VPN adalah indikasi "periode jaminan ketersediaan" layanan. Semakin rendah angkanya, semakin mencurigakan layanan ini. Tidak mungkin penyedia VPN yang sah akan menulis dalam istilah bahwa "Jika kredensial yang diberikan tidak berfungsi dalam 24 (48 atau 72) jam ke depan, kredensial baru akan diberikan secara gratis." Tapi inilah yang biasanya ada dalam penawaran layanan ilegal.

Pengumuman Penjualan VPN Langsung Singkat

Tanda lain yang mencurigakan dari kemungkinan sifat kriminal dari anonimisasi layanan adalah ketentuan kontrak. Penyedia VPN legal memberikan layanan setidaknya selama sebulan, sedangkan di lingkungan kriminal, ada layanan VPN untuk jangka waktu tidak lebih dari satu hari. Sulit membayangkan kasus penggunaan legal yang waktu sesingkat itu sudah cukup. Namun, bagi penjahat, ini sudah cukup

- periksa validitas kartu bank yang disusupi,

- periksa validitas akun yang disusupi,

- mendaftarkan akun di platform cloud atau platform hosting konten,

- membuat surat palsu di jejaring sosial,

- meluncurkan kampanye iklan berbahaya.

Penawaran infrastruktur bisnis cyber bayangan tidak terbatas pada layanan yang relatif standar. Mempelajari iklan, Anda dapat menemukan layanan yang cukup menarik yang masih diminati oleh klien khusus, atau sedang mendapatkan tren popularitas.

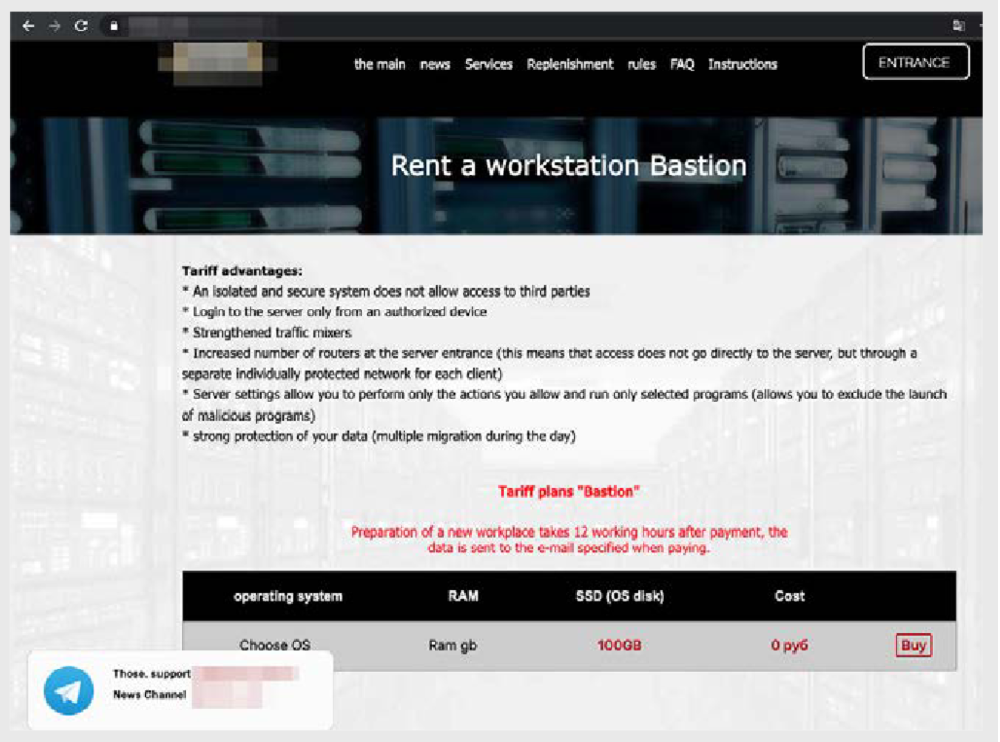

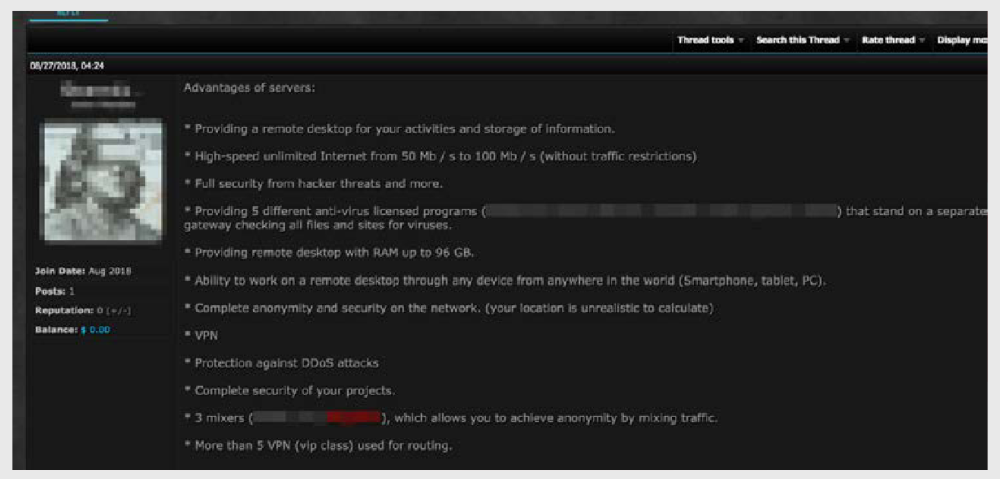

Tempat kerja seluler

Beberapa vendor menawarkan workstation seluler antipeluru kepada mereka yang ingin dilindungi dari pihak luar.

Meskipun kebijakan situs ini secara resmi melarang penyebaran malware, kami menemukan iklan di forum yang

menyarankan bahwa tindakan jahat lainnya dapat diterima: Proposal menyebutkan anonimitas lengkap, ketidakmampuan untuk menemukan pengguna, koneksi internet berkecepatan tinggi, perlindungan DDoS, pencampur lalu lintas keluar berbagai VPN. Terlepas dari kenyataan bahwa pemindaian port langsung, brute-force, dan distribusi malware tidak diizinkan, penyerang dapat melakukan tindakan kriminal lain menggunakan AWP semacam itu.

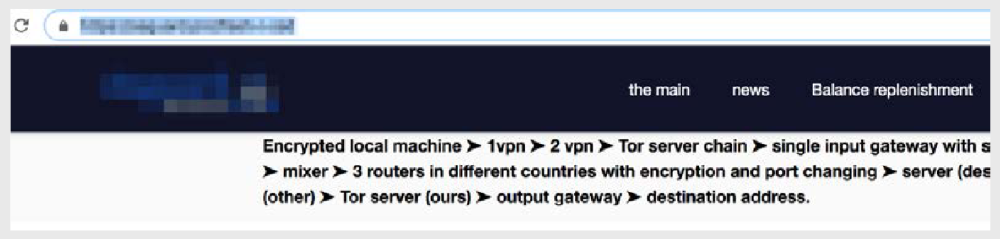

Menganonimkan pencampur lalu lintas

Tor bukanlah satu-satunya cara untuk bersembunyi dari pengawasan penegak hukum dan pesaing. Layanan yang menawarkan ruang kerja yang kuat telah mengembangkan pencampur lalu lintas mereka sendiri menggunakan jaringan router yang tersebar secara geografis. Lalu lintas ini bercampur dengan lalu lintas VPS anonim yang secara berkala berpindah di antara pusat data yang terletak di negara berbeda, membuatnya semakin sulit untuk melacak sistem semacam itu.

Layanan kustom juga tersedia untuk menggabungkan koneksi VPN, Tor, dan rangkaian router yang tersebar secara geografis. Kombinasi ini membuat rantai host dan pengalihan yang sedemikian kompleks sehingga hampir tidak mungkin dilacak.

Penawaran rantai kebingungan lalu lintas

Misalnya, salah satu layanan menawarkan untuk menggunakan rantai berikut:

Host → VPN1 → VPN2 → TOR → gateway untuk memantul lalu lintas → mixer lalu lintas → router yang didistribusikan secara geografis untuk lalu lintas yang terpental → desktop jarak jauh (RDP) untuk bekerja → koneksi melalui router yang didistribusikan secara geografis → server Tor → simpul keluaran → tujuan.

kesimpulan

Penelitian kami telah menunjukkan bahwa infrastruktur penjahat dunia maya secara signifikan lebih maju daripada yang diasumsikan banyak peneliti. Kami yakin bahwa komponen khusus ini adalah salah satu aspek bisnis kriminal yang paling matang. Worm jaringan memberi jalan ke Trojans, eksploitasi browser untuk serangan phishing yang ditargetkan, dan pemerasan langsung menggantikan model bisnis pencurian informasi. Namun, infrastruktur tempat semua tindakan ini didasarkan tetap diminati dan terus berkembang, menawarkan layanan baru yang canggih secara teknis.

Penjahat dunia maya membutuhkan layanan andal yang memungkinkan mereka bertindak sambil bersembunyi dari lembaga penegak hukum selama mungkin. Tuntutan ini telah melahirkan seluruh industri layanan semi-hukum yang melayani penjahat dunia maya, secara tidak langsung membantu penjahat. Masalahnya adalah bahwa menyediakan layanan hosting yang andal dan tidak dapat dilacak tidak ilegal dengan sendirinya. Memecahkan masalah ini adalah bagian yang sangat penting dari teka-teki bagi mereka yang memerangi kejahatan dunia maya sebagai masalah global.