Dalam kasus ini, beberapa gambar UEFI terdeteksi dengan kode berbahaya yang sudah disematkan. Kode ini hanya memiliki satu fungsi - menambahkan file yang ada di dalamnya ke folder startup Windows. Serangan lebih lanjut berkembang sesuai dengan skenario spionase dunia maya yang khas, dengan pencurian dokumen dan pengiriman data lain ke server C&C. Nuansa lain yang tidak terduga dari studi ini: kode berbahaya di UEFI menggunakan sumber yang sebelumnya dipublikasikan sebagai akibat dari peretasan ke infrastruktur Tim Peretasan.

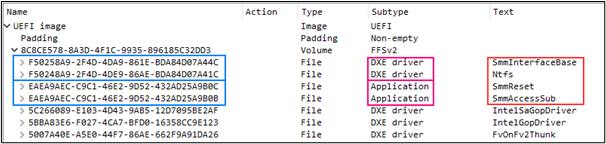

Empat modul ditemukan dalam gambar UEFI yang terinfeksi seperti yang ditunjukkan pada gambar di atas. Dua menjalankan fungsi layanan, termasuk yang bertanggung jawab untuk meluncurkan kode berbahaya pada waktu yang tepat (tepat sebelum boot sistem operasi). Yang lainnya adalah driver untuk sistem file NTFS. Modul berbahaya utama berisi file IntelUpdate.exe, yang ditulis ke SSD atau hard drive di direktori autorun Windows.

Dua modul layanan dan driver tampaknya dipinjam dari kode Vector-EDK. Ini adalah bootkit, yang kode sumbernya dipublikasikan setelah kebocoran data besar-besaran dari perusahaan Tim Peretasan. Organisasi ini, yang mengembangkan metode serangan terhadap sistem komputer yang ditugaskan oleh lembaga pemerintah, sendiri diretas pada tahun 2015, akibatnya korespondensi internal dan basis pengetahuan yang luas masuk ke domain publik.

Sayangnya, para peneliti tidak dapat mengidentifikasi metode infeksi UEFI. Di antara beberapa lusin korban MosaicRegressor, hanya dua komputer yang terpengaruh yang memiliki bootloader dasar yang dimodifikasi. Jika Anda mengandalkan kebocoran yang sama dari Tim Peretasan, maka ia menawarkan infeksi manual dengan menghubungkan drive flash USB ke komputer, dari mana UEFI dimuat dengan alat berat. Patch UEFI yang dihapus tidak dapat dikesampingkan, tetapi akan membutuhkan peretasan proses pengunduhan dan pemasangan pembaruan.

Modul mata-mata yang dipasang pada komputer yang diserang terhubung ke pusat komando dan mengunduh modul yang diperlukan untuk pekerjaan lebih lanjut. Misalnya, salah satu mekanisme mengambil dokumen yang baru dibuka, mengemasnya ke dalam arsip dengan kata sandi, dan mengirimkannya ke penyelenggara. Hal menarik lainnya: untuk komunikasi, baik metode komunikasi tradisional dengan server kontrol dan bekerja melalui layanan surat publik menggunakan protokol POP3S / SMTP / IMAPS digunakan. Kedua modul tersebut dimuat dan data dikirim ke penyelenggara serangan melalui surat.

Apa lagi yang terjadi

Register mengingatkan kembali berakhirnya dukungan oleh produsen server email Microsoft Exchange 2010. Penulis artikel mencatat bahwa 139.000 server saat ini tersedia dari jaringan, dan pembaruan keamanan akan segera dihentikan. Threatpost menulis bahwa kerentanan yang ditemukan pada bulan Januari di panel kontrol Microsoft Exchange (versi 2013-2019) belum ditutup di 61% server.

Sebuah pintu belakang ditemukan dalam perangkat lunak HP Device Manager untuk mengelola klien tipis perusahaan ini , atau lebih tepatnya, akun layanan yang dilupakan oleh pengembang.

Terlepas dari upaya Google, varian malware Joker terus berlanjutdari waktu ke waktu menjalani verifikasi toko aplikasi Google Play. Malware, sebagai aturan, membuat korban berlangganan layanan berbayar tanpa sepengetahuan mereka.