Tim Respons Insiden kami melacak jumlah infeksi malware Emotet yang belum pernah terjadi sebelumnya. Emotet memiliki tiga kali catatan investigasi aktif bersamaan kami sebelumnya. Posting ini akan membahas indikator kompromi, langkah-langkah untuk mengatasinya, dan bagaimana Varonis dapat membantu Anda mendeteksi dan menghentikan Emotet selama setiap fase serangan.

Ulasan Emotet

Setelah lama absen, pada musim semi tahun 2020, penyerang TA542 (juga dikenal sebagai "Mummy Spider") kembali dengan kampanye spam berskala besar yang baru, menggunakan beberapa botnet di seluruh dunia, dan menggunakan persenjataan malware yang ditingkatkan.

Emotet, awalnya dikenal sebagai Trojan perbankan, pertama kali terdeteksi pada tahun 2014. Tujuan utamanya adalah untuk mencegat kredensial perbankan menggunakan serangan man-in-the-browser. Hingga saat ini, Emotet telah berevolusi menjadi paket malware universal yang dapat diperbarui sendiri yang juga bertindak sebagai pengunduh muatan seperti Qbot dan Trickbot (yang kemudian diunduh oleh Ryuk dan Mimikatz).

Karena Emotet polimorfik, IOC tertentu (Indikator Kompromi) seperti URL pengunduh, IP C2 (IP Perintah dan Kontrol) / kombinasi port, dan pola spam sering berubah. Fitur ini membuat deteksi berbasis aturan menjadi permainan kucing dan tikus, diperburuk oleh fakta bahwa ada tiga botnet Emotet yang berbeda, masing-masing dengan infrastrukturnya sendiri. Anda dapat menemukan jurnal harian Emotet IOC yang sangat detail yang dikelola oleh tim Cryptolaemus.

Setelah online, Emotet menggunakan berbagai metode untuk mendistribusikan, meningkatkan, memastikan ketahanan, dan memindahkan data ke luar perusahaan. Selain itu, pola perilaku ancaman Varonis dapat mendeteksi tanda-tanda awal pelanggaran Emotet, serta perilaku anomali pasca-intrusi.

Kompromi utama

Vektor infeksi Emotet adalah kampanye phishing yang didukung oleh tiga botnet global: Epoch 1, Epoch 2, dan Epoch 3 (singkatnya E1, E2, E3). Setiap Epoch memiliki kerangka C2 sendiri, jadwal pembaruan, dan pola spam. Email phishing biasanya berisi lampiran berkemampuan makro atau tautan berbahaya yang dirancang untuk menginfeksi host baru dan menambahkannya ke kluster Anda.

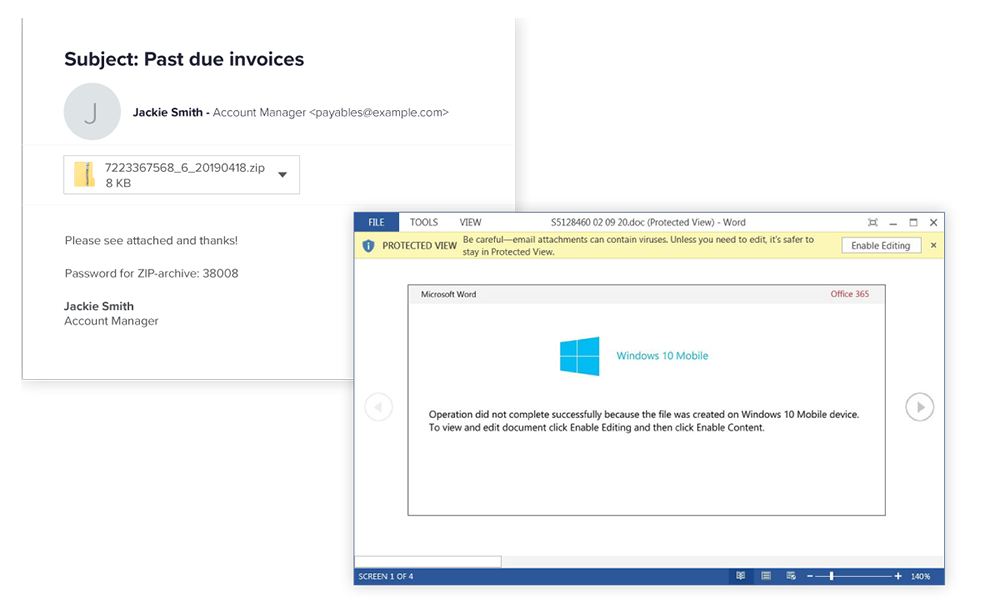

Selama gelombang infeksi terbaru, email Emotet berbahaya berisi lampiran ZIP yang dilindungi kata sandi . Ini dilakukan dengan harapan bahwa filter email akan melewati arsip yang dilindungi kata sandi tanpa pemindaian dan tidak akan mendeteksi dokumen berkemampuan makro yang berbahaya. Pendekatan ini disebut "Operasi Kunci Zip".

Kata sandi biasanya ditunjukkan di badan pesan sebagai teks biasa, misalnya:

file Zip yang dilampirkan ke email: Sangat informasi penting dari 24-09-2020.zip

Kata sandi untuk dokumen adalah LQWMFXu

Saat memperbaiki jumlah huruf percikan dengan lampiran ZIP yang dilindungi kata sandi, disarankan untuk meletakkannya surat untuk karantina. Namun, perlu diingat bahwa Emotet juga menggunakan dokumen Office yang Dilampirkan Langsung.

Kampanye spam berbahaya terdeteksi dalam banyak bahasa: Inggris, Belanda, Prancis, Jerman, Italia, Jepang. Zaman mungkin memiliki referensi geografis (misalnya, E3 umum terjadi di Jepang).

Membangun kesuksesan

Emotet mengeluarkan email curian dan daftar kontak korban ke server C2 menggunakan permintaan HTTP POST . Botnet kemudian menggunakan data ini untuk menyamar sebagai pengirim dan "membalas" percakapan yang ada. Ini dapat dilakukan baik dengan mengubah pengirim, atau, jika ada kendali penuh atas mesin korban, dengan mengirim email langsung atas nama korban.

Teknik ini membuat spam Emotet sangat persuasif dan meningkatkan kemungkinan korban baru akan membuka lampiran berbahaya.

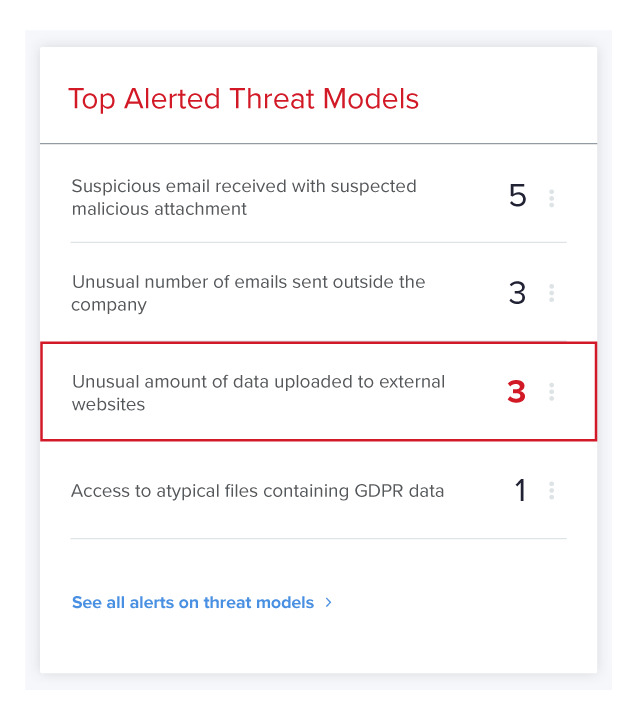

Varonis memantau kotak surat Microsoft Exchange dan Exchange Online serta dapat mendeteksi lampiran file berbahaya yang cocok dengan kamus pola yang diketahui digunakan dalam pola spam Emotet. Dengan bantuan modul Edge yang memantau proxy, dimungkinkan untuk mendeteksi ketika pengguna mengklik tautan di badan email, yang mengarah ke unduhan pengunduh Emotet berbahaya.

Varonis menganalisis semua tindakan dengan kotak surat (kirim / terima / buka / hapus, dll.) Dan ini memungkinkan Anda dengan cepat mengidentifikasi akun yang telah disusupi dan mulai mengirim kampanye spam (internal atau eksternal). Profil Perilaku Pengguna dibuat di semua platform yang dipantau: penyimpangan kecil dalam perilaku email yang dikombinasikan dengan aktivitas masuk yang mencurigakan, koneksi jaringan, dan akses data memberikan peringatan yang akurat dengan lebih sedikit kesalahan positif.

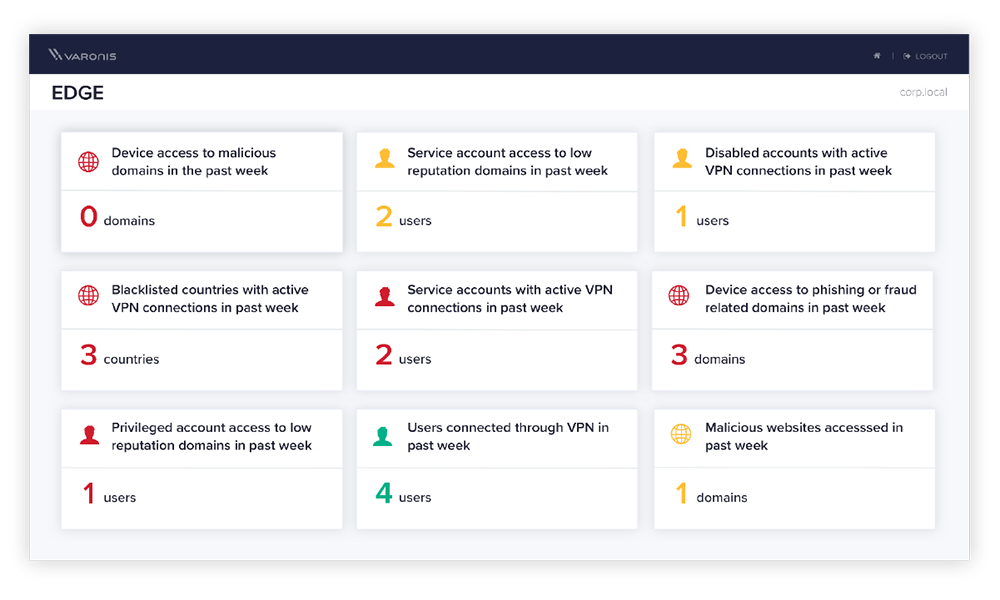

Varonis Edge dapat mendeteksi pencurian pesan email dan kontak Outlook. Dalam praktiknya, kami telah melihat keluaran data ini berkat cakupan proxy perusahaan - Emotet menggunakan perintah HTTP POST. Jika saluran rahasia DNS dibuat di masa mendatang, saluran itu akan dicakup oleh model eksfiltrasi berbasis DNS.

Koneksi ke server C2 dapat ditemukan dengan beberapa cara. Pertama, jika koneksi dibuat ke domain dengan reputasi buruk, Varonis akan memperingatkan dan menandai koneksi tersebut. Kedua, Varonis mendeteksi ketika penyerang menyembunyikan lalu lintas mereka dalam sejumlah besar koneksi ("asap putih") menggunakan algoritma pembuatan domain (DGA). Ketiga, perilaku Varonis terdeteksi saat penyerang menggunakan DNS sebagai saluran rahasia untuk menyembunyikan perintah atau transfer data dalam bentuk kueri DNS. Terakhir, Varonis akan mengingatkan Anda tentang aktivitas web yang tidak biasa, seperti penggunaan agen pengguna baru atau tidak biasa, akses tidak normal atau pertama dari akun ke internet, atau pengunggahan data yang tidak biasa ke sumber daya eksternal.

Sebaran

Emotet memiliki banyak modul yang dapat dimuat secara dinamis dari server C2-nya untuk memperluas fungsionalitas malware. Ada modul spam, modul pencurian email, modul perbankan, dll.

Salah satu modul yang harus diperhatikan adalah modul distribusi , yang memungkinkan Anda melakukan ini menggunakan eksploitasi SMB seperti EternalBlue (MS17-010) dan dengan mengakses bola administratif tersembunyi (ICP $, C $ dan Admin $). Kami merekomendasikan untuk menambal semua mesin yang masih rentan terhadap EternalBlue dan menonaktifkan pembagian admin.

Meskipun SMB adalah metode distribusi utama untuk Emotet, para peneliti di BitDefense telah menemukan teknik distribusi baru yang memindai jaringan Wi-Fi menggunakan fungsi WlanEnumInterfaces di wlanAPI.dll dan mencoba menyebar ke perangkat yang terhubung.

Malware akan mencoba meretas jaringan Wi-Fi yang dilindungi kata sandi menggunakan daftar kata sandi bawaan. Jika berhasil, itu meneruskan SSID dan kombinasi kata sandi jaringan kembali ke server C2 dan membuat serangan brute-force lain, kali ini ditujukan pada klien di jaringan itu.

Eskalasi hak istimewa

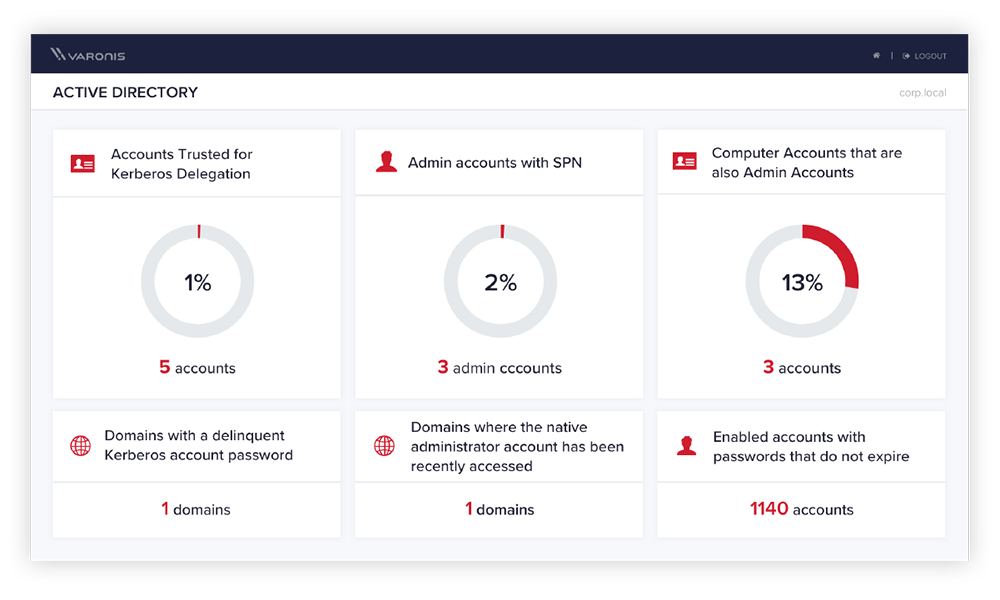

Penyerang mendapatkan kredensial dari akun dengan hak istimewa menggunakan alat sumber terbuka terkenal, mencari kata sandi yang disimpan dalam teks biasa dan mengumpulkan kredensial dari Active Directory. Setelah mendapatkan kredensial administrator, penyerang dapat menambahkan satu atau lebih pengguna ke grup Admin Domain.

Dengan memantau aktivitas sistem file, Varonis dengan cepat menentukan kapan alat penetrasi yang diketahui disimpan ke disk atau ketika pengguna mencari file yang dibagikan untuk file dengan kata sandi atau data sensitif lainnya. Setiap akun pengguna biasanya memiliki akses ke lebih banyak data daripada yang seharusnya, sehingga pencarian seperti itu sering kali bermanfaat - lebih banyak lagi di bawah ini.

Emotet terkenal karena mengunduh jenis malware lain seperti Ryuk , yang pada gilirannya mengunduh alat peretasan seperti Mimikatz untuk mengumpulkan kredensial dan meningkatkan hak istimewa. Varonis menganalisis aktivitas di Active Directory untuk mendeteksi pengumpulan kredensial (seperti Kerberoasting) dan serangan lainnya. Untuk mengurangi kemungkinan serangan ini berhasil, Varonis menampilkan potensi kelemahan (misalnya, akun administratif yang memiliki SPN) ke panel kontrol. Mengurangi permukaan serangan di AD dan berbagi file membuat hidup lebih sulit bagi penyerang. Varonis juga akan memberi tahu Anda saat akun ditambahkan ke grup admin.

Perbatasan Terakhir

Jika tanda-tanda infiltrasi, proliferasi, dan peningkatan hak istimewa belum diperhatikan, penting untuk memastikan tingkat perlindungan kritis dari penyimpanan data terbesar dengan melindungi server Windows dan UNIX, NAS, SharePoint, dan perangkat Exchange (baik di lokasi maupun di Office 365).

Varonis menganalisis aktivitas sistem file di seluruh platform yang menyediakan audit melalui API mereka, seperti perangkat Office 365 dan NAS dari NetApp, EMC, dan lainnya. Pada platform di mana mengaktifkan pengauditan asli dapat menyebabkan masalah kinerja atau pengauditan yang tidak memadai, seperti Windows, UNIX, Exchange, dan SharePoint, Varonis menggunakan agennya sendiri yang telah terbukti pertempuran untuk menangkap operasi.

Jika pengguna mulai mengakses jumlah yang tidak biasa atau banyak data dibandingkan dengan perilaku normalnya, Varonis akan mendeteksi ini menggunakan satu atau lebih model perilaku. Jika pengguna mulai mengenkripsi file, ini juga akan terdeteksi - banyak pelanggan kami mengotomatiskan penanganan insiden semacam itu menggunakan skrip, menonaktifkan akun, dan mematikan sesi aktif.

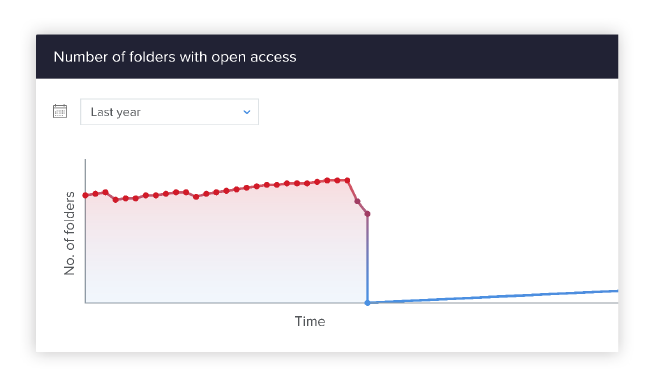

Varonis mengidentifikasi di mana akses data berlebihan, yaitu, pengguna memiliki akses yang tidak mereka perlukan. Ada kemungkinan penghapusan otomatis hak akses yang berlebihan (baik langsung maupun dengan menghapus akun dari grup keamanan). Membatasi akses ke data sensitif akan mengurangi risiko dan menyulitkan penyerang untuk bekerja.

Kesimpulan

Botnet Emotet adalah senjata distribusi malware terbesar dan tercanggih di dunia. Sulit untuk memprediksi senjata mana yang akan digunakan TA542 berikutnya, atau APT mana yang akan berbagi senjata mereka. Yang kami ketahui adalah bahwa kampanye Emotet memiliki lonjakan dan sifat yang sangat bervariasi, jadi sangat penting untuk memiliki pendekatan berlapis untuk perlindungan, termasuk manajemen patch, pelatihan anti-phishing, pemfilteran email, perlindungan perangkat pengguna, dan pendekatan. berfokus pada perlindungan data (data-sentris) setara dengan infrastruktur secara keseluruhan.

Deteksi komprehensif dapat memberikan keunggulan bagi organisasi Anda, tetapi mengurangi permukaan serangan (peningkatan keamanan) sama pentingnya. Teknologi perlindungan data Varonis membangun loop detektif dari data ke Active Directory, DNS, VPN, dan proxy. Varonis juga menyoroti akun yang berpotensi rentan dan data yang mudah diakses sehingga Anda dapat memperbaiki situasi sebelum penyerang memanfaatkannya.