Beberapa hari yang lalu , pakar Check Point menemukan kerentanan baru di server DNS berbasis Windows. Itu. hampir setiap jaringan perusahaan berisiko. Nama kerentanan ini adalah CVE-2020-1350 | Kerentanan Eksekusi Kode Jarak Jauh Server DNS Windows . Skor CVSS - 10.0. Menurut Microsoft, semua versi Windows Server terpengaruh.

Kerentanan tersebut menargetkan buffer overflow dan membutuhkan sedikit atau tidak ada interaksi pengguna. Di bawah potongan, Anda akan menemukan video dengan penerapan serangan ini, deskripsi terperinci, dan yang paling penting, cara melindungi diri Anda sekarang.

Video serangan

Deskripsi Singkat

- Sumber 1

- Sumber 2

- Sumber 3

Bagaimana cara melindungi diri sendiri?

Metode 1. Perbarui

Instal pembaruan segera di Windows Server, yang bertindak sebagai server DNS.

Metode 2. Solusi

Jika saat ini tidak memungkinkan untuk menginstal pembaruan, maka Anda dapat mengurangi panjang maksimum pesan DNS untuk menghindari buffer overflows.

reg tambahkan "HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ DNS \ Parameters" / v "TcpReceivePacketSize" / t REG_DWORD / d 0xFF00 / f && net stop DNS && net start DNS

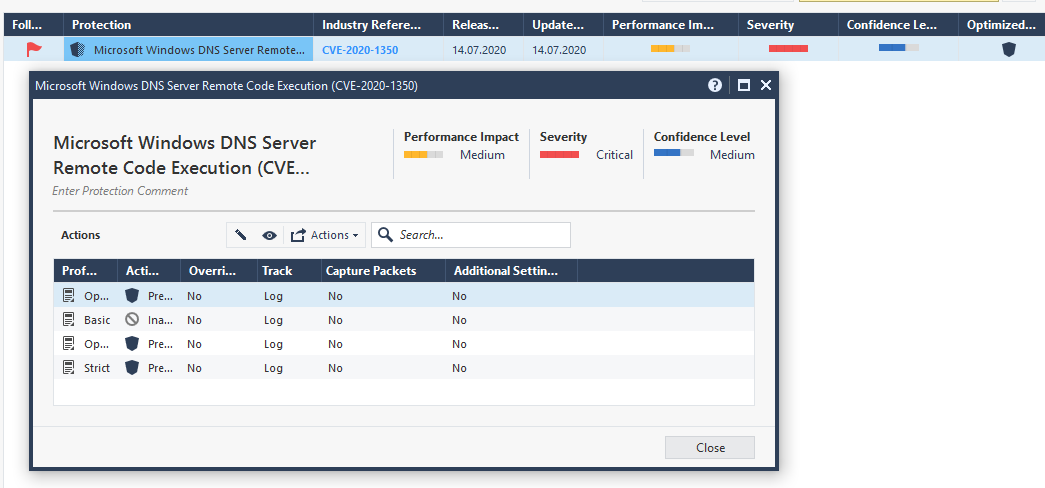

Metode 3. IPS

Jika Anda menggunakan IPS di perimeter jaringan (misalnya, sebagai bagian dari solusi UTM atau NGFW), pastikan Anda memiliki tanda tangan (dapat muncul setelah pembaruan). Beginilah tampilannya di Check Point:

Should be Prevent. Jika Anda memerlukan bantuan untuk menyiapkan - tulis .

Kami akan mencoba memperbarui informasi saat tersedia. Nantikan pembaruan di saluran kami ( Telegram , Facebook , VK , TS Solution Blog )!