Panorama adalah generasi berikutnya sistem pemantauan dan kontrol firewall terpusat Palo Alto Networks, yang semakin populer akhir-akhir ini. Secara khusus, kami di Angara Professional Assistance bekerja dengan produk ini cukup sering. Pada 2019, agensi analis Gartner mengenali mereka sebagai pemimpin dalam Magic Quadrant-nya 8 kali. Dengan Panorama, kami dapat mengumpulkan dan menyimpan log dari semua firewall, membuat laporan, mengelola pengaturan (menggunakan kontrol akses yang fleksibel), lisensi, pembaruan, dan bahkan memantau keadaan perangkat keras.

Tapi mari kita mulai secara berurutan.

Panorama dikirimkan sebagai PAK atau alat virtual. Applet virtual memiliki fungsi yang sama dengan PAK. Applet virtual dapat digunakan di VMware ESXi, Google Cloud Platform, Amazon Web Services, Microsoft Azure. Perizinan adalah sama di semua platform. Panorama mendukung kerja klaster.

Panorama dapat bekerja dalam tiga mode (pada kenyataannya, dalam empat, tetapi yang terakhir sangat ketinggalan jaman dan tidak disarankan untuk instalasi baru):

- Mode Panorama adalah mode operasi standar. Dalam mode ini, perangkat dapat mengontrol firewall lain dan mengumpulkan log dari mereka.

- Mode Kolektor Log - dalam mode ini, Panorama hanya mengumpulkan log dari firewall yang sesuai.

- Mode Manajemen Saja - berbicara sendiri. Panorama hanya mengelola perangkat.

Oleh karena itu, ada beberapa solusi arsitektur populer untuk mengintegrasikan Panorama ke dalam jaringan.

Mari kita lihat arsitektur dan Mode Panorama paling populer. Mode ini digunakan secara default, jadi tidak diperlukan langkah-langkah tambahan untuk mengaktifkannya.

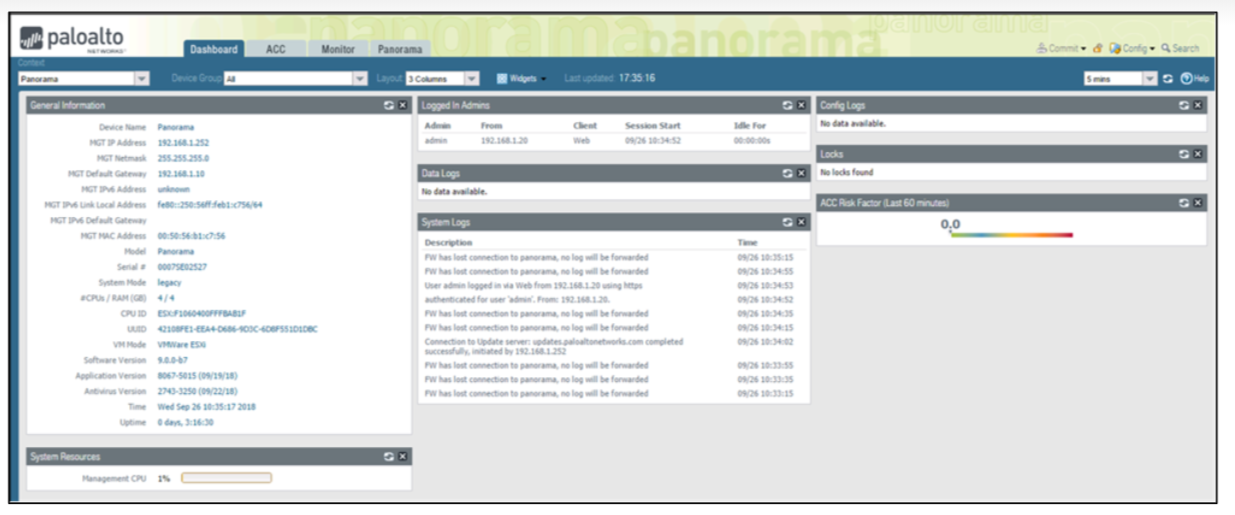

Setelah mendaftarkan perangkat di Portal Dukungan, sambungkan ke Panorama melalui antarmuka MGT pada IP 192.168.1.252, admin / admin. Jika kita menggunakan applet virtual, maka kita perlu mengatur pengaturan awal melalui baris perintah:

# set deviceconfig system ip-address <Panorama-IP> netmask <netmask> default-gateway <gateway-IP> dns-setting servers primary <DNS-IP>

Antarmuka awal sangat mirip dengan yang Anda lihat di firewall.

Antarmuka penuh akan tersedia setelah mengkonfigurasi bagian Template dan Grup Perangkat, tetapi lebih lanjut tentang itu nanti.

Perizinan

Jika kita menggunakan perangkat virtual, maka kita perlu membuat nomor seri untuk itu di Portal Dukungan Pelanggan Palo Alto Network, dan kemudian memasukkannya di bagian

Panorama > Setup > Management > General Settings. Maka Anda perlu mengunggah lisensi di bagian tersebut Panorama > Licenses > License Management.

Latihan

Dalam panorama, disarankan untuk menginstal versi PAN-OS dan Pembaruan Dinamis tidak lebih rendah daripada yang diinstal pada firewall. Ini dapat dilakukan di bagian

Panorama > Softwaredan Panorama > Dynamic Updates. Di bagian yang sama, diinginkan untuk mengkonfigurasi pembaruan tanda tangan otomatis. Secara umum, versi Panorama diizinkan berbeda dari firewall ke atas oleh versi 5-6 dalam kerangka rilis utama. Misalnya, Panorama versi 9.0.6 dan firewall versi 9.0.2.

Konfigurasi awal perangkat tidak jauh berbeda dari apa yang akan Anda lakukan pada firewall. Di bagian ini,

Panorama > Setup > Management Servicesdaftarkan server DNS dan NTP (jika kami tidak melakukannya terlebih dahulu melalui CLI).

Pengaturan diterapkan dengan cara yang sama - melalui menu Komit, yang dibagi di sini menjadi tiga bagian: Komit ke Panorama, Push ke Perangkat, Komit dan Push.

- Commit to Panorama - Menerapkan konfigurasi hanya untuk perangkat Panorama.

- Push to Devices - mengirimkan Panorama (konfigurasi Menjalankan) yang diterapkan ke firewall. Omong-omong, daftar data firewall dan pengaturan lain dapat dipilih di jendela yang muncul setelah melakukan tindakan ini.

- Commit and Push - Menerapkan konfigurasi ke Panorama dan kemudian mengirimkannya ke perangkat slave.

Menambahkan Firewall ke Panorama

Jadi, mari kita beralih ke fungsionalitas untuk mana solusi ini dibuat, yaitu, untuk menambahkan firewall untuk manajemen selanjutnya.

Ini terjadi dalam tiga langkah:

- Mengkonfigurasi alamat server Panorama pada firewall.

- Menambahkan nomor seri firewall ke Panorama.

- Menyimpan semua pengaturan melalui Komit.

Di firewall, buka bagian

Device > Setup > Management. Setelah itu, di bagian Pengaturan Panorama, kami menunjukkan alamat IP server Panorama.

Pada Panorama, buka bagian

Panorama > Managed Devices > Summary.

Klik tombol Add dan tambahkan nomor seri firewall.

Kami menerapkan semua pengaturan pada firewall dan Panorama.

Setelah itu, dalam menu yang sama,

Panorama > Managed Devices > Summarykita akan melihat bahwa status perangkat telah menjadi "Terhubung", serta informasi tentang nomor seri, alamat IP, model, versi dari basis tanda tangan dan informasi lainnya.

Ada nuansa ketika, misalnya, Anda perlu menambahkan firewall yang telah lama digunakan, mentransfer semua kebijakan dan pengaturan yang ada di bawah kontrol Panorama. Atau ketika Anda perlu melakukan migrasi ratusan firewall dan mengotomatiskan prosesnya. Kami tidak akan menyentuh setiap nuansa pada tahap ini, kami hanya bisa mengatakan bahwa prosesnya sama sekali tidak sulit.

Templat

Templat dan Grup Perangkat adalah dua dari pengaturan utama yang paling sulit dipahami pada awalnya bagi siapa saja yang menggunakan Panorama.

Templat dan Grup Perangkat adalah dua dari pengaturan utama yang paling sulit dipahami pada awalnya bagi siapa saja yang menggunakan Panorama.

Templat adalah objek yang dibuat pada Panorama yang menyimpan data yang terkait dengan bagian Jaringan dan Perangkat firewall.

Template dibuat di bagian ini

Panorama > Templates. Bagian ini pada awalnya kosong. Kita perlu mengklik tombol Add dan menambahkan Template pertama. Segera setelah itu, dua bagian baru (Jaringan dan Perangkat) akan muncul di antarmuka web Panorama.

Mungkin ada beberapa templat, oleh karena itu, ketika membuat perubahan pada bagian Jaringan dan Perangkat di Panorama, Anda harus memilih Templat yang sesuai.

Menu pemilihan template

Tumpukan Templat adalah set yang dapat dibentuk dari delapan Templat. Secara hierarkis, terlihat seperti 8 lapisan. Pengaturan pada lapisan atas disebarkan ke lapisan bawah dan memiliki prioritas lebih tinggi. Mereka dibuat di bagian yang sama dengan Templat biasa.

Variabel Templat

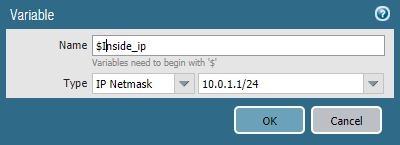

Katakanlah kita memiliki banyak firewall yang dikelola oleh Panorama dan memiliki alamat IP internal dari 10.0.1.1/24 hingga 10.0.100.1/24. Agar tidak membuat 100 Templat yang berbeda untuk masing-masing, Anda dapat menggunakan fungsionalitas nilai variabel.

Mari kita lihat bagaimana melakukan ini menggunakan contoh situasi di atas.

Mari kita

Panorama > Templatespergi ke menu dan membuat Template yang akan bertanggung jawab untuk alamat IP pada antarmuka firewall. Sebut saja "Firewall interface". Mari kita Network > Interfacespergi ke menu dan, setelah memastikan bahwa Template yang kita buat dipilih dari atas, kita akan pergi ke pengaturan antarmuka yang kita butuhkan, misalnya, ethernet1 / 1. Pergi ke bagian IPv4, klik tombol Add untuk menambahkan nilai alamat IP, lalu klik New XVariabel. Variabel baru dapat dibuat di sini. Mari kita beri nama dan makna.

Mari kita

Panorama > Managed Devices > Summarypergi ke menu di mana semua firewall kita yang terhubung ke Panorama ditampilkan. Pilih firewall, yang, sesuai dengan ide, harus memiliki alamat 10.0.2.1/24, dan klik tombol Create di kolom Variables, setelah itu jendela Create Device Variable Definition akan terbuka.

Pilih Tidak dan klik OK. Jendela Variabel Templat untuk Perangkat $ nama terbuka.

Selanjutnya, pilih variabel $ Inside_IP yang kami buat dan klik tombol Override. Masukkan alamat IP yang diperlukan 10.0.2.1/24.

Mari kita ulangi langkah-langkah ini untuk semua firewall yang kita butuhkan, setelah itu kita akan menerapkan konfigurasi

Commit > Commit and Push.

Tindakan ini memungkinkan kami, menggunakan Panorama, untuk memasukkan nilai yang berbeda untuk beberapa firewall dalam satu Templat. Kita juga dapat mengambil jalur yang kurang nyaman dengan menggunakan fungsi Override secara langsung di firewall. Jika administrator telah mengizinkan untuk menimpa nilai-nilai yang datang dari Panorama, kemudian menggunakan fungsi ini secara lokal di firewall, Anda dapat menimpa nilai yang dikirimkan dari Panorama (dalam hal ini, alamat IP).

Pada akhirnya, kami mungkin tidak mendefinisikan alamat IP dari antarmuka pada Panorama sama sekali, tetapi melakukannya secara lokal pada setiap ITU.

Variabel (Variabel Templat) dapat diekspor ke file, diedit dan kemudian diimpor. Ini bisa dilakukan di bagian

Panorama > Templates. Untuk melakukan ini, pilih Template yang kami butuhkan dan, tanpa membukanya, klikX Variable CSV > Export... Setelah membuka file ini, Anda perlu mengubah nilai untuk setiap firewall yang kami gunakan, dan kemudian mengimpor file ini dengan cara yang sama. Metode ini pasti lebih cepat dan menghemat waktu jika kita mengelola sejumlah besar firewall.

Grup Perangkat

Sekarang mari kita bicara tentang konsep serupa - Grup Perangkat.

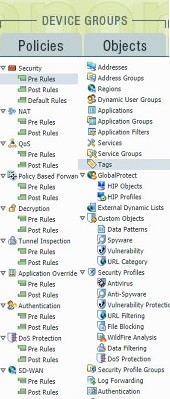

Grup Perangkat adalah objek yang dibuat pada Panorama yang menyimpan data yang terkait dengan bagian Kebijakan dan Objek firewall.

Grup Perangkat dibuat di bagian ini

Panorama > Device Groups. Bagian ini pada awalnya kosong. Kita perlu mengklik tombol Add dan menambahkan grup pertama. Tepat setelah itu, dua bagian baru (Kebijakan dan Objek) akan muncul di antarmuka web Panorama.

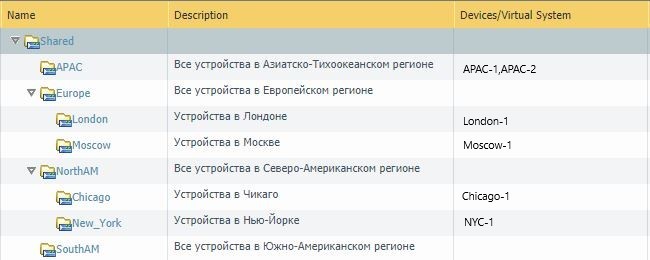

Seperti Templat, Grup Perangkat ditugaskan untuk firewall tertentu. Firewall juga dapat menjadi bagian dari hierarki grup. Prinsipnya sedikit berbeda dari Template.

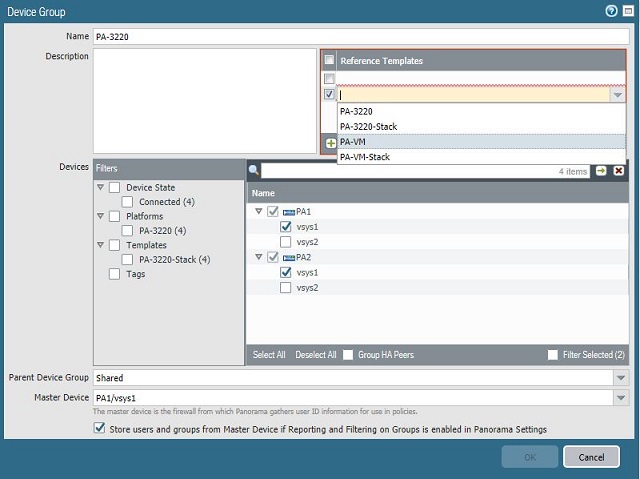

Contoh hierarki grup

Perlu dicatat bahwa setelah kita membuat grup pertama, kita akan memiliki grup bersama yang disebut Shared, pengaturan yang akan berlaku untuk semua grup lain.

Apa yang terjadi jika Anda menetapkan Grup Perangkat ke perangkat, tetapi tidak menetapkan Template?

Kami mungkin menghadapi kesulitan, misalnya, ketika membuat Kebijakan Keamanan baru: di bagian untuk memilih zona, kami tidak akan memiliki apa pun yang tersedia kecuali Apa pun. Hal ini disebabkan oleh fakta bahwa tidak ada satu Templat yang ditugaskan untuk perangkat, di mana zona ini akan ditunjuk. Salah satu cara untuk mengatasi masalah ini adalah dengan Template Referensi. Saat Anda membuat Grup Perangkat dan menambahkan perangkat ke dalamnya, Anda juga memiliki opsi untuk memberikan tautan ke templat.

Template Referensi

Kita dapat membuat Templat di mana zona akan ditunjuk, dan kemudian cukup tautkan ke sana dari menu untuk membuat atau mengedit Grup Perangkat.

Kebijakan

Seperti yang sudah kita ketahui, Grup Perangkat juga mengelola kebijakan yang dikirim ke firewall dari Panorama. Tidak seperti editor kebijakan biasa, di sini kami memiliki bagian baru: Aturan Pra, Aturan Posting, Aturan Default.

Dari sudut pandang hierarkis, semuanya berfungsi sebagai berikut (jangan lupa bahwa, selain Grup Perangkat yang biasa, kami juga memiliki grup Bersama yang dibagikan):

Sekilas, ini mungkin tampak sedikit menakutkan, tetapi, pada kenyataannya, semuanya jauh lebih sederhana. Hirarki kebijakan akan menjadi jelas setelah beberapa aturan pertama dibuat. Selain itu, Anda selalu dapat melihat bagaimana aturan yang dihasilkan akan terlihat pada perangkat akhir. Untuk melakukan ini, Anda dapat menggunakan tombol Aturan Pratinjau di bagian pengeditan kebijakan.

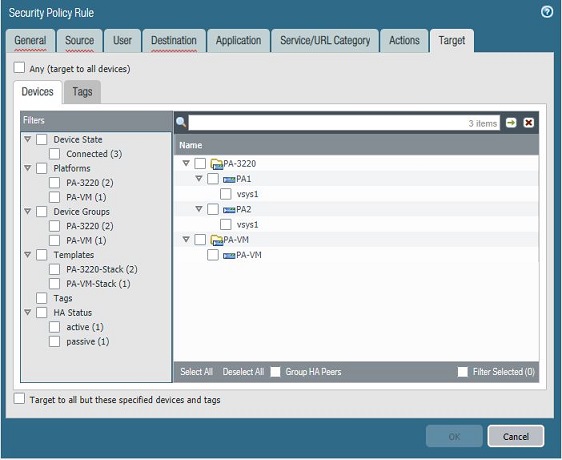

Saat Anda membuat aturan, Anda juga dapat memilih Target untuk menetapkan kebijakan ke perangkat tertentu. Dalam praktiknya, penulis artikel menganggap fungsi ini bukan yang paling nyaman, karena dapat menyebabkan kebingungan dengan kebijakan pada perangkat yang berbeda ketika mereka umumnya ditampilkan dalam satu jendela. Namun, itu semua tergantung orangnya. Mungkin akan terasa nyaman bagi sebagian orang.

Memilih perangkat yang akan dicakup oleh kebijakan

Ada juga fungsi yang sangat menarik bagi mereka yang menyukai ketertiban. Di pengaturan Panorama, Anda dapat mengatur bidang yang diperlukan yang harus diisi saat membuat aturan, jika tidak, "Komit gagal" akan terjadi. Ini nyaman dan, misalnya, mengajarkan administrator untuk selalu menambahkan deskripsi ke aturan yang mereka buat atau tambahkan tag. Dengan uraian, kita dapat memahami apa ide untuk aturan ini atau itu, dengan tag, kita dapat mengelompokkan aturan, menyaring yang tidak perlu.

Secara global, ini dikonfigurasi dalam menu

Panorama > Setup > Management > Policy Rulebase Settings.

Pada tingkat Templat, ini dikonfigurasikan dalam menu

Devices > Setup > Management > Policy Rulebase Settings.

Penebangan

Sekarang mari kita lihat log.

Panorama menerima informasi tentang log dari dua sumber: lokal dan jarak jauh.

Sumber lokal - log yang dikirim oleh firewall itu sendiri ke Panorama. Log yang diminta dan diterima Panorama dari Log Collector dan danau Data Cortex (kami tidak akan menyentuh mereka dalam artikel ini).

Sumber jarak jauh - log yang diminta dari firewall.

Ada juga dua jenis log: Database Ringkasan dan Log Detil.

- Database Ringkasan - firewall mengumpulkan log setiap 15 menit, mengumpulkannya (beberapa bidang dan informasi dihapus dari log) dan mengirimkannya ke Panorama, bahkan jika aturan penerusan log tidak dikonfigurasikan. Log ini berisi informasi tentang statistik aplikasi, ancaman, lalu lintas, inspeksi terowongan, dan penyaringan URL.

- Log Terperinci - log ini berisi informasi lengkap dan semua bidang. Panorama meminta log ini dari firewall itu sendiri. Juga, untuk keberadaannya di firewall, pengaturan untuk penerusan log harus dikonfigurasi.

Antarmuka untuk melihat log itu sendiri hampir identik dengan apa yang Anda lihat di firewall. Ada ACC, dan Dashboard biasa, dan bagian Monitor. Dan bahkan bagian untuk menghasilkan laporan adalah sama.

Cari masalah

Sekarang mari kita lihat masalah debugging di tingkat atas.

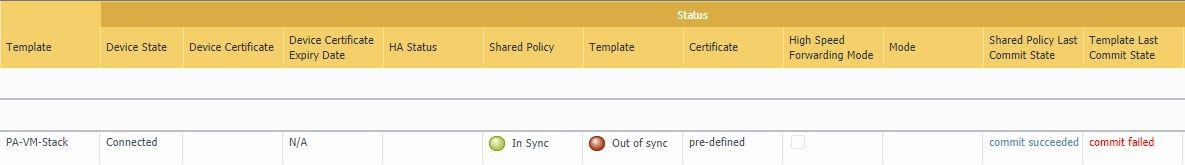

Ada baiknya memeriksa bagian Ringkasan Perangkat sering. Di sana Anda dapat menemukan informasi tentang status perangkat yang terhubung ke Panorama. Misalnya, kita dapat melihat situasi berikut:

Dalam kasus ini, kita melihat bahwa konfigurasi firewall tidak sinkron dengan Panorama karena kesalahan "komit gagal". Informasi tentang penyebab kesalahan ini dapat dilihat dengan mengklik tautan gagal komit merah.

Di menu

Panorama > Managed Devices > HealthAnda bisa mendapatkan informasi tentang keadaan perangkat: throughput, jumlah sesi baru per detik, jumlah total sesi, beban prosesor pada Data Plane dan Management Plane, penggunaan memori, jumlah log per detik, keadaan kipas dan catu daya. Juga, semua informasi ini dapat dilihat dalam bentuk grafik.

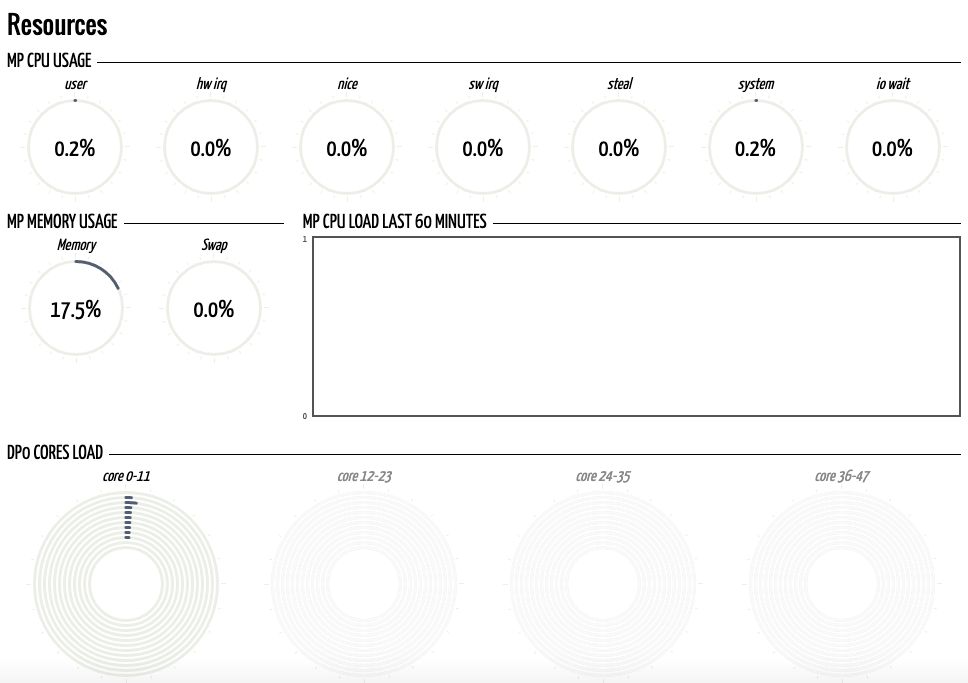

Karena kami menyebutkan sumber daya dan debugging, dalam kerangka artikel ini kami akan menyebutkan plugin yang luar biasa untuk browser Chrome yang disebut Pan (w) achrome... Menyala setelah memasukkan kredensial di antarmuka web firewall. Di plug-in, Anda dapat melihat informasi umum tentang keadaan perangkat dan tidak hanya mendapatkan informasi lebih rinci tentang pemuatan sumber daya daripada yang akan kita lihat di Panorama, tetapi bahkan melihat statistik pada penghitung tertentu (daftar lengkap tidak sesuai dengan tangkapan layar):

Tentu saja, informasi ini dalam bentuk yang jauh lebih terperinci dan dengan deskripsi penghitung dapat ditemukan melalui CLI perangkat, namun, ini adalah topik terpisah untuk artikel lain tentang debugging. Plugin ini akan memungkinkan Anda untuk menilai secara visual dalam format grafis apa yang terjadi dengan perangkat tertentu. Dan untuk 70% masalah yang muncul, ini mungkin cukup.

Baiklah, mari kita kembali ke masalah "duniawi". Dan salah satu masalah paling umum yang terkait dengan konektivitas Panorama ke firewall. Untuk melakukan ini, kita perlu memeriksa ketersediaan port berikut:

- 3978 - Komunikasi panorama dengan firewall dan Pengumpul Log;

- 28443 - pembaruan perangkat lunak dari Panorama ke perangkat budak;

- 28 - komunikasi antara node Panorama HA (terenkripsi);

- 28260, 28769 - komunikasi antara node Panorama HA (tidak terenkripsi).

Juga, jangan lupa bahwa kesalahan dapat dilihat pada firewall di bagian Monitor

> Logs > System, memfilternya melalui filter ("deskripsi berisi Panorama").

Mengganti perangkat

Akhirnya, mari kita sentuh situasi yang tidak umum, seperti mengganti firewall yang terhubung ke Panorama. Mari kita hilangkan nuansa mentransfer lisensi dari perangkat lama ke perangkat baru (Anda dapat membaca tentang ini di manual resmi berdasarkan permintaan "cara mentransfer lisensi ke perangkat cadangan") dan langsung ke urutan penyiapan:

- Kami membuat konfigurasi dasar firewall baru. Kami perlu memastikan bahwa kami telah mengkonfigurasi akses melalui antarmuka mgmt dan bahwa versi PAN-OS cocok. Anda juga perlu memeriksa versi tanda tangan di bagian pembaruan dinamis.

- Kami mengekspor "status perangkat" perangkat lama melalui Panorama. Kami pergi ke baris perintah dan menjalankan salah satu dari perintah berikut (tergantung pada protokol yang didukung di server, di mana kami akan mengekspor konfigurasi):

> scp export device-state device <old-serial#> to <login>@<serverIP>:<path>

atau:

> tftp export device-state device <old-serial#> to <login>@<serverIP>:<path>

, :

> replace device old <old-serial#> new <new-serial#> - «device state» .

Device > Setup > Operations > Import device state. - Commit.

Tentu saja, kami hanya melewati bagian paling atas pengaturan Panorama dan tidak menyentuh banyak nuansa. Namun, memahami bagian atas akan memungkinkan Anda untuk menghubungkan firewall ke Panorama, memahami fungsi dasarnya, dan memulai lebih banyak penyesuaian sendiri.

Jika topik ini ternyata menarik bagi Anda, dalam artikel berikut ini kami akan mencoba membahas secara lebih rinci masalah debugging (pemecahan masalah) yang biasanya diberikan kepada dukungan teknis atau ASC (Pusat Dukungan Resmi) untuk solusi dan yang tidak ada dalam manual pabrikan resmi yang tersedia untuk pelanggan biasa.

Kami dapat menyentuh topik-topik seperti:

- CLI. Nuansa dan hacks kehidupan.

- Menggunakan File Dukungan Teknis untuk pemecahan masalah.

- Logika Aliran.

- Paket pengambilan.

- Diagnostik Paket.

- Pemecahan masalah lalu lintas masuk. VPN, Ike, IPsec.

- Memecahkan masalah lalu lintas transit.

- Layanan sistem (DAEMONS).

- Memecahkan masalah sertifikat dan inspeksi SSL.

- Pemecahan masalah User-ID.

- GlobalProtect Trouble Shooting.

Tinggalkan komentar jika Anda tertarik dengan topik ini.