Kami percaya bahwa waktu untuk serangan DDoS yang sederhana dan mudah terdeteksi (dan alat sederhana yang dapat mencegahnya) sudah berakhir. Penjahat dunia maya telah belajar untuk menyembunyikan serangan-serangan ini dengan lebih baik dan melakukannya dengan semakin canggih. Industri gelap telah pindah dari brute force ke serangan lapisan aplikasi. Dia menerima pesanan serius untuk penghancuran proses bisnis, termasuk yang cukup offline.

Melanggar kenyataan

Pada tahun 2017, serangkaian serangan DDoS yang menargetkan layanan transportasi Swedia mengakibatkan keterlambatan kereta yang lama . Pada 2019, operator kereta api nasional Denmark Danske Statsbaner kehilangan sistem penjualannya. Akibatnya, mesin tiket dan gerbang otomatis tidak berfungsi di stasiun, dan lebih dari 15 ribu penumpang tidak dapat pergi ke mana pun. Pada 2019 yang sama, serangan cyber yang kuat menyebabkan pemadaman listrik di Venezuela .

Konsekuensi dari serangan DDoS sekarang dialami tidak hanya oleh pengguna online, tetapi juga oleh orang-orang, seperti yang mereka katakan, IRL (dalam kehidupan nyata). Sementara penyerang secara historis hanya menargetkan layanan online, mereka sekarang sering ditugaskan untuk mengganggu aktivitas bisnis apa pun. Menurut perkiraan kami, hari ini lebih dari 60% serangan memiliki target seperti itu - untuk pemerasan atau kompetisi yang tidak bermoral. Transaksi dan logistik sangat rentan.

Lebih cerdas dan lebih mahal

DDoS terus dianggap sebagai salah satu jenis cybercrime yang paling luas dan paling cepat berkembang. Menurut para ahli, mulai tahun 2020 jumlah mereka hanya akan bertambah. Ini disebabkan oleh berbagai alasan - dan dengan transisi bisnis yang lebih besar ke online karena pandemi, dan dengan perkembangan industri kejahatan dunia maya, dan bahkan dengan penyebaran 5G .

Serangan DDoS menjadi populer pada waktunya karena kemudahan penyebaran dan biaya rendah: beberapa tahun yang lalu mereka dapat diinisiasi dengan $ 50 per hari. Saat ini, baik target dan metode serangan telah berubah, yang telah menyebabkan peningkatan kompleksitas mereka dan, sebagai akibatnya, biaya. Tidak, harga dari $ 5 per jam masih dalam daftar harga (ya, penjahat dunia maya memiliki skala harga dan tarif), tetapi mereka sudah membutuhkan dari $ 400 per hari untuk sebuah situs dengan perlindungan, dan biaya pesanan "individu" untuk perusahaan besar mencapai beberapa ribu dolar.

Sekarang ada dua jenis utama serangan DDoS. Tujuan pertama adalah membuat sumber daya online tidak tersedia untuk jangka waktu tertentu. Penjahat dunia maya menuntut mereka selama serangan itu sendiri. Dalam hal ini, operator DDoS tidak peduli dengan hasil tertentu, dan klien benar-benar melakukan pembayaran di muka untuk memulai serangan. Metode ini cukup murah.

Tipe kedua adalah serangan yang dibayar hanya ketika hasil tertentu tercapai. Lebih menarik dengan mereka. Mereka jauh lebih sulit untuk dieksekusi dan karena itu jauh lebih mahal, karena penyerang harus memilih metode yang paling efektif untuk mencapai tujuan mereka. Di Variti, kami kadang-kadang bermain catur secara keseluruhan dengan penjahat dunia maya, di mana mereka langsung mengubah taktik dan alat dan mencoba masuk ke beberapa kerentanan di beberapa level sekaligus. Ini jelas serangan tim di mana peretas tahu bagaimana bereaksi dan melawan tindakan pembela. Melawan mereka tidak hanya sulit, tetapi juga sangat mahal bagi perusahaan. Sebagai contoh, salah satu klien kami, pengecer jaringan besar, memiliki tim yang terdiri dari 30 orang selama hampir tiga tahun, yang tugasnya adalah berperang melawan serangan DDoS.

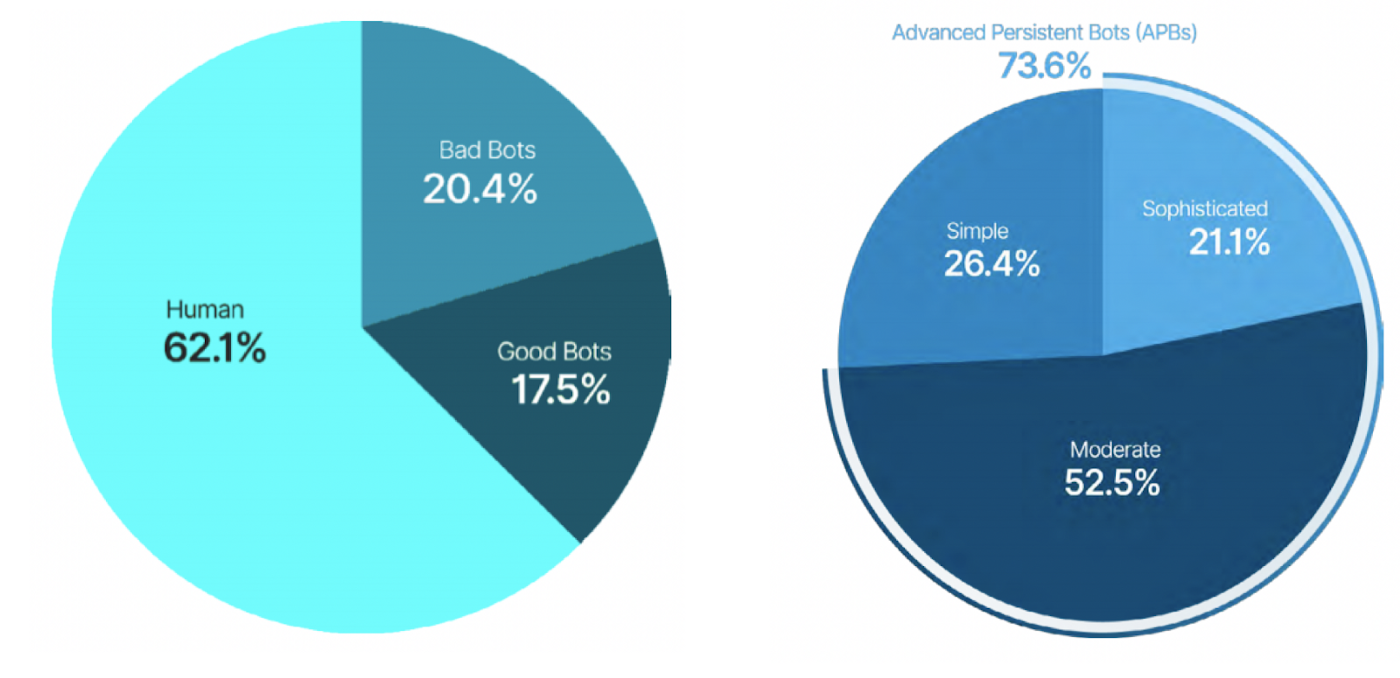

Menurut Variti, serangan DDoS sederhana, yang dilakukan hanya karena kebosanan, trolling, atau ketidakpuasan dengan perusahaan tertentu, saat ini menyumbang kurang dari 10% dari semua serangan DDoS (tentu saja, sumber daya yang tidak dilindungi mungkin memiliki statistik yang berbeda, kami melihat data klien kami) ). Yang lainnya adalah karya tim profesional. Pada saat yang sama, tiga perempat dari semua bot "buruk" adalah bot kompleks yang sulit dideteksi menggunakan sebagian besar solusi pasar modern. Mereka meniru perilaku pengguna atau browser nyata dan menerapkan pola yang membuatnya sulit untuk membedakan antara permintaan "baik" dan "buruk". Ini membuat serangan kurang terlihat dan karenanya lebih efektif.

Data dari GlobalDots

Target DDoS baru

Laporan Bot Buruk dari analis di GlobalDots menunjukkan bahwa bot sekarang menghasilkan 50% dari semua lalu lintas web, dengan 17,5% dari mereka menjadi bot jahat.

Bot dapat merusak kehidupan perusahaan dengan cara yang berbeda: selain fakta bahwa mereka "meletakkan" situs, mereka sekarang terlibat dalam kenyataan bahwa mereka meningkatkan biaya iklan, klik iklan, berebut harga untuk membuat mereka lebih sedikit uang dan memikat pembeli, dan mencuri konten untuk berbagai tujuan buruk (misalnya, baru-baru ini kami menulistentang situs dengan konten curian yang memaksa pengguna untuk memecahkan captcha orang lain). Bot sangat mendistorsi berbagai statistik bisnis, dan sebagai hasilnya, keputusan dibuat berdasarkan data yang salah. Serangan DDoS seringkali merupakan tabir asap untuk kejahatan yang bahkan lebih serius seperti peretasan dan pencurian data. Dan sekarang kita melihat bahwa kelas baru dari ancaman cyber telah ditambahkan - ini adalah gangguan proses bisnis tertentu dari perusahaan, sering offline (karena di zaman kita tidak ada yang bisa sepenuhnya "offline"). Terutama sering kita melihat bahwa proses logistik dan komunikasi dengan klien rusak.

"Tidak terkirim"

Proses bisnis logistik adalah kunci bagi sebagian besar perusahaan dan sering diserang. Berikut adalah beberapa skenario serangan yang dapat terjadi.

Tidak tersedia

Jika Anda bekerja di bidang perdagangan online, maka Anda mungkin sudah terbiasa dengan masalah pesanan palsu. Jika terjadi serangan, bot membebani sumber daya logistik dan membuat barang tidak dapat diakses oleh pembeli lain. Untuk melakukan ini, mereka menempatkan sejumlah besar pesanan palsu sama dengan jumlah maksimum item dalam stok. Barang-barang ini kemudian tidak dibayar untuk dan setelah beberapa saat dikembalikan ke situs. Tetapi pekerjaan telah dilakukan: mereka ditandai sebagai "kehabisan stok", dan beberapa pembeli telah pergi ke pesaing. Taktik ini terkenal di industri penerbangan, di mana kadang-kadang bot segera "membeli" semua tiket segera setelah mereka muncul. Sebagai contoh, salah satu klien kami - maskapai besar - menderita serangan semacam itu oleh pesaing China. Hanya dalam dua jam, bot mereka memesan 100% tiket ke tujuan tertentu.

Bot sepatu bot

Skenario populer berikutnya adalah bot langsung membeli seluruh lini produk, dan pemiliknya kemudian menjualnya dengan harga yang melambung (kenaikan rata-rata adalah 200%). Bot ini disebut sepatu bot karena masalah ini dikenal luas di industri sepatu olahraga, terutama dalam edisi terbatas. Bot membeli baris baru yang baru muncul dalam hampir menit, sambil memblokir sumber daya sehingga pengguna nyata tidak bisa menerobos. Ini adalah kasus yang jarang terjadi ketika bot ditampilkan di majalah mode yang mengkilap. Namun, secara umum, pengecer tiket untuk acara keren seperti pertandingan sepak bola menggunakan skenario yang sama.

Skenario lain

Tapi itu belum semuanya. Ada versi serangan logistik yang bahkan lebih kompleks, yang mengancam dengan kerugian besar. Ini dapat dilakukan jika layanan memiliki opsi "Pembayaran setelah menerima barang". Bot meninggalkan pesanan palsu untuk barang-barang tersebut, menunjukkan alamat palsu atau bahkan nyata dari orang yang tidak menaruh curiga. Dan perusahaan mengeluarkan biaya besar untuk pengiriman, penyimpanan, klarifikasi detail. Pada saat ini, barang tidak tersedia untuk pelanggan lain, dan bahkan memakan ruang di gudang.

Apa lagi? Bot meninggalkan ulasan palsu besar tentang produk, menghambat fungsi "tolak bayar", memblokir transaksi, mencuri data pelanggan, spam pelanggan nyata - ada banyak opsi. Contoh yang baik adalah serangan terbaru terhadap DHL, Hermes, AldiTalk, Freenet, Snipes.com. Peretas berpura-purabahwa mereka "menguji sistem perlindungan DDoS," dan akhirnya meletakkan portal klien bisnis perusahaan dan semua API. Akibatnya, terjadi gangguan besar dalam pengiriman barang ke pelanggan.

Panggil besok

Tahun lalu, Komisi Perdagangan Federal (FTC) melaporkan peningkatan ganda dalam keluhan dari bisnis dan pengguna tentang spam dan panggilan telepon palsu. Menurut beberapa perkiraan, mereka menyumbang hampir 50% dari semua panggilan.

Seperti halnya DDoS, target TDoS - serangan bot besar pada ponsel - berkisar dari pranks hingga kompetisi curang. Bot dapat membebani pusat kontak dan tidak melewatkan pelanggan nyata. Metode ini efektif tidak hanya untuk pusat panggilan dengan operator langsung, tetapi juga di mana sistem AVR digunakan. Bot juga dapat secara besar-besaran menyerang saluran komunikasi lain dengan klien (obrolan, email), mengganggu sistem CRM, dan bahkan secara negatif memengaruhi manajemen SDM sampai batas tertentu, karena operator kewalahan berusaha mengatasi krisis. Serangan juga dapat disinkronkan dengan serangan DDoS tradisional pada sumber online korban.

Baru-baru ini, serangan serupa mengganggu 911 layanan darurat.di AS, orang-orang biasa yang sangat membutuhkan bantuan tidak bisa melewatinya. Sekitar waktu yang sama, Kebun Binatang Dublin mengalami nasib yang sama: setidaknya 5.000 orang menerima spam dalam bentuk pesan teks SMS yang mendorong mereka untuk segera memanggil nomor telepon kebun binatang dan meminta orang fiksi.

Wi-Fi tidak akan

Penjahat dunia maya juga dapat dengan mudah memblokir seluruh jaringan perusahaan. Pemblokiran IP sering digunakan untuk memerangi serangan DDoS. Tetapi ini bukan saja tidak efektif, tetapi juga praktik yang sangat berbahaya. Alamat IP mudah ditemukan (misalnya, melalui pemantauan sumber daya) dan mudah diganti (atau spoof). Sebelum bergabung dengan Variti, klien kami memiliki kasus di mana ini mengarah pada fakta bahwa memblokir IP tertentu hanya mematikan Wi-Fi di kantor mereka sendiri. Ada kasus ketika klien "menyelinap" IP yang diinginkan, dan dia memblokir akses ke sumber dayanya untuk pengguna dari seluruh wilayah, dan untuk waktu yang lama tidak memperhatikan hal ini, karena jika tidak seluruh sumber daya berfungsi dengan sempurna.

Apa yang baru?

Ancaman baru membutuhkan solusi keamanan baru. Namun, ceruk baru di pasar ini baru mulai terbentuk. Ada banyak solusi untuk memukul mundur serangan bot sederhana secara efektif, tetapi dengan yang kompleks, semuanya tidak begitu sederhana. Banyak solusi masih mempraktikkan teknik pemblokiran IP. Yang lain perlu waktu untuk mengumpulkan data primer untuk memulai, dan 10-15 menit ini bisa menjadi kerentanan. Ada solusi berdasarkan pembelajaran mesin yang memungkinkan Anda mengidentifikasi bot berdasarkan perilakunya. Dan pada saat yang sama, tim dari pihak "lain" membanggakan bahwa mereka sudah memiliki bot yang dapat meniru nyata, tidak dapat dibedakan dari pola manusia. Belum jelas siapa yang akan menang.

Bagaimana jika Anda harus berurusan dengan tim bot profesional dan serangan multi-tahap yang kompleks pada beberapa level sekaligus?

Pengalaman kami menunjukkan bahwa Anda harus fokus pada pemfilteran permintaan ilegal tanpa memblokir alamat IP. Serangan DDoS yang kompleks membutuhkan pemfilteran pada beberapa lapisan sekaligus, termasuk lapisan transport, lapisan aplikasi, dan API. Berkat ini, bahkan serangan frekuensi rendah dapat ditolak, yang biasanya tidak terlihat dan karenanya sering dilewati lebih jauh. Akhirnya, perlu untuk membiarkan semua pengguna nyata lewat, bahkan ketika serangan itu aktif.

Kedua, perusahaan membutuhkan kemampuan untuk menciptakan sistem perlindungan multi-tahap sendiri, di mana, selain alat untuk mencegah serangan DDoS, sistem akan dibangun melawan penipuan, pencurian data, perlindungan konten, dan sebagainya.

Ketiga, mereka harus bekerja secara real time dari permintaan pertama - kemampuan untuk langsung menanggapi insiden keamanan sangat meningkatkan peluang mencegah serangan atau mengurangi kekuatan destruktifnya.

Dalam waktu dekat: manajemen reputasi dan pengumpulan data besar dengan bot

Sejarah DDoS telah berkembang dari sederhana menjadi kompleks. Pada awalnya, tujuan para penyerang adalah menghentikan situs agar tidak berfungsi. Mereka sekarang merasa lebih efisien untuk menargetkan proses bisnis inti.

Kompleksitas serangan akan terus tumbuh, ini tidak bisa dihindari. Ditambah apa yang dilakukan bot jahat sekarang - mencuri dan memalsukan data, pemerasan, spam bot - akan mengumpulkan data dari sejumlah besar sumber (Big Data) dan membuat akun palsu “tepercaya” untuk mengelola pengaruh, reputasi, atau phishing massal.

Saat ini, hanya perusahaan besar yang mampu berinvestasi dalam DDoS dan perlindungan bot, tetapi bahkan mereka tidak selalu dapat sepenuhnya melacak dan menyaring lalu lintas yang dihasilkan oleh bot. Satu-satunya hal positif tentang serangan bot menjadi lebih canggih adalah mendorong pasar untuk menciptakan solusi keamanan yang lebih cerdas dan lebih baik.

Bagaimana menurut Anda - bagaimana industri perlindungan bot akan berkembang dan solusi apa yang dibutuhkan di pasar saat ini?