Cisco StealthWatch adalah solusi analitik keamanan informasi yang menyediakan pemantauan ancaman komprehensif di seluruh jaringan terdistribusi. StealthWatch didasarkan pada pengumpulan NetFlow dan IPFIX dari router, switch dan perangkat jaringan lainnya. Akibatnya, jaringan menjadi sensor sensitif dan memungkinkan administrator untuk melihat di mana metode keamanan jaringan tradisional seperti Next Generation Firewall tidak dapat menjangkau.

Dalam artikel sebelumnya saya sudah menulis tentang StealthWatch: wawasan dan kemampuan pertama , serta penyebaran dan konfigurasi. Sekarang saya mengusulkan untuk melanjutkan dan membahas cara menangani alarm dan menyelidiki insiden keamanan yang dihasilkan oleh solusi. Akan ada 6 contoh yang saya harap akan memberikan ide yang bagus tentang kegunaan produk.

Pertama, harus dikatakan bahwa StealthWatch memiliki beberapa distribusi pemicu untuk algoritma dan feed. Yang pertama adalah semua jenis alarm (pemberitahuan), ketika dipicu, Anda dapat mendeteksi hal-hal yang mencurigakan di jaringan. Yang kedua adalah insiden keamanan. Artikel ini akan melihat 4 contoh pemicu algoritma dan 2 contoh feed.

1. Analisis interaksi paling produktif dalam jaringan

Langkah pertama dalam mengonfigurasi StealthWatch adalah menentukan host dan jaringan berdasarkan grup. Di antarmuka web, tab Configure> Host Group Management , pisahkan jaringan, host, server menjadi grup yang sesuai. Anda juga dapat membuat grup Anda sendiri. Omong-omong, analisis interaksi antara host di Cisco StealthWatch cukup nyaman, karena Anda tidak hanya dapat menyimpan filter pencarian berdasarkan stream, tetapi juga hasilnya sendiri.

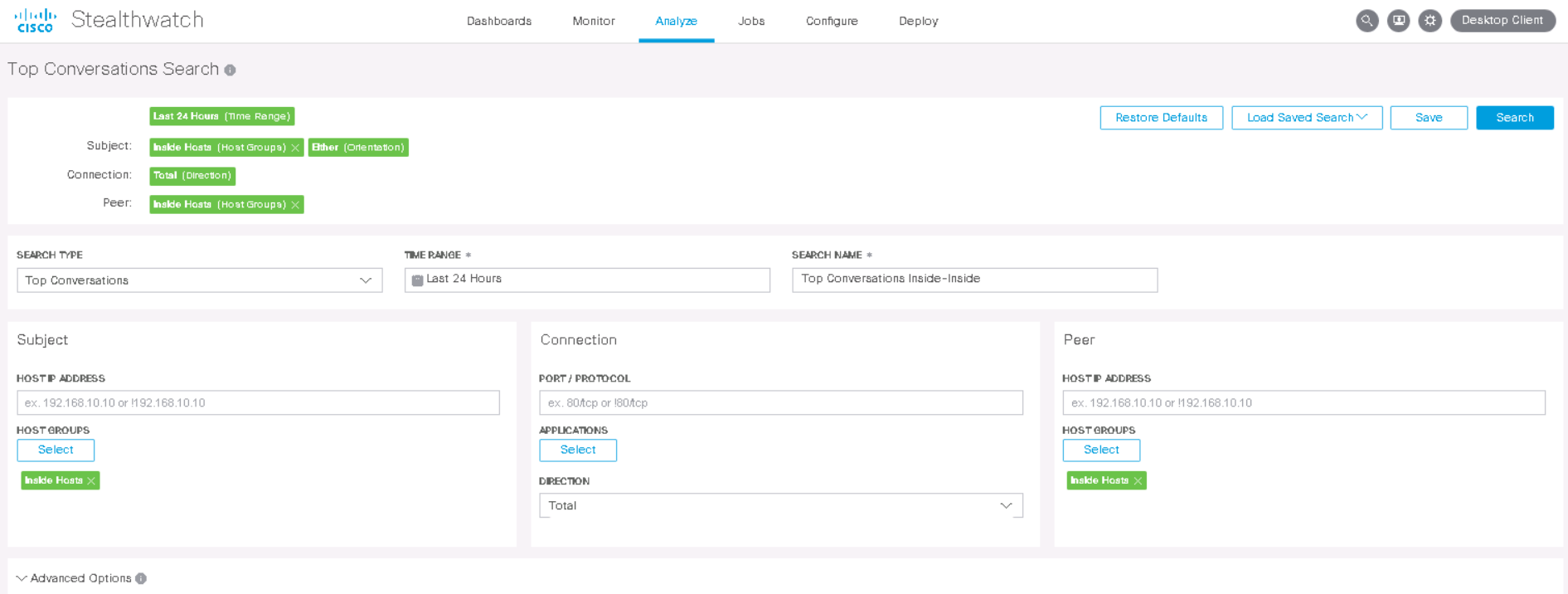

Pertama, di antarmuka web, buka tab Analisis> Aliran Pencarian . Maka parameter berikut harus ditetapkan:

- Jenis Pencarian - Percakapan Top (interaksi paling populer)

- Rentang Waktu - 24 jam (periode waktu, Anda dapat menggunakan yang lain)

- Nama Pencarian - Pembicaraan Top Inside-Inside (nama yang bersahabat)

- Subject — Host Groups → Inside Hosts ( — )

- Connection ( , )

- Peer — Host Groups → Inside Hosts ( — )

- Advanced Options , , ( , ). .

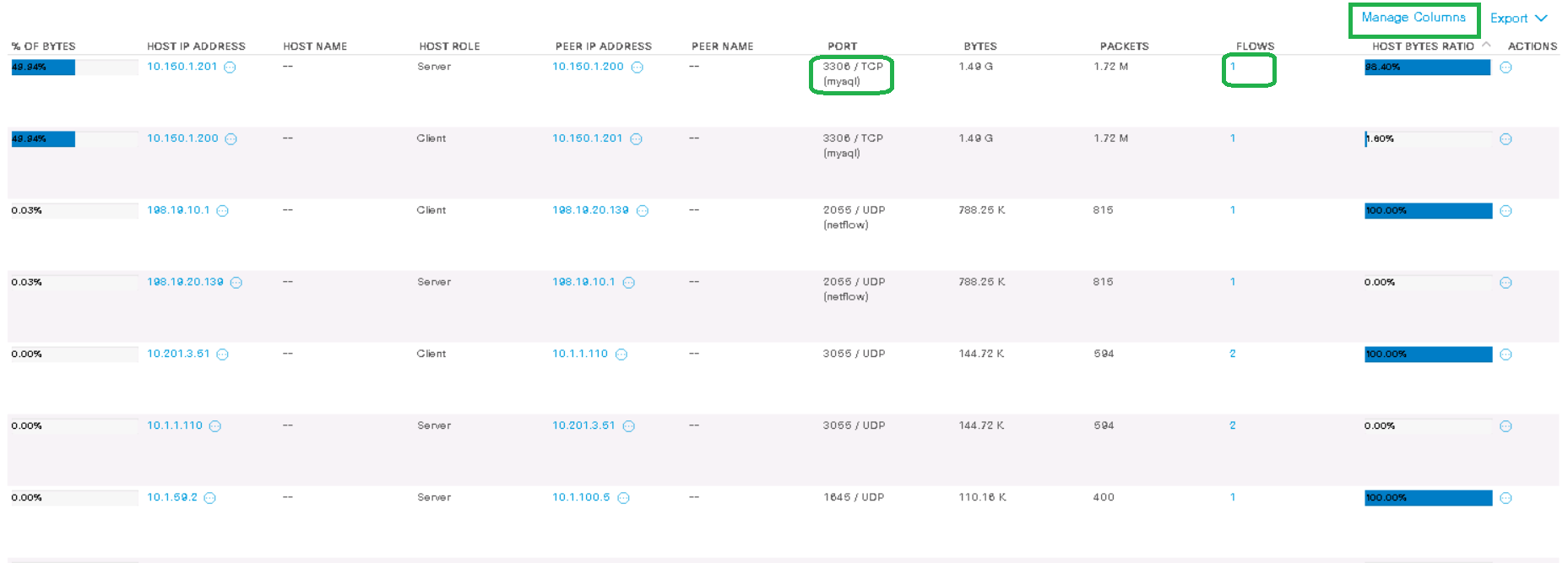

Setelah mengklik tombol Cari , daftar interaksi ditampilkan, yang sudah diurutkan berdasarkan jumlah data yang ditransfer.

Dalam contoh saya, host 10.150.1.201 (server), hanya dalam satu aliran, mentransfer 1,5 GB lalu lintas ke host 10.150.1.200 (klien) menggunakan protokol mysql . Tombol Kelola Kolom memungkinkan Anda untuk menambahkan lebih banyak kolom ke output.

Selanjutnya, atas kebijakan administrator, Anda dapat membuat aturan khusus yang akan terus-menerus dipicu untuk interaksi semacam ini dan memberi tahu melalui SNMP, email atau Syslog.

2. Analisis interaksi client-server paling lambat dalam jaringan untuk keterlambatan

Tag SRT (Server Response Time) , RTT (Round Trip Time) memungkinkan Anda untuk mengetahui latensi server dan keseluruhan latensi jaringan. Alat ini sangat berguna ketika Anda harus dengan cepat menemukan penyebab keluhan pengguna tentang aplikasi yang lambat.

Catatan : hampir semua eksportir Netflow tidak dapat mengirim SRT, tag RTT, oleh karena itu, untuk melihat data seperti itu di FlowSensor, Anda perlu mengkonfigurasi pengiriman salinan lalu lintas dari perangkat jaringan. FlowSensor pada gilirannya memberikan IPFIX yang diperluas ke FlowCollector.

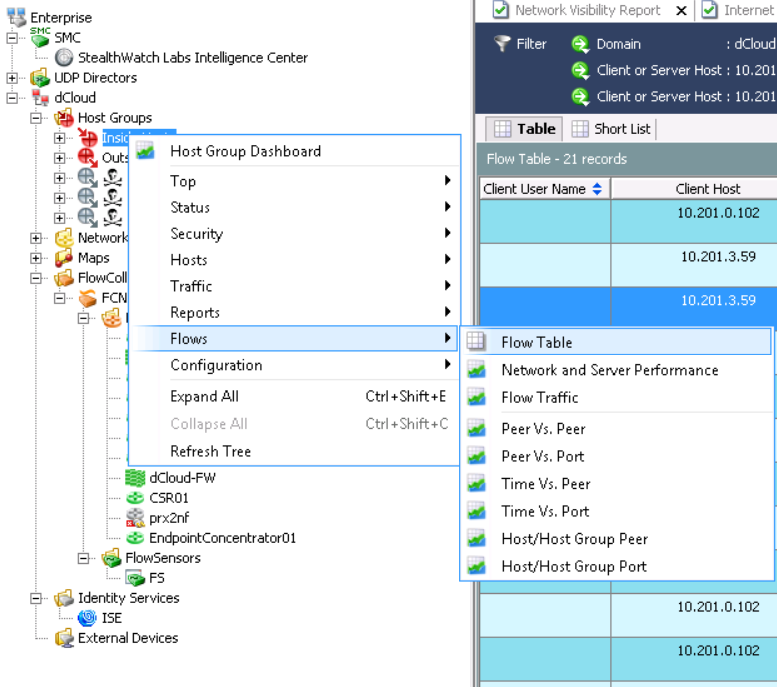

Lebih mudah untuk melakukan analisis ini di aplikasi java StealtWatch, yang diinstal pada komputer administrator.

Klik kanan pada Inside Hosts dan pergi ke tabTabel Alir .

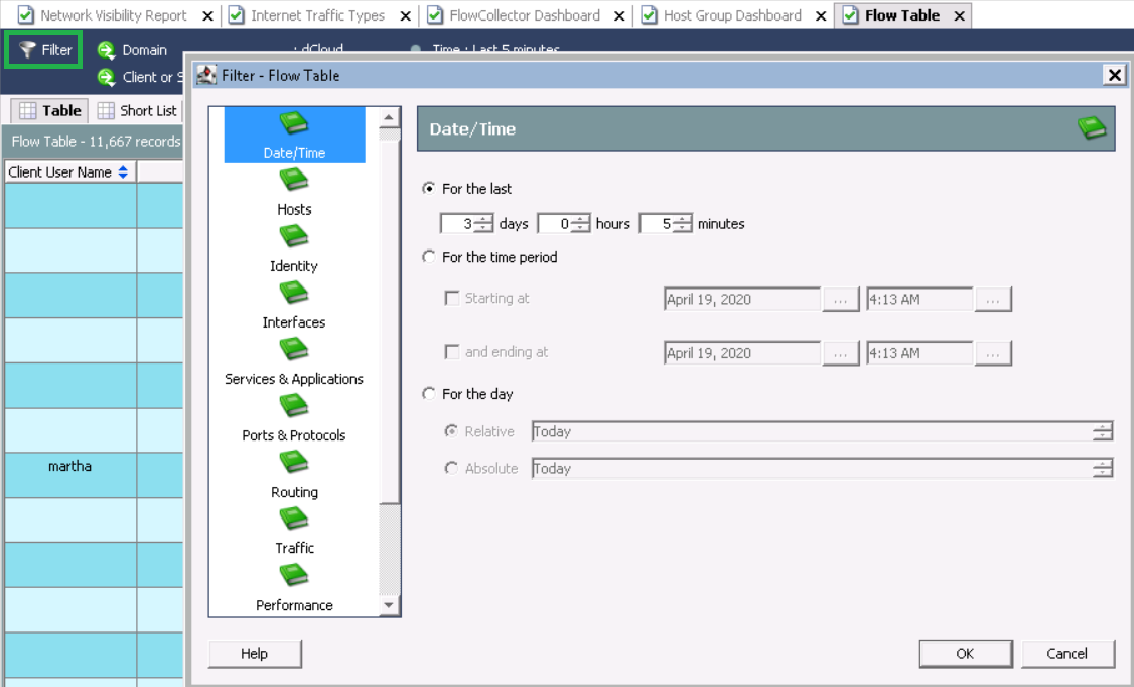

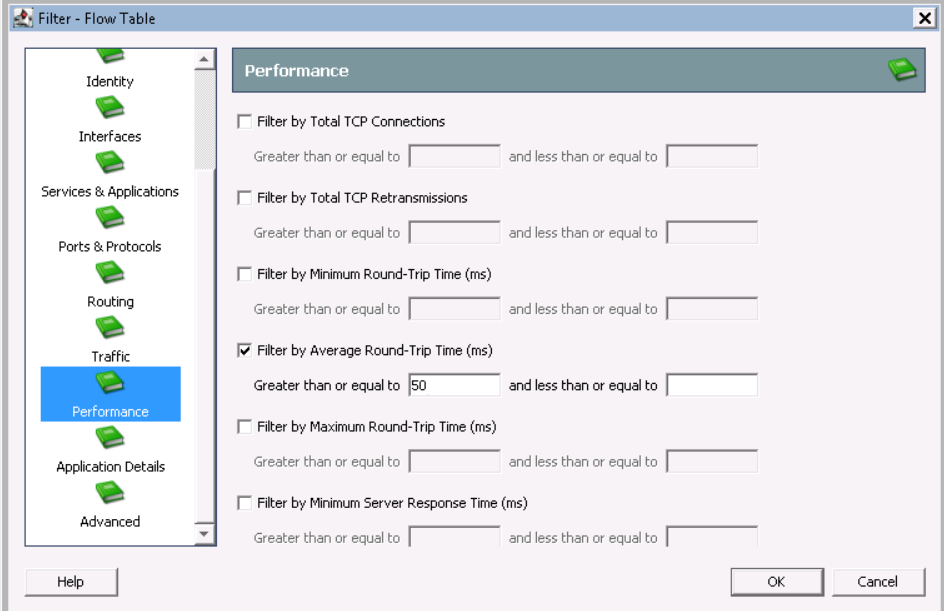

Klik Filter dan atur parameter yang diperlukan. Sebagai contoh:

- Tanggal / Waktu - Selama 3 hari terakhir

- Kinerja - Rata-Rata Waktu Perjalanan Round> = 50ms

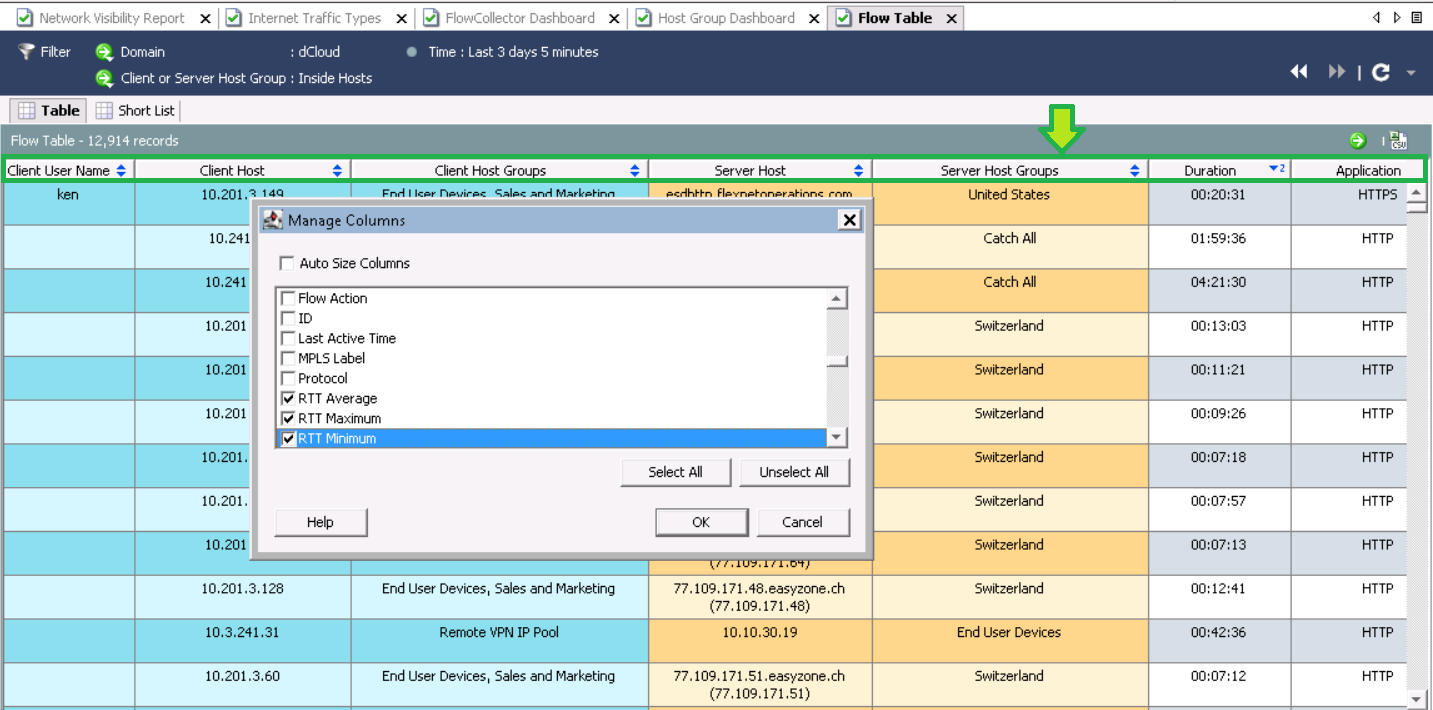

Setelah menampilkan data, tambahkan bidang yang menarik kepada kami RTT, SRT. Untuk melakukan ini, klik pada kolom di tangkapan layar dan klik kanan pada Kelola Kolom . Kemudian klik RTT, parameter SRT.

Setelah memproses permintaan, saya mengurutkan berdasarkan RTT rata-rata dan melihat interaksi paling lambat.

Untuk masuk ke informasi terperinci, klik kanan pada arus dan pilih Tampilan Cepat untuk Aliran .

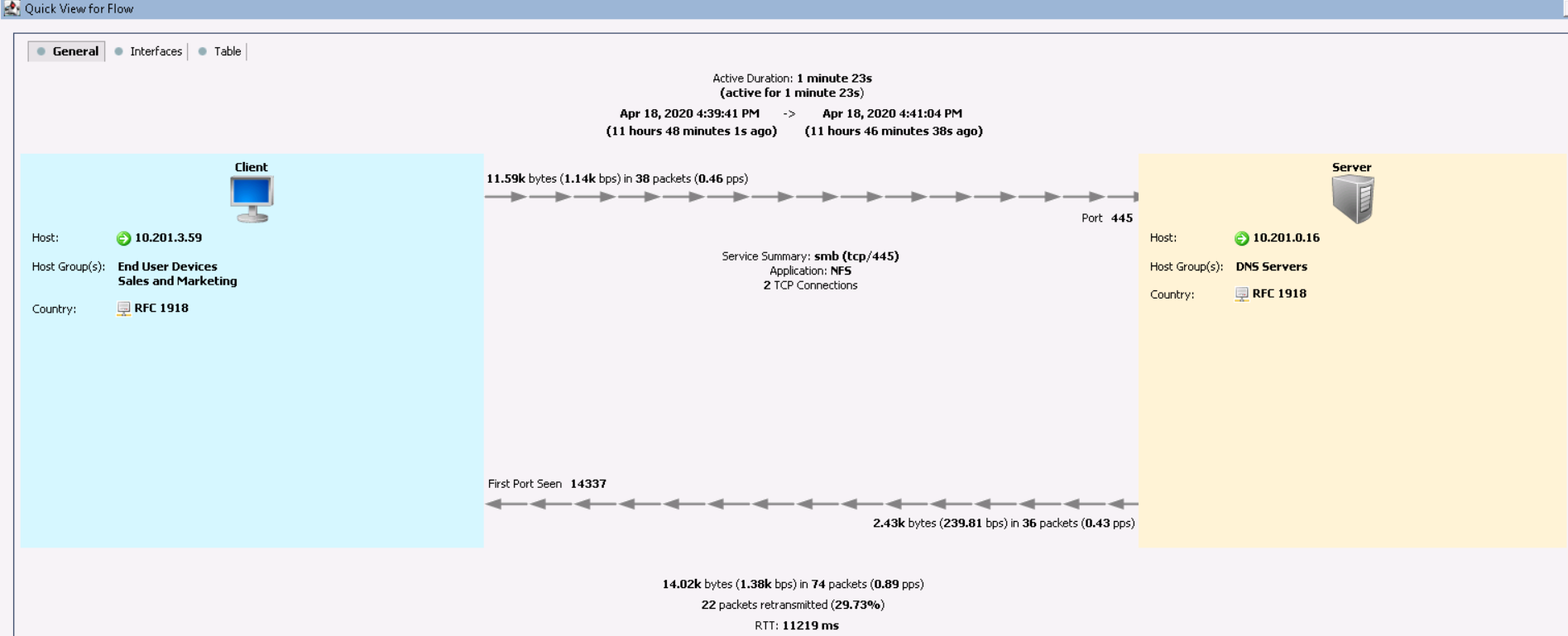

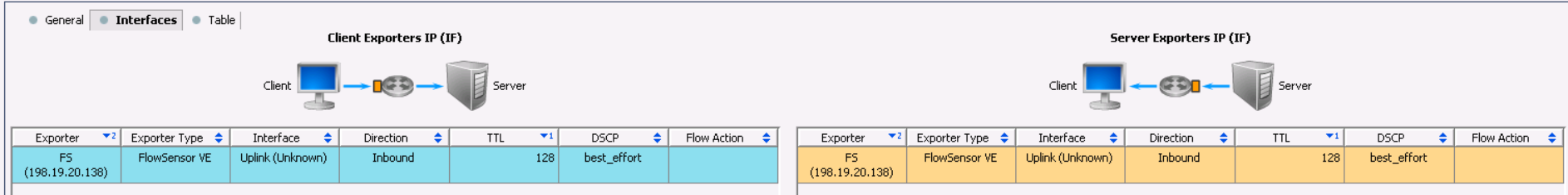

Informasi ini menunjukkan bahwa host 10.201.3.59 dari grup Sales and Marketing protocol NFS merujuk ke server DNS selama satu menit dan 23 detik dan memiliki penundaan yang mengerikan. Di tab AntarmukaAnda dapat mencari tahu dari pengekspor data Netflow mana informasi diterima. Tab Tabel menampilkan informasi yang lebih rinci tentang interaksi.

Selanjutnya, Anda perlu mencari tahu perangkat mana yang mengirimkan lalu lintas ke FlowSensor dan masalahnya kemungkinan besar ada di sana.

Selain itu, StealthWatch unik karena melakukan deduplikasi data (menggabungkan aliran yang sama). Oleh karena itu, Anda dapat mengumpulkan dari hampir semua perangkat Netflow dan tidak takut bahwa akan ada banyak data duplikat. Justru sebaliknya, dalam skema ini akan membantu Anda memahami hop mana yang memiliki penundaan terbesar.

3. Audit protokol kriptografi HTTPS

ETA (Encrypted Traffic Analytics) adalah teknologi yang dikembangkan oleh Cisco yang mendeteksi koneksi jahat dalam lalu lintas terenkripsi tanpa mendekripsi. Selain itu, teknologi ini memungkinkan Anda untuk "mem-parsing" HTTPS ke versi TLS dan protokol kriptografi yang digunakan untuk koneksi. Fungsi ini sangat berguna ketika Anda perlu mendeteksi node jaringan yang menggunakan standar crypto yang lemah.

Catatan : Anda harus terlebih dahulu menginstal aplikasi jaringan di StealthWatch - ETA Cryptographic Audit .

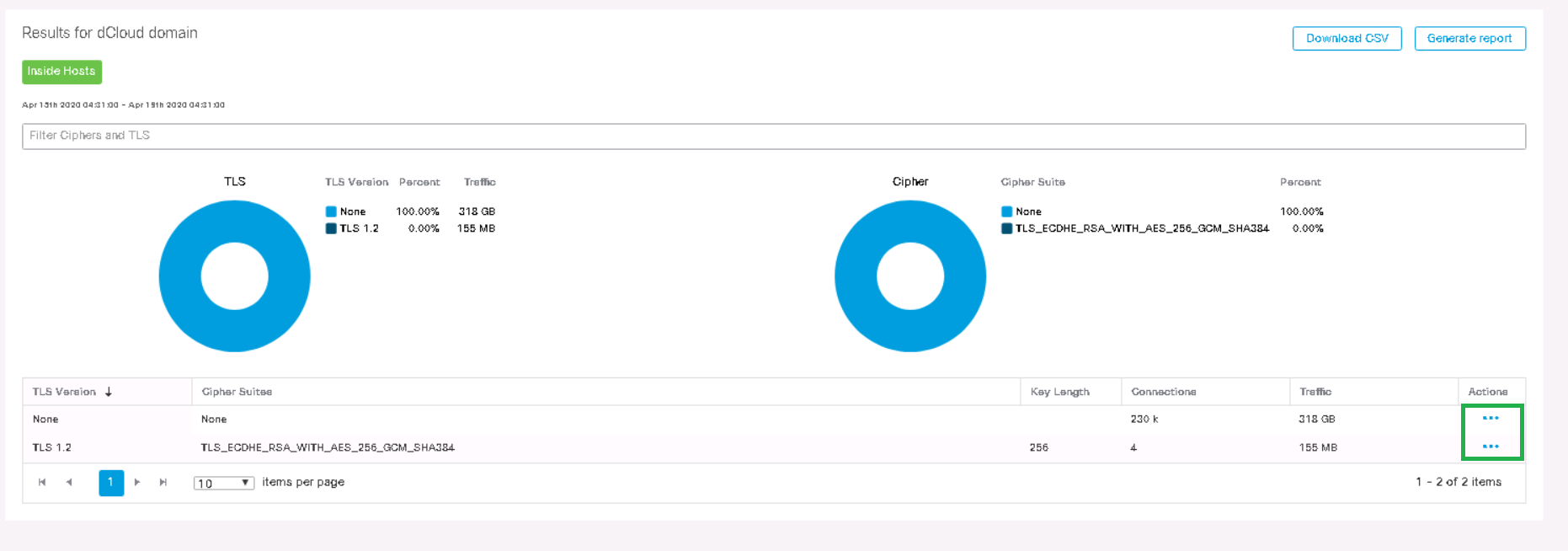

Buka tab Dasbor → Audit Kriptografi ETA dan pilih grup host yang akan dianalisis. Untuk gambaran besarnya, mari pilih Inside Hosts .

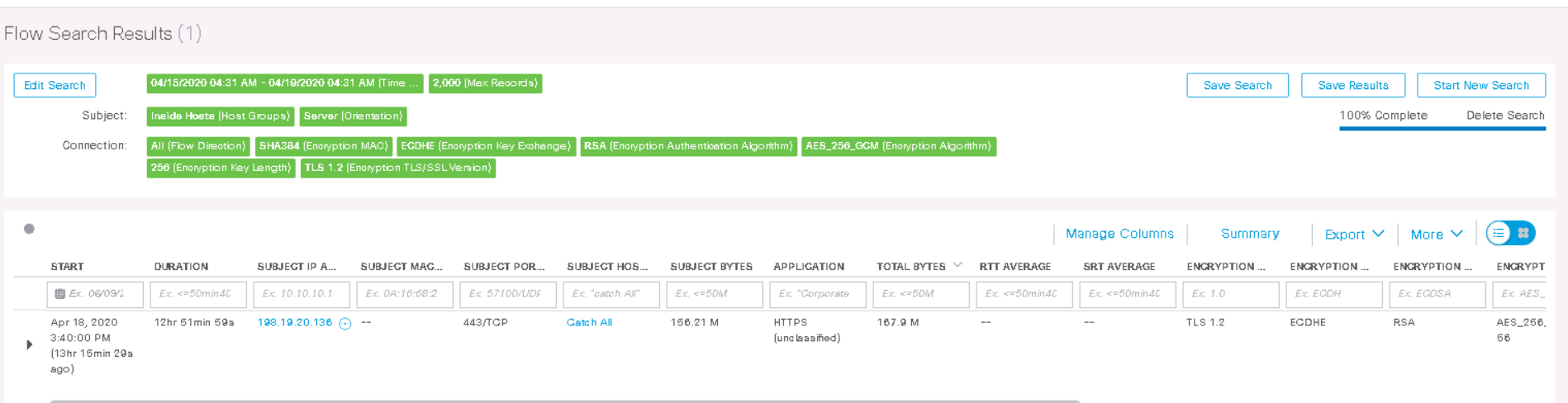

Anda dapat mengamati bahwa versi TLS dan standar crypto yang sesuai ditampilkan. Dengan mengikuti skema yang biasa di kolom Tindakan , buka Lihat Aliran dan mulai pencarian di tab baru.

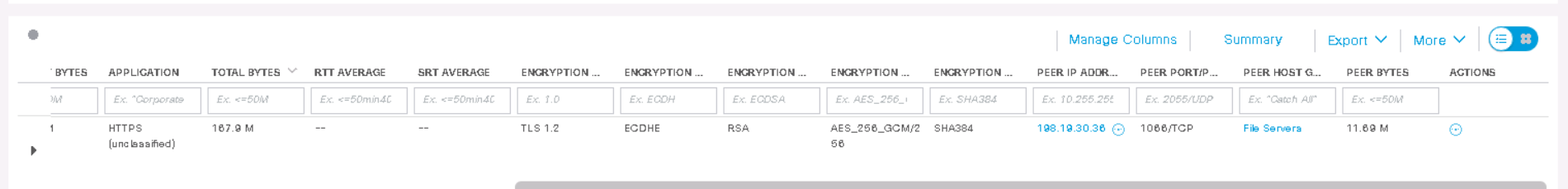

Output menunjukkan bahwa host 198.19.20.136 telah menggunakan HTTPS dengan TLS 1.2 selama 12 jam , di mana algoritma enkripsi adalah AES-256 dan fungsi hash adalah SHA-384 . Dengan demikian, ETA memungkinkan Anda untuk menemukan algoritma yang lemah di jaringan.

4. Analisis anomali jaringan

Cisco StealthWatch dapat mengenali anomali lalu lintas dalam jaringan menggunakan tiga alat: Core Events (peristiwa keamanan), Relationship Events (peristiwa interaksi antar segmen, node jaringan) dan analisis perilaku .

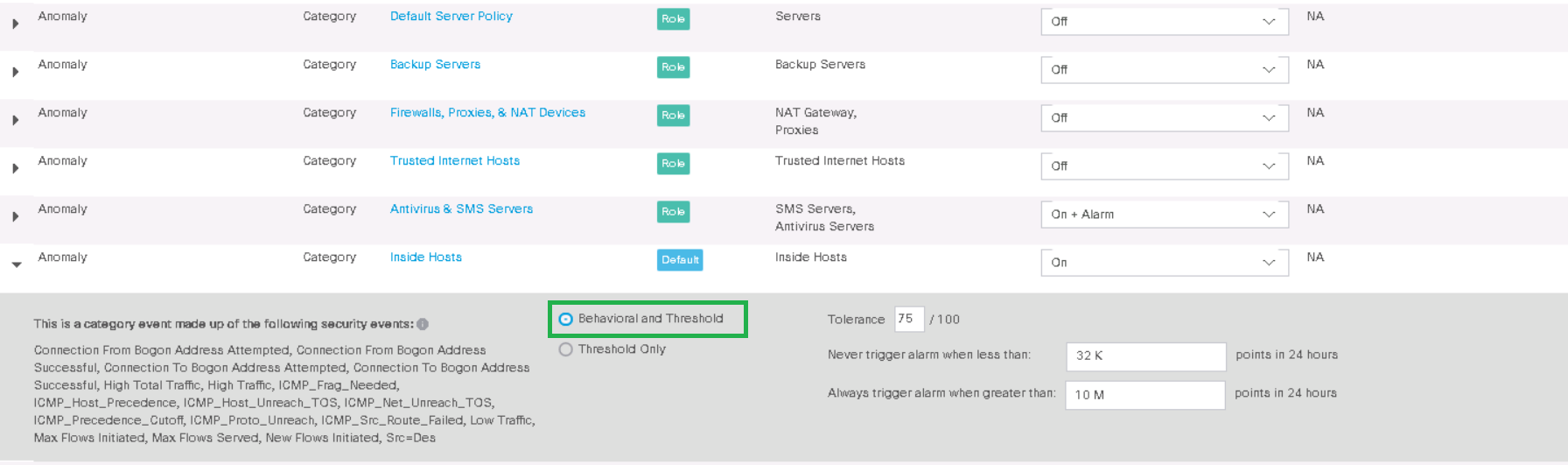

Analisis perilaku, pada gilirannya, memungkinkan Anda untuk membangun model perilaku dari waktu ke waktu untuk host atau kelompok host tertentu. Semakin banyak lalu lintas melewati StealthWatch, pemicunya akan lebih akurat berkat analisis ini. Pada awalnya, sistem memicu banyak pemicu yang salah, sehingga aturan harus “dipelintir” dengan tangan. Saya sarankan untuk tidak memperhatikan acara seperti itu selama beberapa minggu pertama, karena sistem akan menyesuaikan sendiri, atau menambahkannya ke pengecualian.

Di bawah ini adalah contoh aturan presetAnomali , yang mengatakan bahwa acara tersebut akan menyala tanpa alarm jika host di grup Inside Hosts berinteraksi dengan grup Inside Hosts dan lalu lintas melebihi 10 megabita dalam 24 jam .

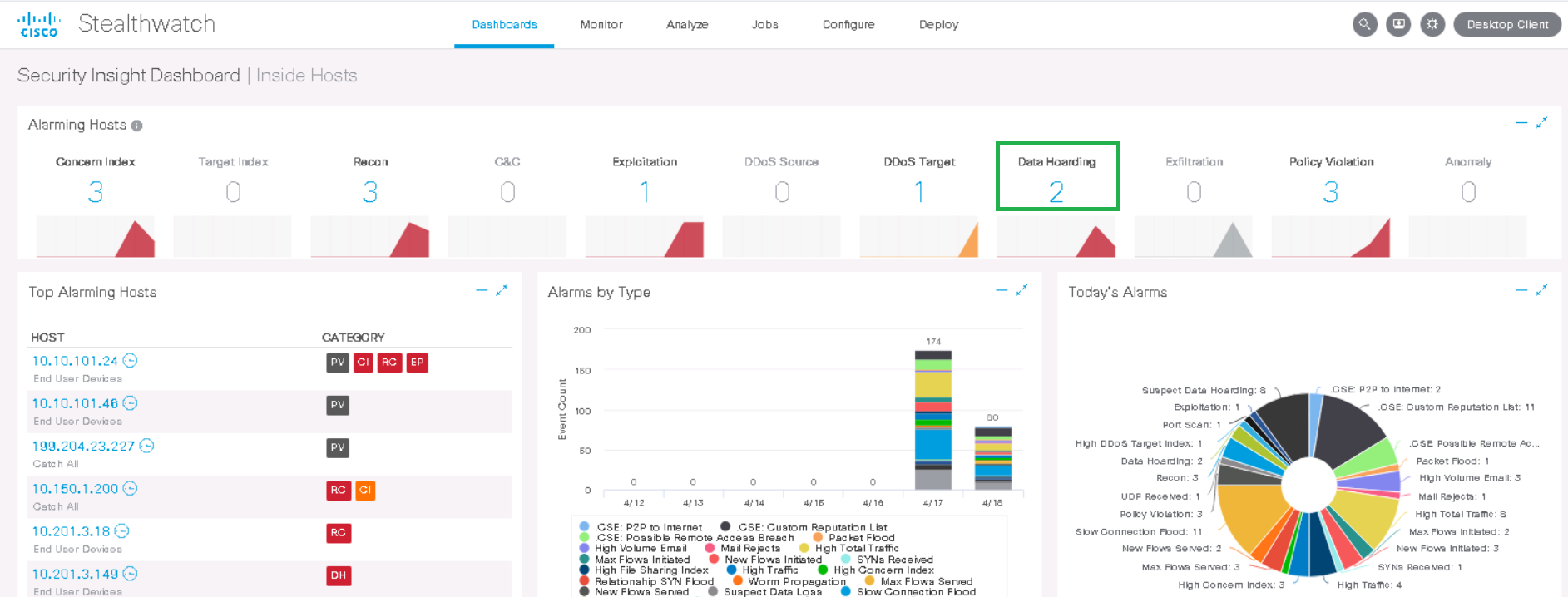

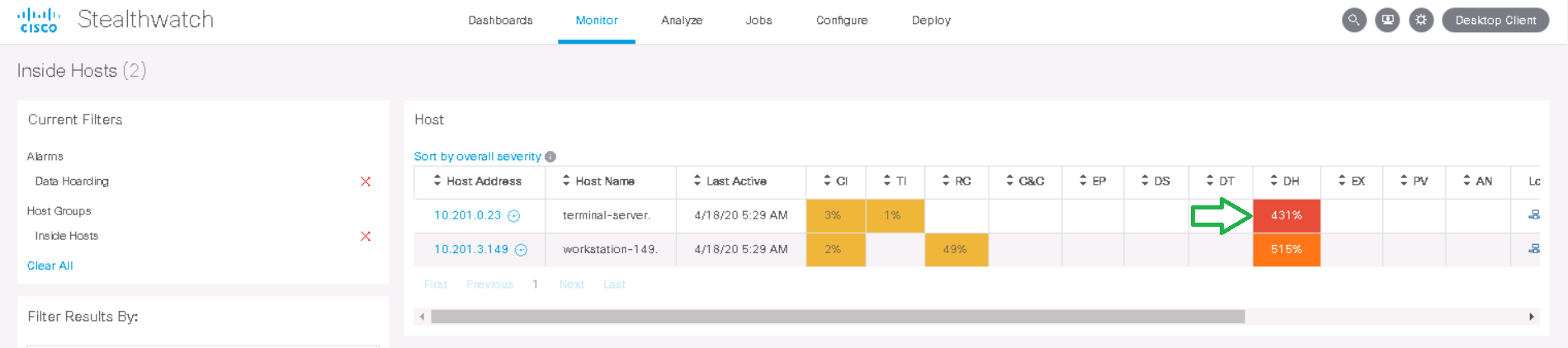

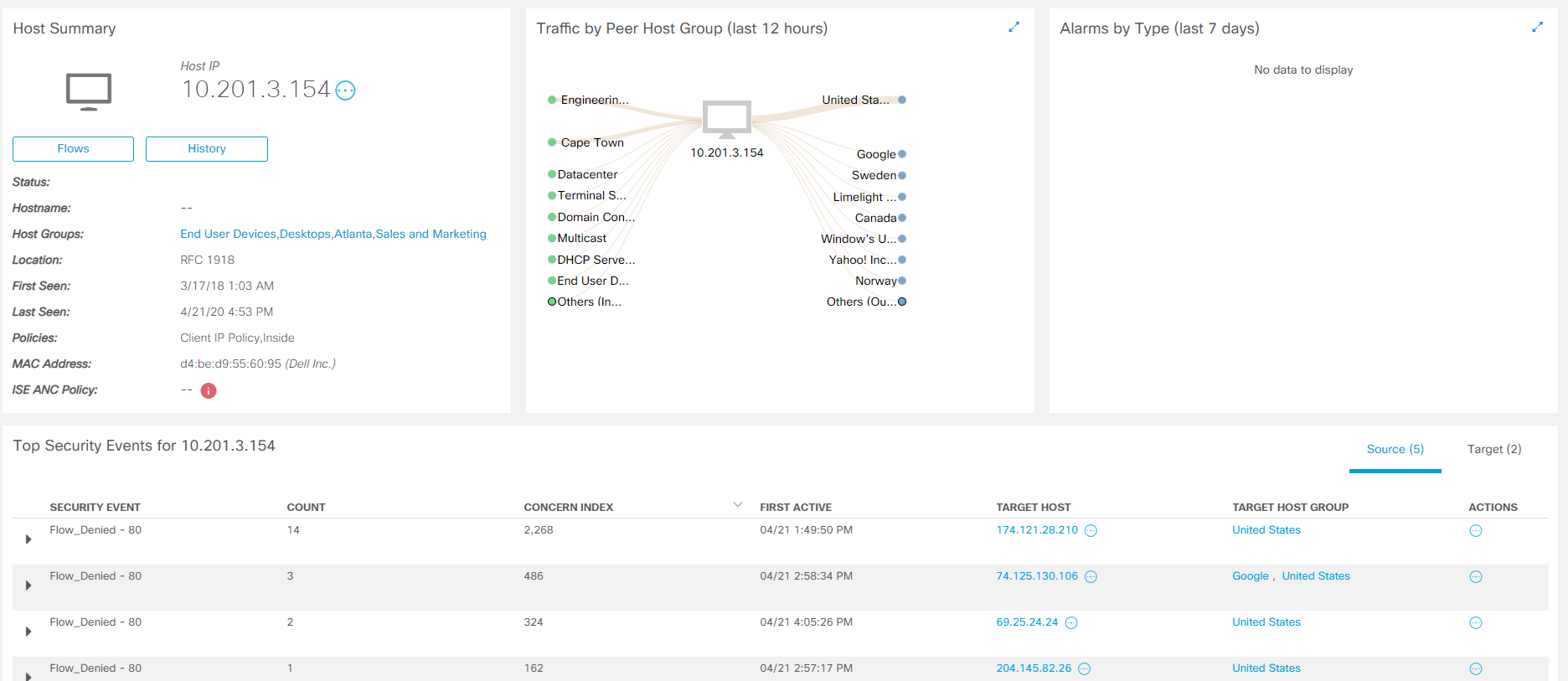

Misalnya, ambil alarm Penimbunan Data , yang berarti bahwa beberapa host sumber / tujuan telah mengunduh / mengunduh sejumlah besar data yang tidak normal dari grup host atau host. Kami mengklik acara dan jatuh ke tabel, di mana host yang memicu ditunjukkan. Selanjutnya, pilih host yang menarik bagi kami di kolom Penimbunan Data .

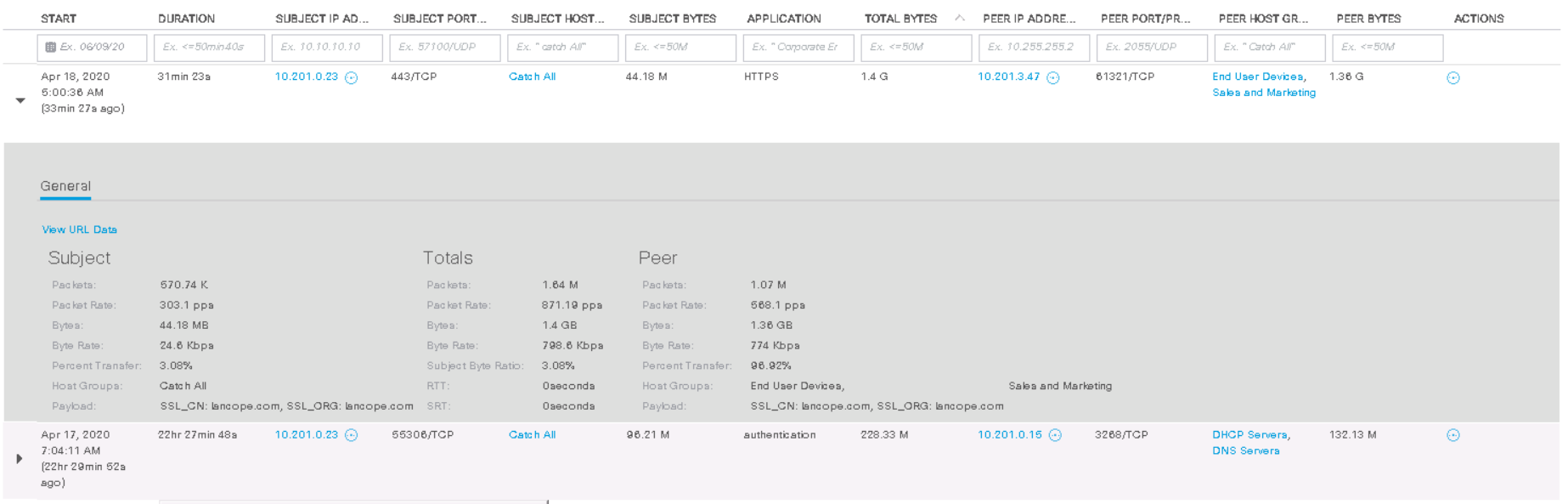

Sebuah acara ditampilkan yang menunjukkan bahwa 162k "poin" ditemukan, dan 100k "poin" diizinkan oleh kebijakan - ini adalah metrik StealthWatch internal. Di kolom Tindakan , klik Lihat Arus .

Kita dapat mengamati bahwa host ini berinteraksi pada malam hari dengan host 10.201.3.47 dari departemen Sales & Marketing melalui protokol HTTPS dan mengunduh 1,4 GB . Mungkin contoh ini tidak sepenuhnya berhasil, tetapi deteksi interaksi untuk beberapa ratus gigabytes dilakukan dengan cara yang persis sama. Akibatnya, penyelidikan lebih lanjut dari anomali dapat menghasilkan hasil yang menarik.

Catatan : Di antarmuka web SMC, data di tab Dasbor hanya ditampilkan untuk minggu terakhir dan di tab Monitordalam 2 minggu terakhir. Untuk menganalisis peristiwa yang lebih lama dan menghasilkan laporan, Anda harus bekerja dengan konsol java di komputer administrator.

5. Menemukan pemindaian jaringan internal

Sekarang mari kita lihat beberapa contoh feed - insiden keamanan informasi. Fungsi ini lebih menarik bagi para profesional keamanan.

Ada beberapa jenis preset peristiwa pemindaian di StealthWatch:

- Port Scan - sumber memindai banyak port dari host tujuan.

- Addr tcp scan - sumber memindai seluruh jaringan melalui port TCP yang sama, mengubah alamat IP tujuan. Dalam hal ini, sumber menerima paket Reset TCP atau tidak menerima respons sama sekali.

- Addr udp scan - sumber memindai seluruh jaringan pada port UDP yang sama, sambil mengubah alamat IP tujuan. Pada saat yang sama, sumber menerima paket ICMP Port Unreachable atau tidak menerima tanggapan sama sekali.

- Ping Scan - sumber mengirim permintaan ICMP ke seluruh jaringan untuk menemukan jawaban.

- Stealth Scan tp/udp — .

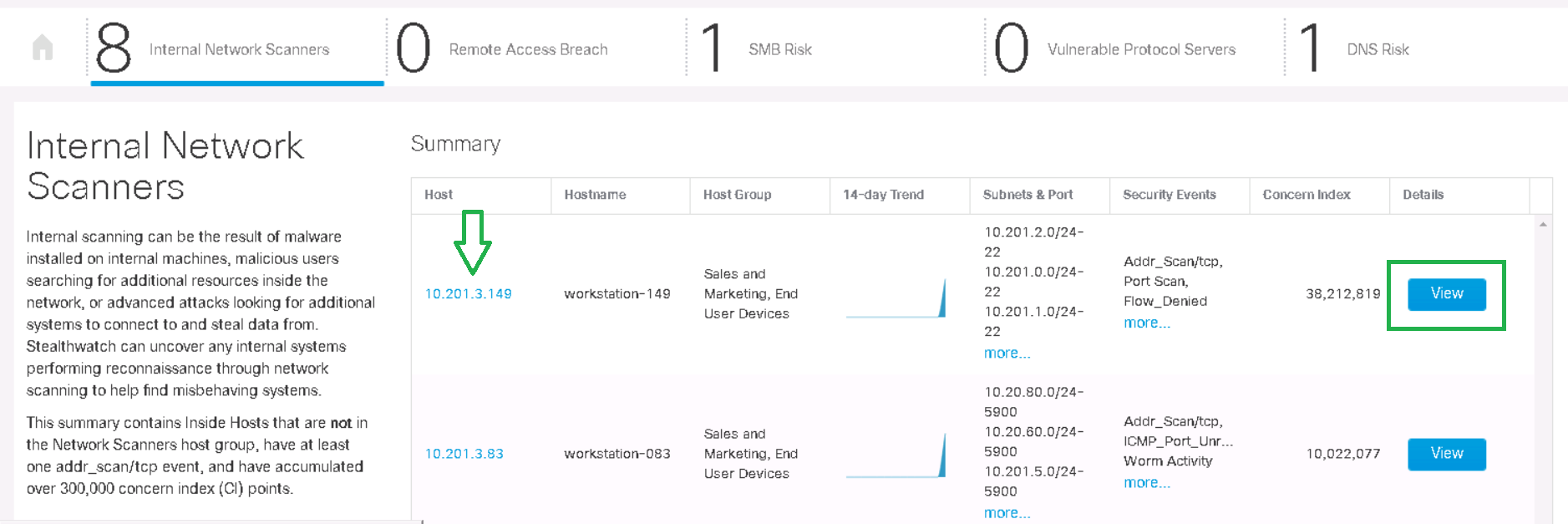

Untuk lokasi yang lebih nyaman dari semua pemindai internal sekaligus, ada aplikasi jaringan untuk StealthWatch - Penilaian Visibilitas . Pergi ke Dasbor → Penilaian Visibilitas → tab Pemindai Jaringan Internal , Anda akan melihat insiden keamanan terkait pemindaian selama 2 minggu terakhir.

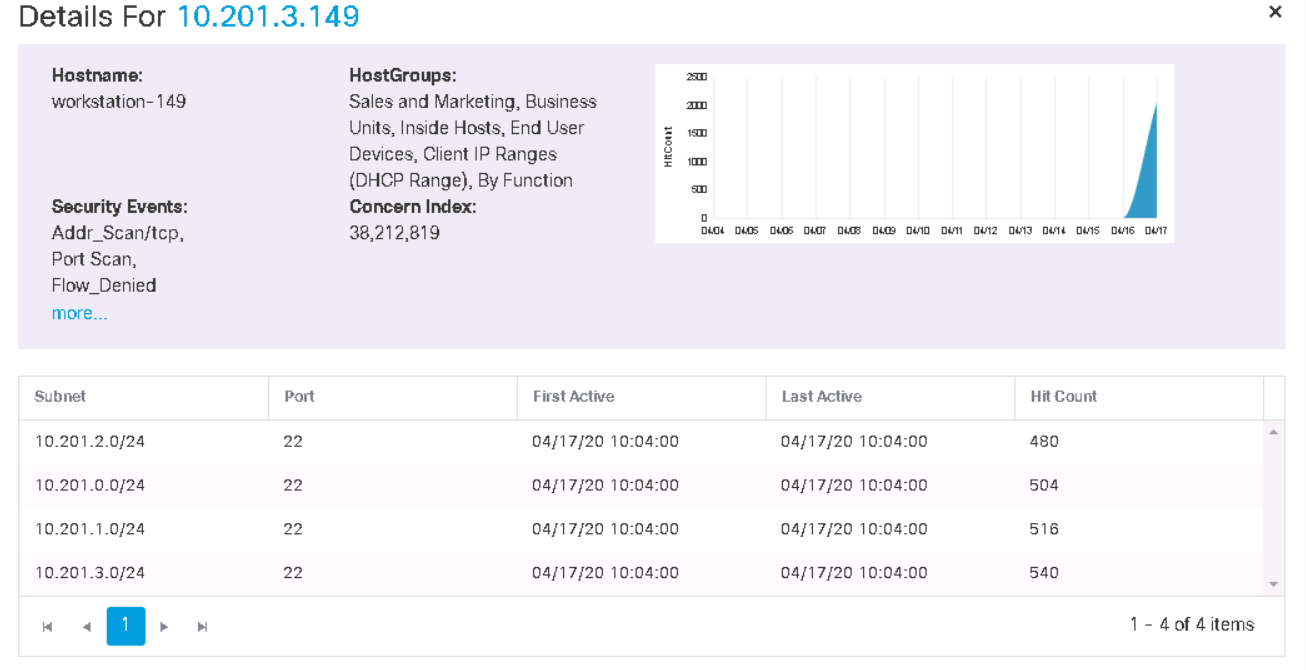

Dengan mengklik tombol Detail , Anda akan melihat awal pemindaian untuk setiap jaringan, tren lalu lintas dan alarm yang sesuai.

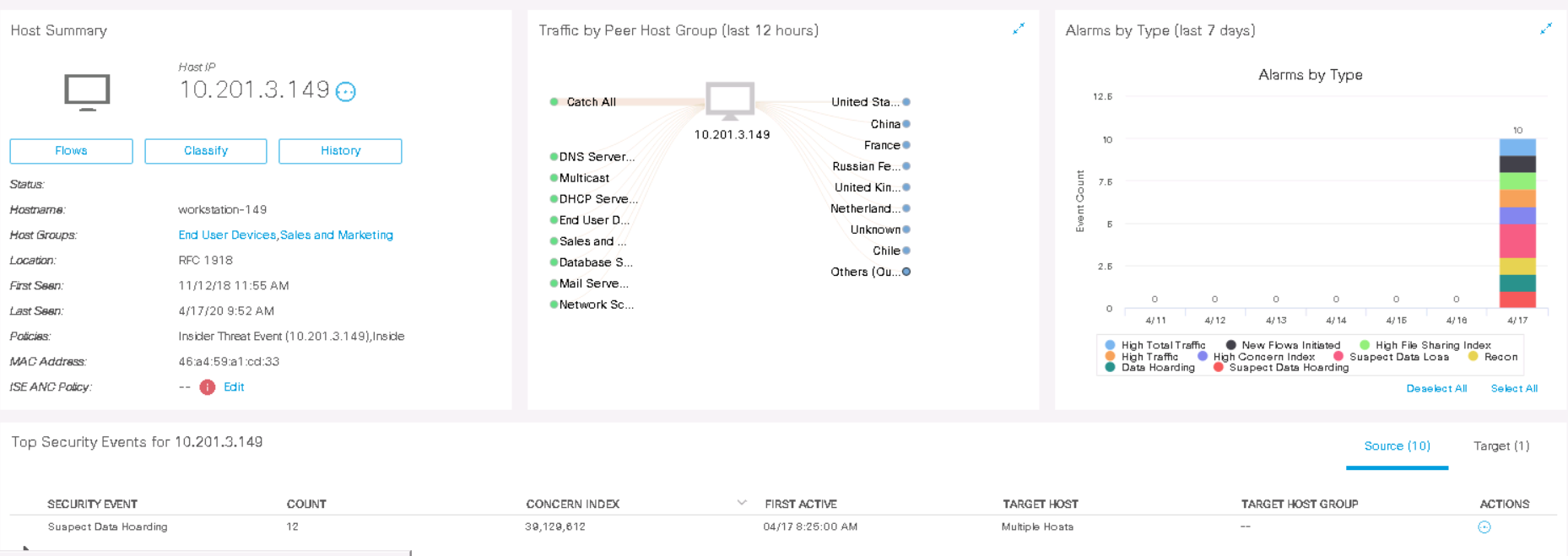

Kemudian Anda bisa "gagal" ke host dari tab di screenshot sebelumnya dan melihat acara keamanan, serta aktivitas selama seminggu terakhir untuk host ini.

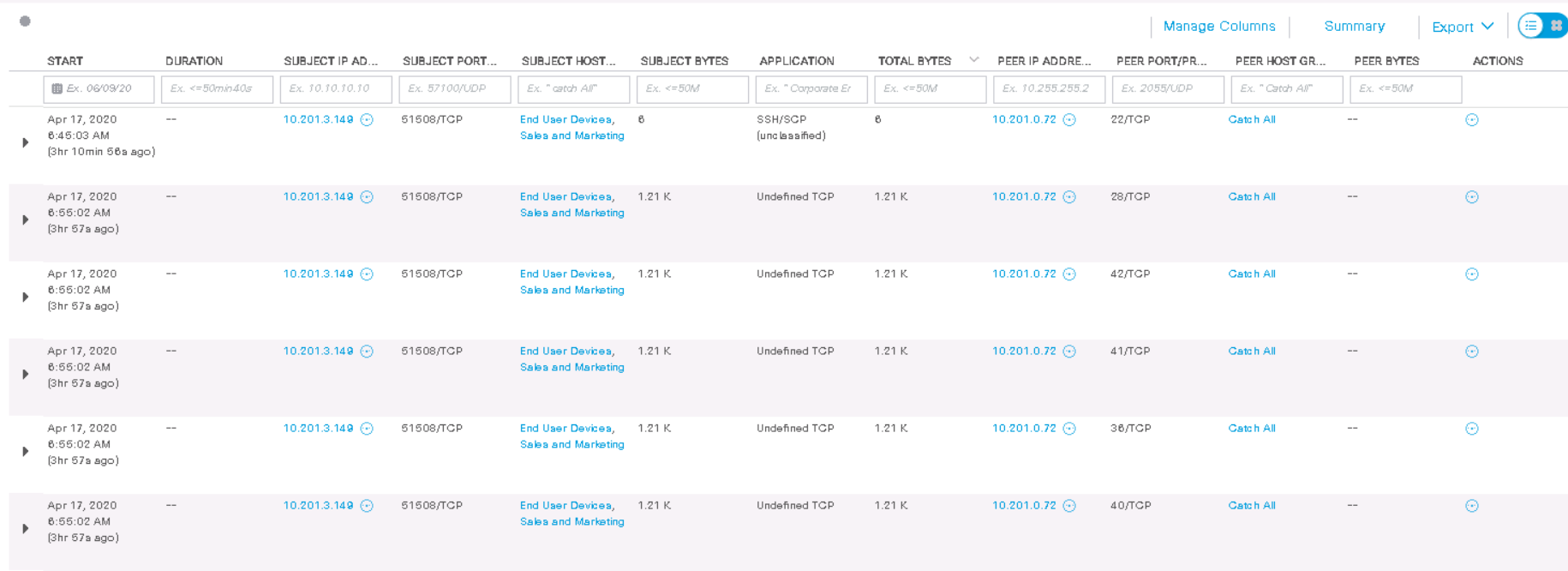

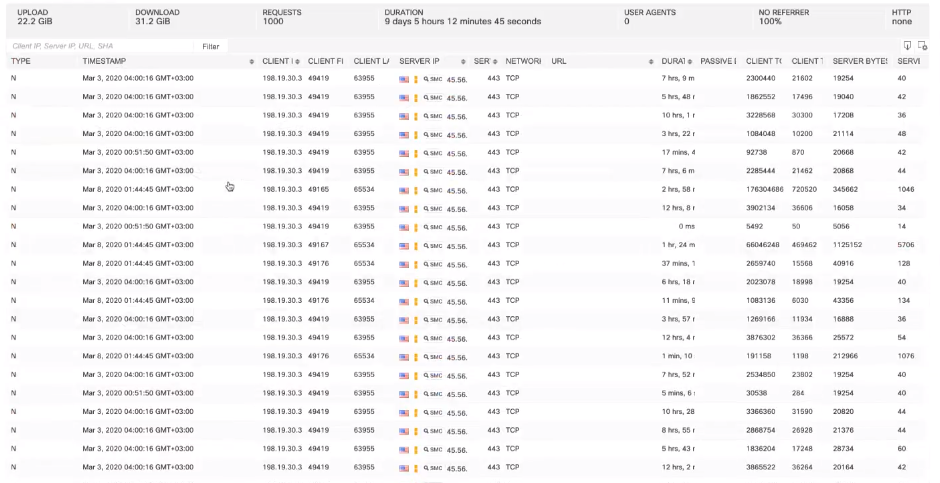

Sebagai contoh, mari kita menganalisis peristiwa Port Scan dari host 10.201.3.149 hingga 10.201.0.72dengan mengeklik Tindakan> Alur Terkait . Pencarian aliran dimulai dan informasi yang relevan ditampilkan.

Seperti yang dapat kita lihat, host ini dari salah satu portnya 51508 / TCP memindai host tujuan 3 jam yang lalu pada port 22, 28, 42, 41, 36, 40 (TCP) . Beberapa bidang tidak menampilkan informasi juga karena tidak semua bidang Netflow didukung pada eksportir Netflow.

6. Analisis malware yang diunduh menggunakan CTA

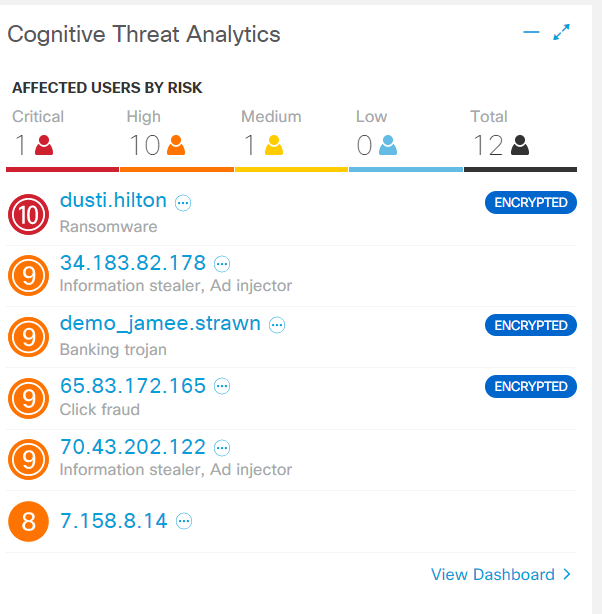

CTA (Cognitive Threat Analytics) adalah analytics cloud Cisco yang terintegrasi sempurna dengan Cisco StealthWatch dan memungkinkan Anda untuk melengkapi analisis tanpa tanda tangan dengan analisis tanda tangan. Ini memungkinkan untuk mendeteksi Trojan, worm jaringan, malware zero-day, dan malware lainnya dan menyebarkannya di dalam jaringan. Juga, teknologi ETA yang disebutkan sebelumnya memungkinkan menganalisis komunikasi berbahaya seperti itu dalam lalu lintas terenkripsi.

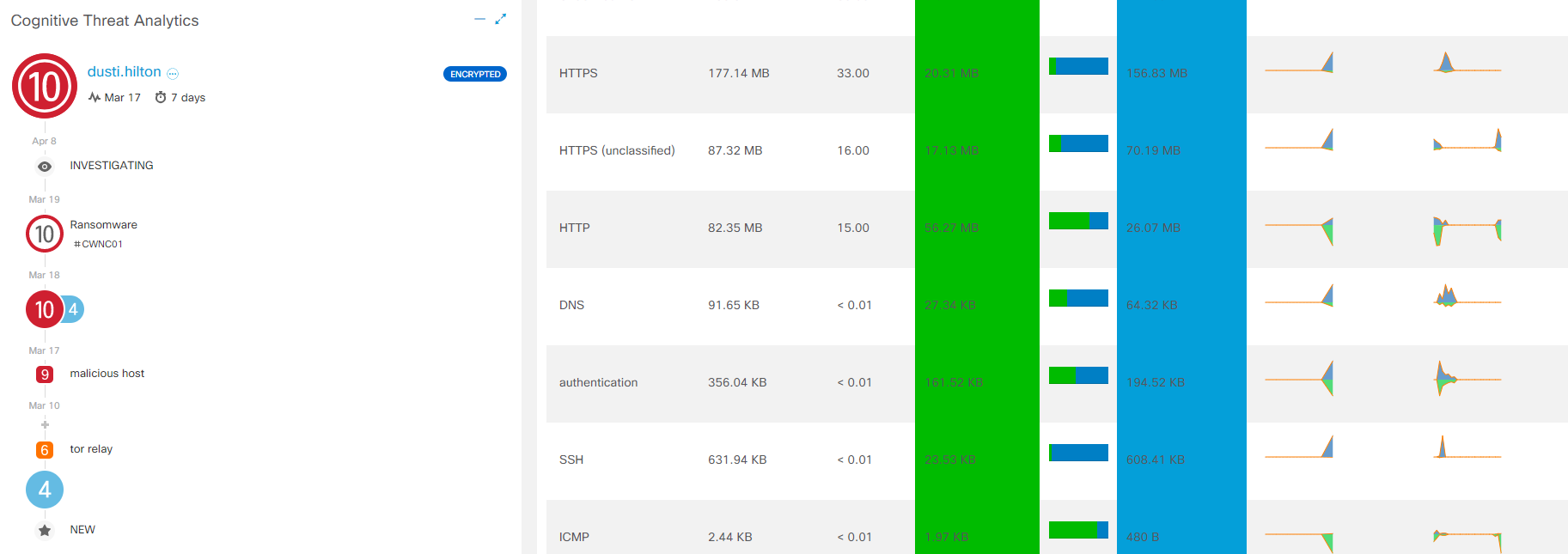

Secara harfiah pada tab pertama di antarmuka web ada widget Cognitive Threat Analytics khusus. Ringkasan singkat menceritakan tentang ancaman yang terdeteksi pada host pengguna: Trojan, perangkat lunak jahat, adware yang mengganggu. Kata "Dienkripsi" persis adalah bukti dari karya ETA. Dengan mengklik pada host, semua informasi, acara keamanan, termasuk log CTA, keluar.

Bertujuan pada setiap tahap CTA, informasi terperinci tentang interaksi ditampilkan. Untuk analitik lengkap, klik Lihat Rincian Insiden , dan Anda akan dibawa ke konsol Analisis Ancaman Kognitif yang terpisah .

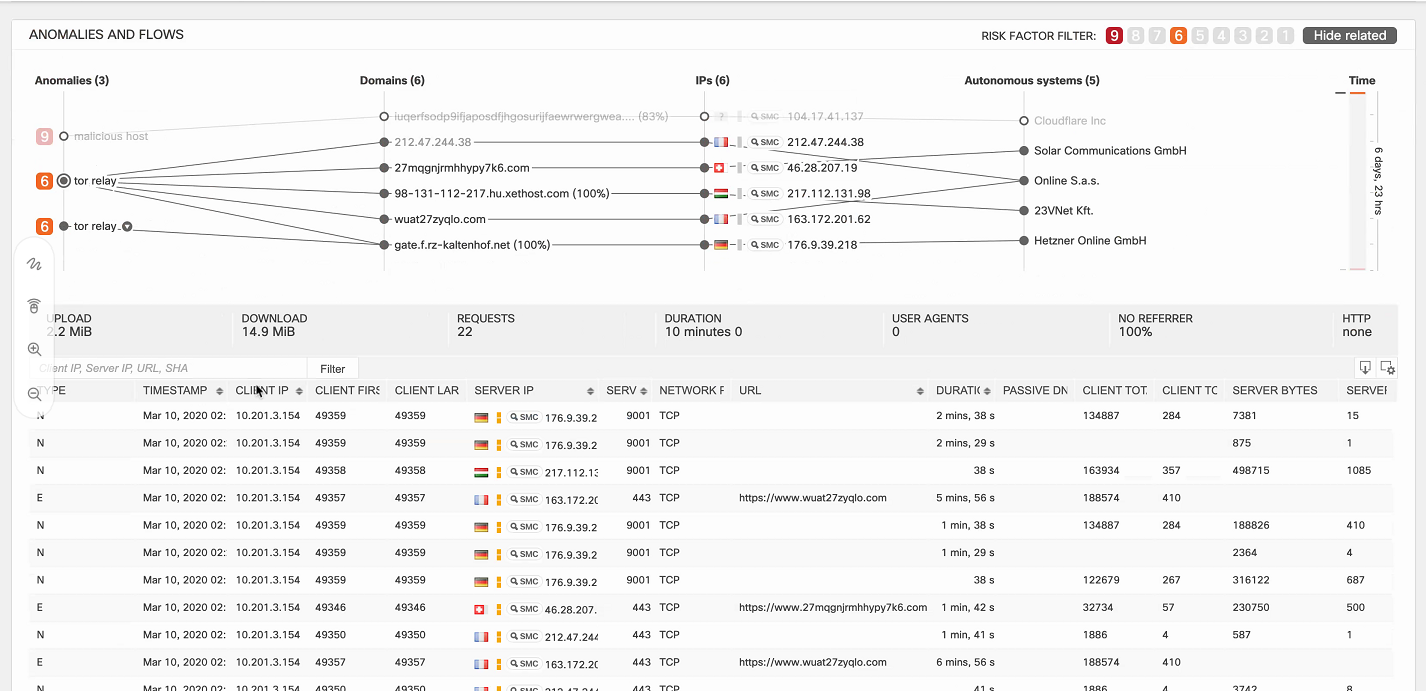

Di sudut kanan atas, filter memungkinkan Anda untuk menampilkan acara berdasarkan tingkat keparahan. Menunjuk ke anomali tertentu, log muncul di bagian bawah layar dengan garis waktu yang sesuai di sebelah kanan. Dengan demikian, spesialis departemen keamanan informasi jelas memahami host yang terinfeksi, setelah tindakan, mulai melakukan tindakan mana.

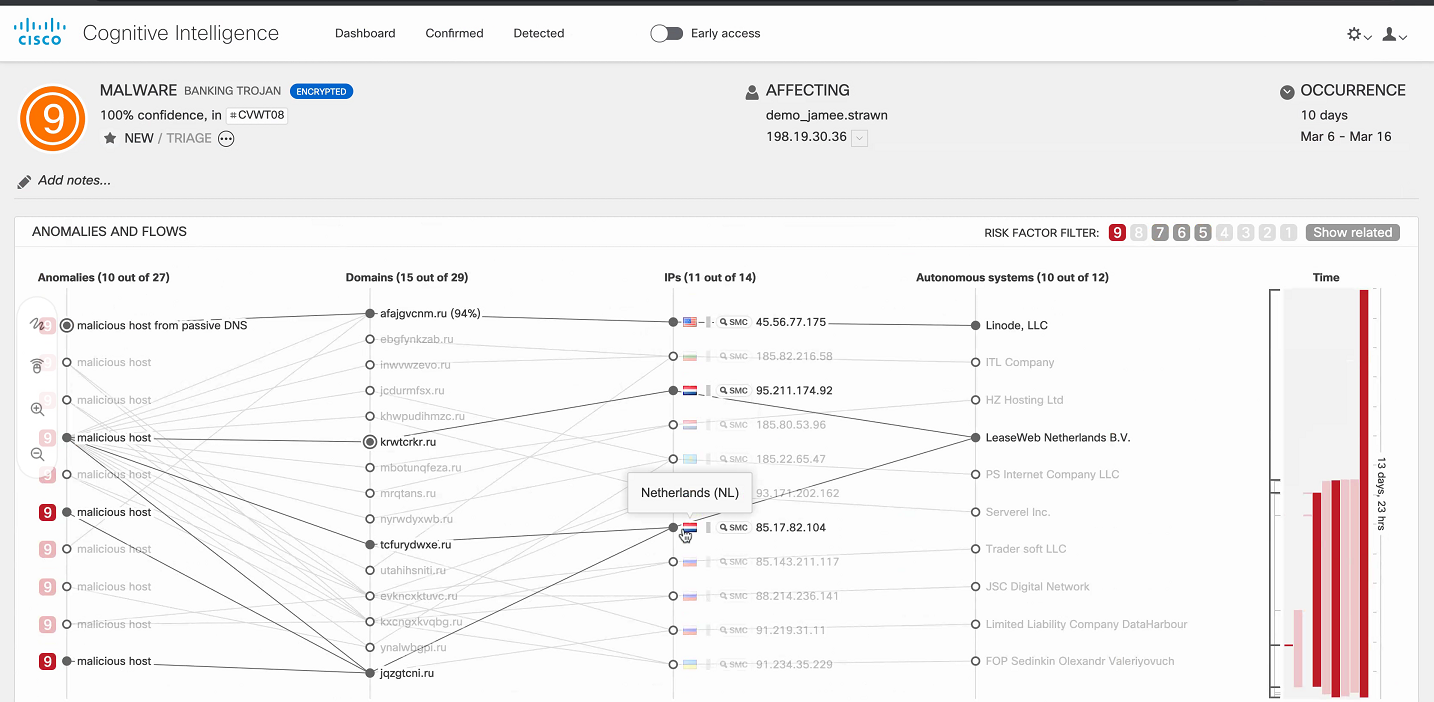

Di bawah ini adalah contoh lain - Trojan perbankan yang menginfeksi host 198.19.30.36 . Tuan rumah ini mulai berinteraksi dengan domain jahat, dan log menunjukkan informasi tentang arus interaksi ini.

Selanjutnya, salah satu solusi terbaik yang bisa dilakukan adalah mengkarantina tuan rumah berkat integrasi asli dengan Cisco ISE untuk perawatan dan analisis lebih lanjut.

Kesimpulan

Solusi Cisco StealthWatch adalah salah satu produk pemantauan jaringan terkemuka dalam hal analisis jaringan dan keamanan informasi. Berkat itu, Anda dapat mendeteksi interaksi ilegal dalam jaringan, penundaan aplikasi, pengguna yang paling aktif, anomali, malware, dan APT. Selain itu, Anda dapat menemukan pemindaian, penguji penetrasi, melakukan audit kripto dari lalu lintas HTTPS. Anda dapat menemukan lebih banyak kasing di sini .

Jika Anda memiliki keinginan untuk memeriksa seberapa lancar dan efisien semuanya berfungsi di jaringan Anda, kirim permintaan .

Dalam waktu dekat kami merencanakan beberapa publikasi teknis tentang berbagai produk keamanan informasi. Jika Anda tertarik dengan topik ini, tetap ikuti perkembangan saluran kami ( Telegram, Facebook , VK , Blog Solusi TS )!